川大软件实验揭秘:二进制炸弹解密与字符串判断

需积分: 9 181 浏览量

更新于2024-09-12

收藏 119KB DOCX 举报

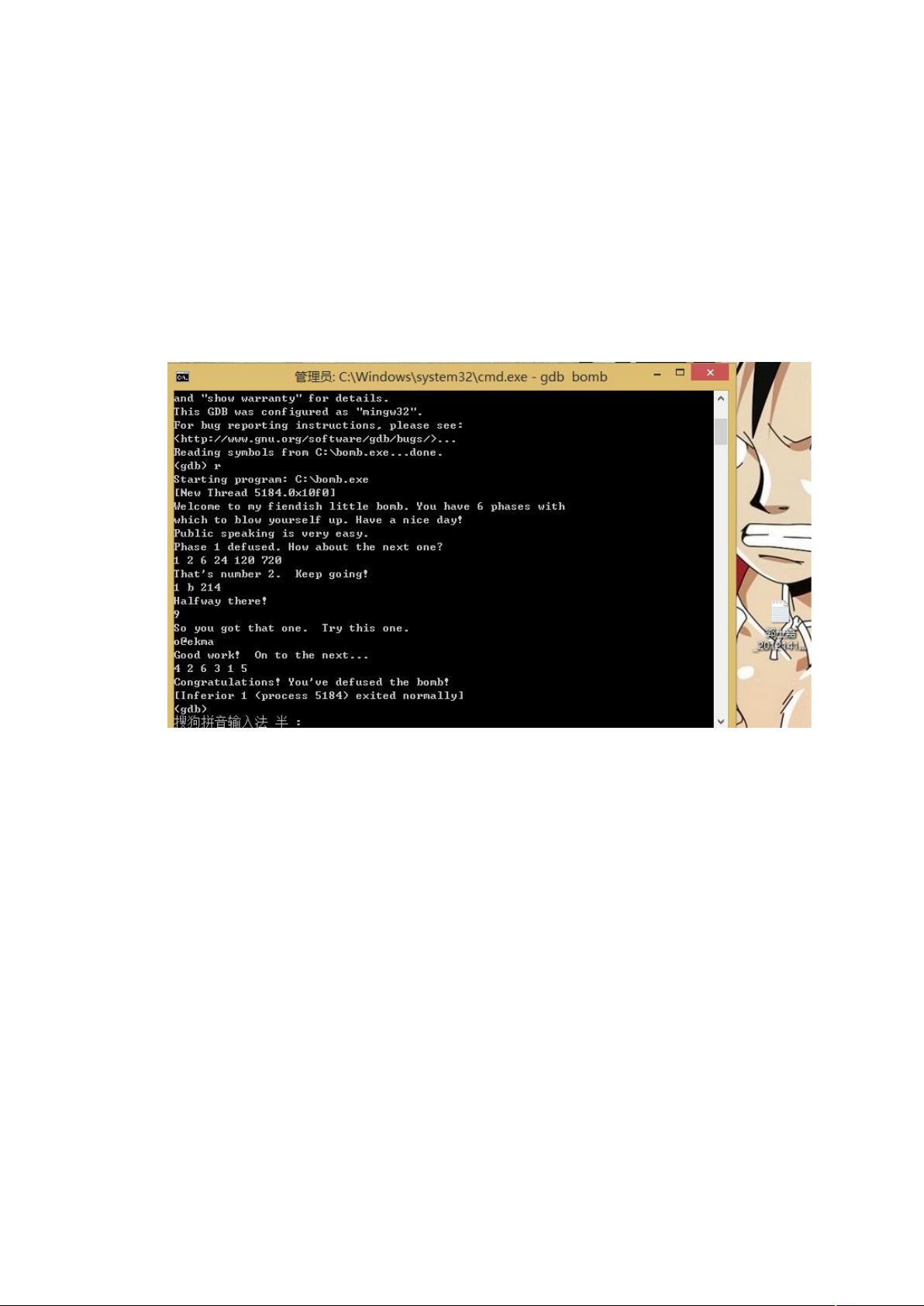

在川大的软件实验中,涉及到一个名为“二进制炸弹”的项目,该实验可能属于编程或安全领域的一个挑战,目标是解密并操作一个隐藏在binary executable (exe)文件中的逻辑炸弹。实验的核心内容涉及反汇编、调试和字符串处理。

1. **实验目标**:

实验要求参与者通过反汇编分析可执行文件bomb.exe,理解其内部结构,特别是针对六个阶段(phase_1至phase_6)的处理过程。每个阶段可能涉及字符串比较和数字读取,目的是正确输入以防止炸弹爆炸。

2. **技术手段**:

使用objdump工具进行反汇编,将程序的汇编代码转换成文本文件,方便检查和理解。通过设置断点观察参数传递,以及直接查看内存地址$0x4061a2中的字符串内容,有助于识别输入要求。

3. **关键代码段**:

- 在函数strings_not_equal中,代码比较两个字符串是否相等。如果相等,程序会执行explode_bomb函数,这是炸弹触发的条件。因此,正确输入第一个字符串至关重要。

- 在phase_2中,代码检查输入的第一个参数是否为1,如果不是,则同样执行explode_bomb。这暗示了后续阶段可能需要正确读取和验证输入的数值。

4. **解密步骤**:

- 需要逐个解析各个函数,比如读取六个数字(_read_six_numbers),确保输入的数字符合要求。输入的字符串和数字可能是解锁下一个阶段的关键。

- 某些答案如"(2)可以直接查看$0x4061a2的值",表明通过调试工具查看内存地址可以直接获取字符串,这对于解码过程十分关键。

5. **实验价值**:

这个实验不仅锻炼了学生的逆向工程技能,还让他们了解到实际编程中的安全问题和代码保护策略。通过解决二进制炸弹,学生能够加深对程序执行流程的理解,提升解决问题的能力。

总结来说,这个“二进制炸弹”实验着重于实战中的逆向工程和程序分析技巧,要求参与者具备基本的汇编语言理解、调试工具使用以及逻辑推理能力。通过一步步解析代码,找到正确的输入序列,才能避免触发隐藏的炸弹,体现出学习者在信息安全领域的深厚基础。

2023-07-14 上传

2023-06-08 上传

2023-03-30 上传

2024-09-06 上传

2023-03-30 上传

2023-06-01 上传

遗忘时间

- 粉丝: 0

- 资源: 3

最新资源

- 李兴华Java基础教程:从入门到精通

- U盘与硬盘启动安装教程:从菜鸟到专家

- C++面试宝典:动态内存管理与继承解析

- C++ STL源码深度解析:专家级剖析与关键技术

- C/C++调用DOS命令实战指南

- 神经网络补偿的多传感器航迹融合技术

- GIS中的大地坐标系与椭球体解析

- 海思Hi3515 H.264编解码处理器用户手册

- Oracle基础练习题与解答

- 谷歌地球3D建筑筛选新流程详解

- CFO与CIO携手:数据管理与企业增值的战略

- Eclipse IDE基础教程:从入门到精通

- Shell脚本专家宝典:全面学习与资源指南

- Tomcat安装指南:附带JDK配置步骤

- NA3003A电子水准仪数据格式解析与转换研究

- 自动化专业英语词汇精华:必备术语集锦