STRUTS2 getClassLoader漏洞深度分析

108 浏览量

更新于2024-08-30

收藏 624KB PDF 举报

"STRUTS2的getClassLoader漏洞利用"

STRUTS2的getClassLoader漏洞是一个安全问题,涉及到了Java Web框架Struts2的核心组件。该漏洞源于Struts2的Ognl(Object-Graph Navigation Language)表达式语言的处理方式,允许攻击者通过恶意构造的输入来控制应用中的类加载器,从而可能导致拒绝服务(DoS)或远程代码执行(RCE)。

0x01 漏洞成因

在Struts2框架中,当用户提交的请求参数与Action类的字段匹配时,Ognl会尝试自动映射这些参数到Action对象的相应字段。正常情况下,由于Struts2默认只处理基本数据类型的映射,如果攻击者尝试将非基本类型的值赋给一个字段,例如`URLs[0]=xxx`,框架会抛出字段类型转换错误,从而避免了远程代码执行。然而,某些情况下,如Tomcat 8.0,这个限制可能被绕过。

0x02 类加载器机制

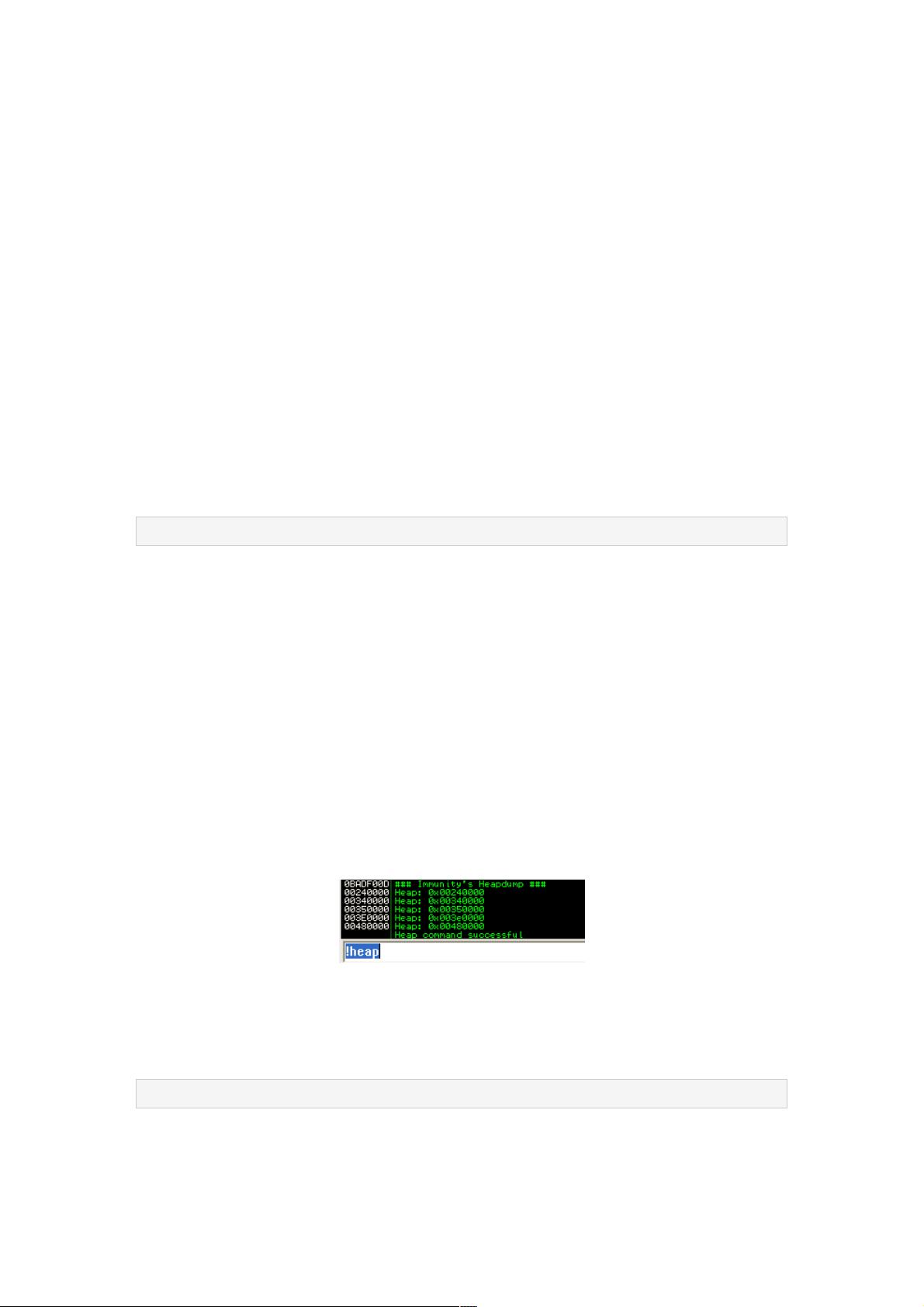

在Java中,每个类都有一个对应的ClassLoader,它负责加载类的字节码。Web容器如Tomcat会实现自己的ClassLoader,以便于管理和加载应用的类。攻击者可以通过控制类加载器来影响程序的执行流程,特别是在容器支持的ClassLoader方法,如`getURLs()`,可以暴露敏感信息或者执行恶意代码。

0x03 漏洞利用

攻击者可以通过构造特定的HTTP请求,使得Struts2尝试将用户提供的数据作为类名去加载。由于类加载器可能会尝试解析并执行这些类,攻击者可以利用此机制来执行任意代码,从而导致远程代码执行或DoS攻击。

0x04 防御措施

Struts2官方已经发布了修复此漏洞的更新。应用开发者应该及时升级到修复后的Struts2版本,并遵循最佳实践,比如对用户输入进行严格的校验和过滤,避免使用可能引发安全问题的动态类型映射。同时,理解并配置好Web容器的类加载策略也是防止此类漏洞的关键。

0x05 总结

STRUTS2的getClassLoader漏洞展示了Java Web应用中类加载机制的安全隐患。理解和掌握类加载原理,以及如何正确配置和使用框架,对于预防和缓解此类安全问题至关重要。开发者应定期更新依赖库,遵循安全编码原则,以减少应用程序遭受攻击的风险。

点击了解资源详情

7549 浏览量

107 浏览量

2022-08-08 上传

108 浏览量

2022-08-08 上传

2009-11-24 上传

126 浏览量

2023-06-09 上传

weixin_38732842

- 粉丝: 4

- 资源: 951

最新资源

- jquery-continuations:JS的常规请求处理

- 易语言-超级列表框保存配置/读取配置/筛选例子

- 批量重命名文件.rar

- 微小玻璃容器:落沙玩具

- DCS-900_REVB_FIRMWARE_3.19_firmware_dcs-900_

- solar-engineering-consultants:面向太阳能工程顾问的静态gatsby-netlify-cms网站

- MrSnailman.github.io

- RustyLazyLoad:ASP.NET MVC / jQuery窗口滚动懒加载器

- cordova-plugin-file-upload:Cordova插件,用于非分段文件上传

- 基于FPGA的频率计vhdl-1M.zip

- qt读取串口数据并写入excel

- PHPonlineLibraryWebsite:CENG256项目

- StudentRobotics

- IBSurgeon Pack 3.6 Personal_firebirddatabase_personal_

- privatezilla::eyes::police_officer::turtle::fire:执行Windows 10的隐私和安全检查

- exp_01:这是CrossUI GitHub创建的无代码编程项目