动态加载shellcode:图片隐写术详解与实战

需积分: 0 160 浏览量

更新于2024-07-01

收藏 922KB PDF 举报

利用图片隐写术在IT领域中是一种常见的技术,用于隐藏和传输数据,尤其是在安全场景中,通过将shellcode(恶意代码或可执行指令)嵌入到看似无害的BMP图片中,实现了远程动态加载的隐蔽性。这种方法的关键在于理解BMP文件格式以及如何将数据巧妙地整合进去。

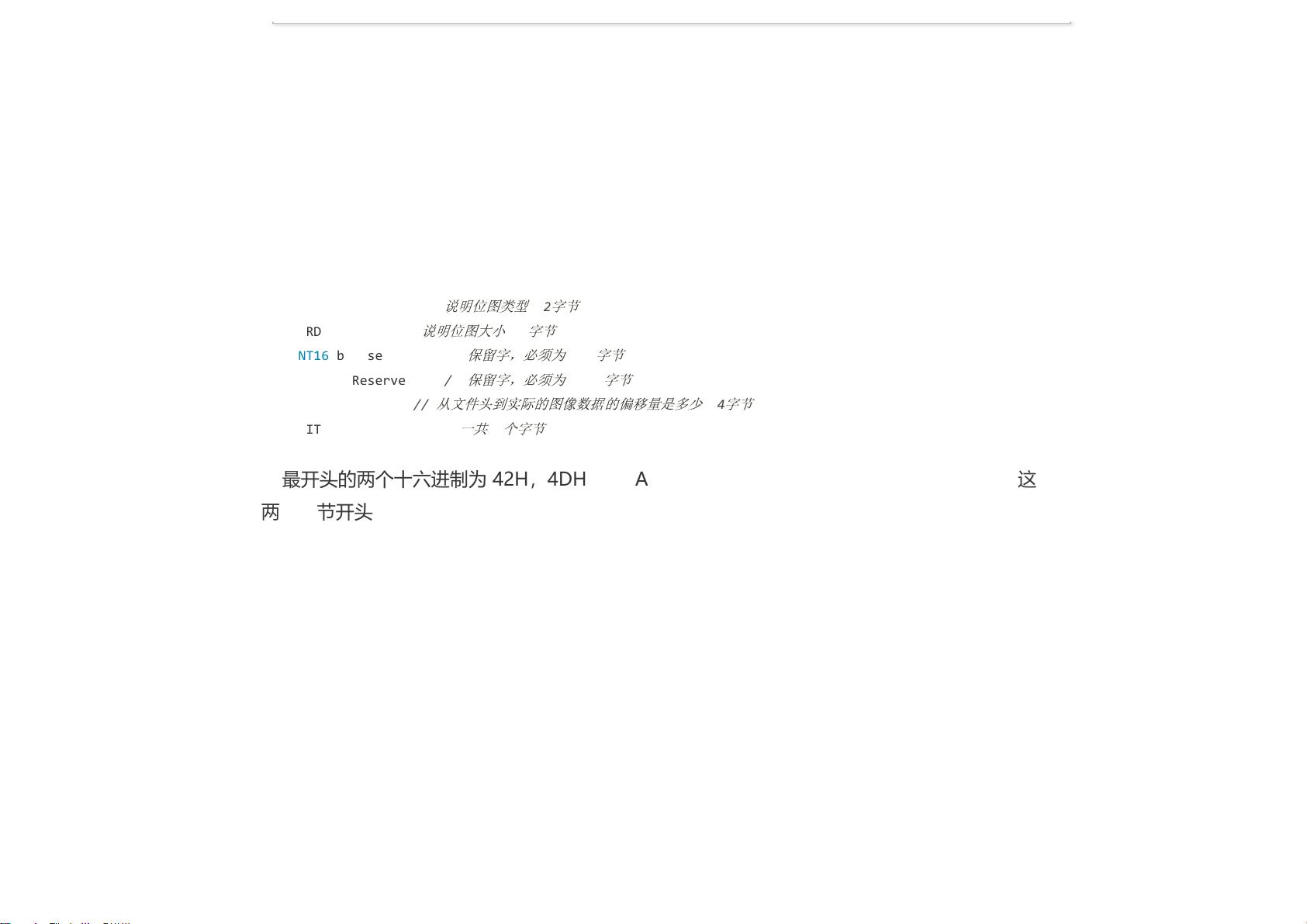

BMP文件是一种标准的位图格式,其数据结构分为四个部分:BMP文件头(BMPFILEHEADER)、位图信息头(BITMAPINFOHEADER)、调色板(COLORPALETTE,可选)和位图数据(BITMAPDATA)。BMP文件头首先出现,由16个字节组成,其中关键字段包括文件类型标识(通常为'BM',即42H和4DH),文件总大小,以及位图数据的偏移量。红色箭头标记的是图片的实际大小,它需要根据平台的字节序进行转换。

为了将shellcode隐藏在图片中,首先将shellcode字符串拆分成字节,然后选择图片的alpha通道(透明度信息)作为数据载体,逐字节存储。这样做可以确保数据不被轻易检测到,因为图像通常不会对alpha通道进行深入检查。黄色箭头区域通常是填充为0,用来保持文件结构的完整性。橘色箭头指示的bfOffBits,即位图数据的起始位置,有助于定位实际的图像数据与隐藏数据的分界。

在实际操作中,通过C#或其他编程语言,可以使用像010Editor这样的工具来分析BMP文件结构,将隐藏的shellcode进行插入和提取。C/C++信息隐写术的介绍文章(例如链接中的文章)提供了对这种技术的深入理解和实践指导,包括如何处理文件结构,以及如何确保数据在解密和执行时的正确性。

这种技术的优点在于提高了恶意软件的规避检测能力,因为它看起来就像是一个正常的图片文件,只有在特定条件下(如特定的解码步骤)才会激活隐藏的shellcode。然而,随着反病毒软件的进步,隐写术可能不再是绝对的安全手段,因此开发者需要持续关注最新的检测方法和技术更新,以保持代码的隐匿性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-05-27 上传

2022-08-03 上传

2021-06-11 上传

2024-02-06 上传

2022-08-03 上传

2021-05-18 上传

士多霹雳酱

- 粉丝: 23

- 资源: 299

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率