Ubuntu下渗透MySQL:配置与防御策略

需积分: 8 150 浏览量

更新于2024-08-04

收藏 588KB DOCX 举报

本篇文章主要探讨的是在基于Ubuntu系统的环境中进行MySQL数据库渗透的过程。首先,实验的准备工作包括在一个拥有kail和Ubuntu虚拟机的同网段环境中进行操作,这可能是在安全测试或学习渗透技巧的情境下。

**实验过程**

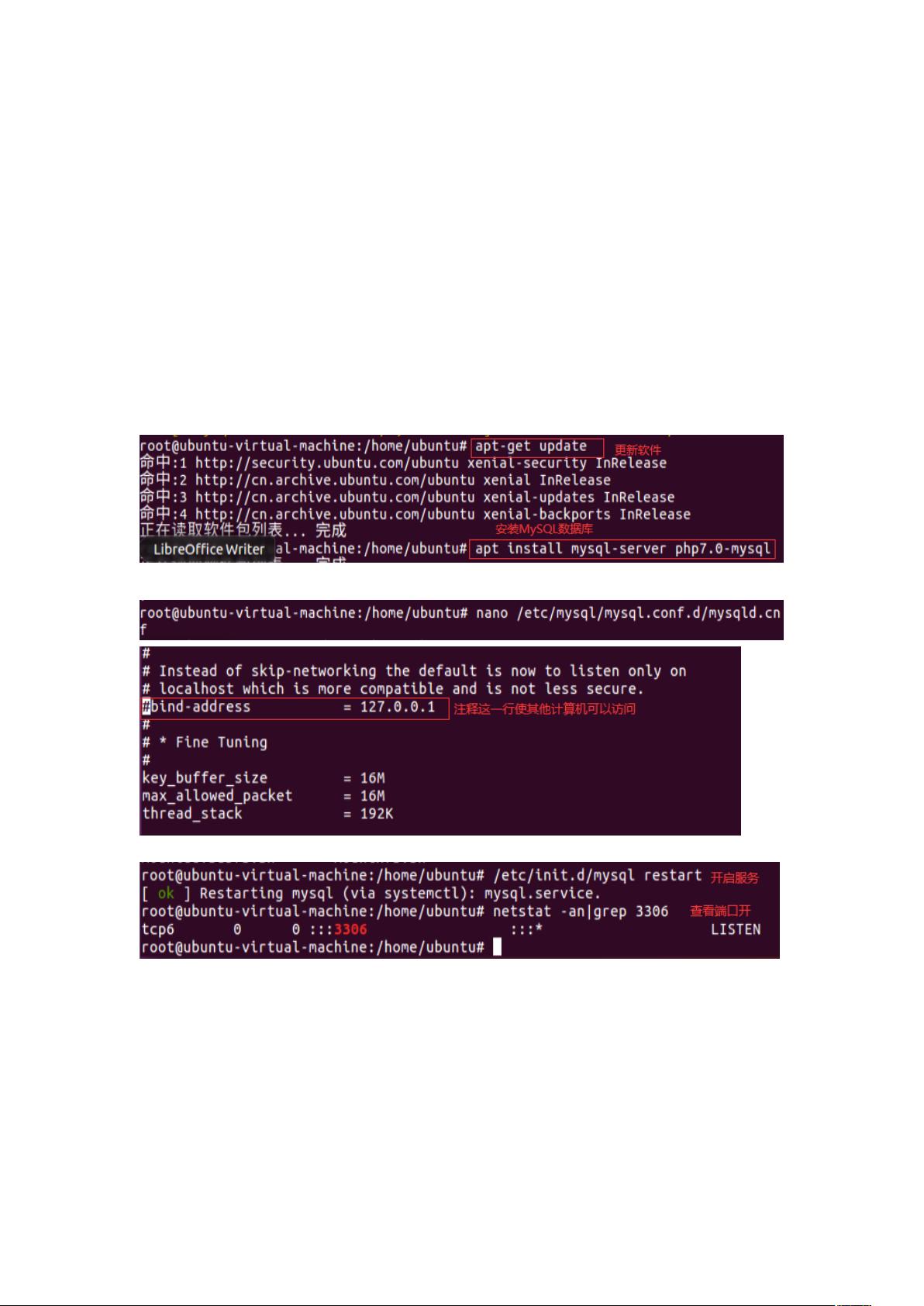

1. **安装MySQL数据库**:在Ubuntu系统上,用户会详细地指导如何安装MySQL数据库,可能涉及使用apt-get或者源码编译等方法。这是基础步骤,确保系统能够运行数据库服务。

2. **修改MySQL配置**:为了渗透,可能需要调整MySQL的配置文件(如my.cnf),比如开启远程访问权限,或者增加特定的安全设置,以便攻击者可以通过网络连接。

3. **启动与检查**:启动MySQL服务器,通过命令行工具检查其监听的端口是否对外开放,以确认是否存在漏洞可利用。

4. **远程登录授权**:为了渗透,需要修改MySQL的用户权限,允许特定的IP地址可以远程登录,这一步骤可能涉及到GRANT和REVOKE语句的应用。

5. **Kali Linux扫描**:使用渗透工具Kali Linux的Metasploit框架中的mysql_login模块,进行端口扫描和漏洞探测,寻找可能存在的弱口令或未授权访问。

6. **渗透尝试**:实际进行渗透操作,利用发现的漏洞尝试登录数据库,获取敏感信息。

**防御措施**

针对这种渗透行为,文章还介绍了两种防御策略:

- **防火墙配置**:一种方法是通过调整Linux防火墙规则,限制MySQL服务只允许来自特定IP或特定范围的访问,增强网络安全。

- **禁止远程登录**:另一种方法是直接修改MySQL配置,如禁用远程访问,或者更改默认的root用户的密码和访问策略,以防止未经授权的访问。

**查看与后续行动**:渗透完成后,通常会对结果进行分析,如果未能获取正确的密码或其他敏感信息,可能会进一步检查渗透路径的其他环节,或评估防火墙策略的有效性。

这篇文章提供了在Ubuntu系统环境下渗透MySQL数据库的具体步骤和相应的防御措施,适合于学习渗透测试或者了解如何保护数据库安全的专业人士阅读。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2022-01-09 上传

2022-01-09 上传

2024-09-18 上传

2019-10-25 上传

2023-02-27 上传

大佬救救孩子吧

- 粉丝: 3

- 资源: 41

最新资源

- JHU荣誉单变量微积分课程教案介绍

- Naruto爱好者必备CLI测试应用

- Android应用显示Ignaz-Taschner-Gymnasium取消课程概览

- ASP学生信息档案管理系统毕业设计及完整源码

- Java商城源码解析:酒店管理系统快速开发指南

- 构建可解析文本框:.NET 3.5中实现文本解析与验证

- Java语言打造任天堂红白机模拟器—nes4j解析

- 基于Hadoop和Hive的网络流量分析工具介绍

- Unity实现帝国象棋:从游戏到复刻

- WordPress文档嵌入插件:无需浏览器插件即可上传和显示文档

- Android开源项目精选:优秀项目篇

- 黑色设计商务酷站模板 - 网站构建新选择

- Rollup插件去除JS文件横幅:横扫许可证头

- AngularDart中Hammock服务的使用与REST API集成

- 开源AVR编程器:高效、低成本的微控制器编程解决方案

- Anya Keller 图片组合的开发部署记录