PHP漏洞全解析:常见攻击手段与防范策略

本文档深入解析了PHP网站或脚本中常见的安全漏洞及其利用方式,对于PHP开发者和安全人员来说是一份极具价值的参考资料。文章涵盖了多种类型的漏洞,包括但不限于:

1. 命令注入(CommandInjection): PHP中的system、exec、passthru、shell_exec和类似的函数允许执行外部命令,若管理不当,可能导致恶意用户执行非法操作,例如修改系统文件或获取敏感信息。

2. eval注入(EvalInjection): eval函数用于执行字符串作为PHP代码,如果恶意用户能够输入可执行的代码片段,可能会导致代码注入,破坏程序安全。

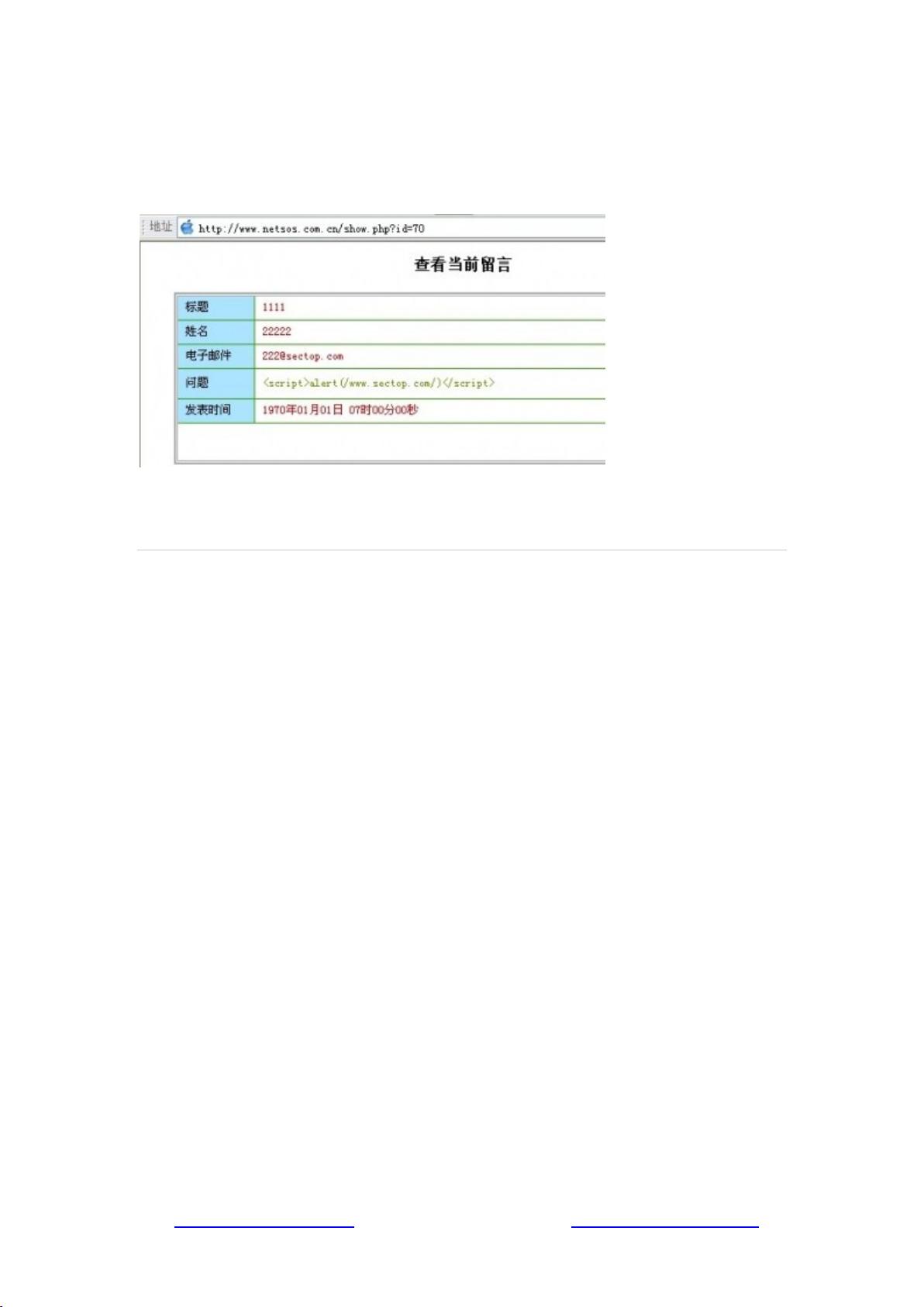

3. 客户端脚本攻击(ScriptInsertion): 通过在网页中插入恶意脚本,攻击者可以操纵用户的浏览器执行不受控制的操作。

4. 跨站脚本攻击(XSS): 这是一种常见的Web安全问题,攻击者通过注入恶意脚本到网页中,使用户在浏览时执行这些脚本,窃取数据或执行其他恶意行为。

5. SQL注入攻击(SQLInjection): 当用户输入的数据被不恰当地处理并插入到SQL查询中,攻击者可能利用它来执行非法的SQL命令,窃取或修改数据库信息。

6. 跨站请求伪造(CSRF, CrossSiteRequestForgeries): 攻击者通过伪造用户的请求来执行未授权的操作,常用于登录验证或交易过程中的安全问题。

7. 会话劫持(SessionHijacking): 攻击者通过窃取或篡改用户会话信息,冒充用户身份进行操作。

8. 会话固定攻击(SessionFixation): 攻击者在用户首次建立会话时就锁定其ID,随后利用这个ID来维持对用户的长期控制。

9. HTTP响应拆分攻击(HTTPResponseSplitting): 攻击者通过构造特殊的HTTP头来截断或重新组合服务器响应,可能导致数据泄露或恶意操作。

10. 文件上传漏洞(FileUploadAttack): 未经充分验证的文件上传功能可能导致上传恶意文件,如木马或攻击脚本。

11. 目录穿越漏洞(DirectoryTraversal): 攻击者可以利用路径遍历漏洞访问服务器上的敏感文件或目录。

12. 远程文件包含攻击(RemoteInclusion): 通过恶意代码的远程包含,攻击者可以控制服务器执行任意文件。

13. 动态函数注入攻击(DynamicVariableEvaluation): 类似于eval注入,但更难检测,攻击者可能通过注入变量来执行恶意代码。

14. URL攻击(URLattack): 攻击者通过操纵URL参数来触发恶意行为,例如重定向、数据泄露等。

15. 表单提交欺骗攻击(SpoofedFormSubmissions): 攻击者伪造表单提交,试图绕过验证或执行未经授权的操作。

16. HTTP请求欺骗攻击(SpoofedHTTPRequests): 攻击者模拟合法的HTTP请求头,以获取或更改服务器上的资源。

此外,文中还提及了几个关键的php.ini选项,如Register Globals,它曾允许全局变量污染,是历史上一个著名的安全风险点,虽然在现代PHP版本中已被移除,但仍需关注类似设置以防止遗留问题。

阅读这篇文章将帮助你理解如何避免这些常见漏洞,提升PHP应用程序的安全性,以及在开发过程中实施有效的安全策略。

相关推荐