Linux脏牛漏洞复现:获取完全交互的shell

需积分: 0 150 浏览量

更新于2024-08-05

收藏 1.61MB PDF 举报

"脏牛提权复现及交互式shell获取方法"

脏牛漏洞(CVE-2016-5195),也被称为Dirty COW,是一个在Linux内核中存在长达9年的严重安全漏洞。它最早出现在2007年的内核版本中,并在2016年10月18日被公开并修复。这个漏洞源于内核中的get_user_page函数在处理Copy-on-Write(COW)机制时可能出现的竞态条件,结果允许低权限用户将数据写入只读内存区域,从而可能篡改关键系统程序如`su`或`passwd`,进而实现本地提权至root权限。

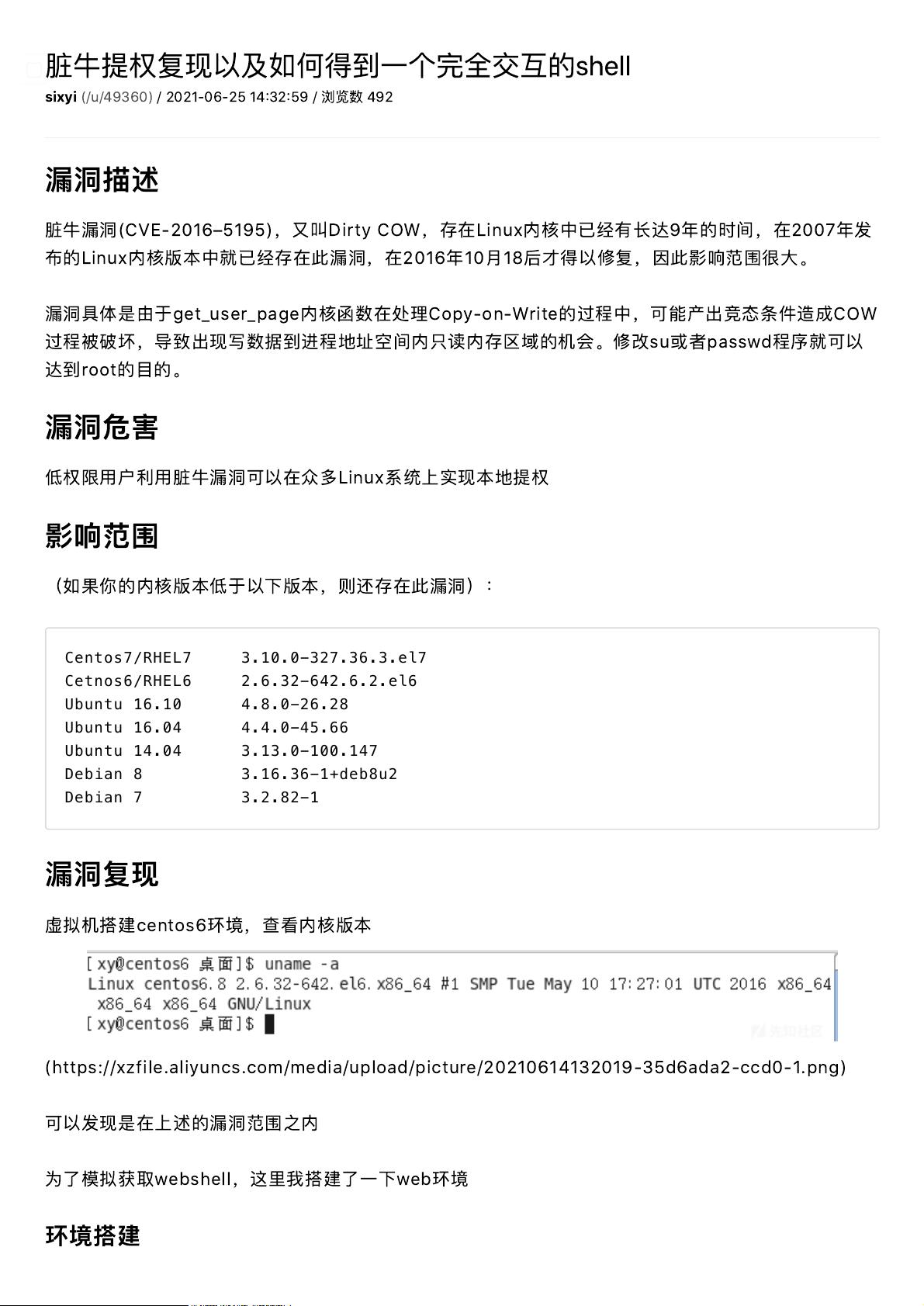

受影响的Linux发行版包括但不限于CentOS 7/RHEL 7、CentOS 6/RHEL 6、Ubuntu 16.10、Ubuntu 16.04、Ubuntu 14.04、Debian 8和Debian 7。如果内核版本低于上述列出的已知修复版本,系统就可能存在该漏洞。

为了复现脏牛提权,首先需要搭建一个模拟环境,例如使用虚拟机安装CentOS 6,并检查内核版本确认存在漏洞。接着,可以安装Apache和PHP以模拟Web服务器环境:

```bash

yum -y install httpd php

```

然后启动HTTP服务:

```bash

service httpd start

```

为了允许外部访问,需要关闭Selinux(仅用于演示目的)并开放80端口:

```bash

setenforce 0

/sbin/iptables -I INPUT -p tcp --dport 80 -j ACCEPT

```

确保防火墙状态正确:

```bash

service iptables status

```

在攻击机上,你需要准备一个脏牛提权的exploit,并将其上传到目标系统的可读写目录,如`/tmp`。同时,开启监听工具,如netcat(nc)等待连接:

```bash

nc -l -p 1234

```

在目标系统上,创建一个新用户并给予必要的权限。例如,使用`adduser`命令添加新用户,然后通过`chown`和`chmod`命令改变`/bin/bash`的所有者和权限:

```bash

adduser newuser

chown newuser:newuser /bin/bash

chmod +s /bin/bash

```

最后,利用脏牛漏洞的exploit执行提权操作,这通常涉及修改`/etc/passwd`或`/etc/sudoers`文件来赋予新用户更高的权限。一旦成功,新创建的用户可以通过exploit连接到攻击机上的nc监听端口,获取一个完全交互的shell。

请注意,这些操作都是为了教育和研究目的,实际环境中未经授权的系统入侵是非法的。在生产环境中,应定期更新内核以防止类似漏洞被利用,并遵循最佳安全实践。

191 浏览量

2024-05-08 上传

353 浏览量

170 浏览量

570 浏览量

2024-05-08 上传

2020-09-15 上传

273 浏览量

点击了解资源详情

周林深

- 粉丝: 57

- 资源: 290

最新资源

- sqlite.zip

- 学生选课和成绩管理系统 基于JAVASWing 键盘鼠标事件监听 JDBC 文件IO流

- 微软公司的拦截api hook开发包源代码

- CSharp_Rep

- go-training:从Shibata-san学习Golang的存储库

- react-yard-grid:另一个React Data-Grid组件

- 华为Mate10Pro手机原厂维修图纸 原理图 电路图 .zip

- 五子棋终结者2.20.b

- Gopath-bin.zip

- cargo lipo子命令,该命令会自动创建一个可与您的iOS应用程序一起使用的通用库。-Rust开发

- megalodon:UCI国际象棋引擎

- gwiz基本评估

- 行业文档-设计装置-一种具有储水腔体的空调室内机.zip

- part_3b_pipeline_model.zip

- springboot 注册 eureka demo

- xhttpcache:xhttpcache是HTTP静态缓存服务,它也是NOSQL数据库,作为KV存储,支持REDIS协议接口以及HTTP协议的REST接口。