复现DC-1靶机:Drupal CMS漏洞挖掘与利用

需积分: 13 15 浏览量

更新于2024-08-26

1

收藏 3.36MB PDF 举报

"复现DC-1靶机的攻防演练过程,涉及网络扫描、漏洞检测、Drupal CMS的利用以及数据库操作。"

在网络安全领域,靶机是一种模拟真实系统环境的工具,用于安全研究人员和渗透测试人员进行实战演练和技能提升。本资源是关于复现名为DC-1的靶机的过程,主要活动包括网络发现、端口扫描、漏洞利用和数据挖掘。

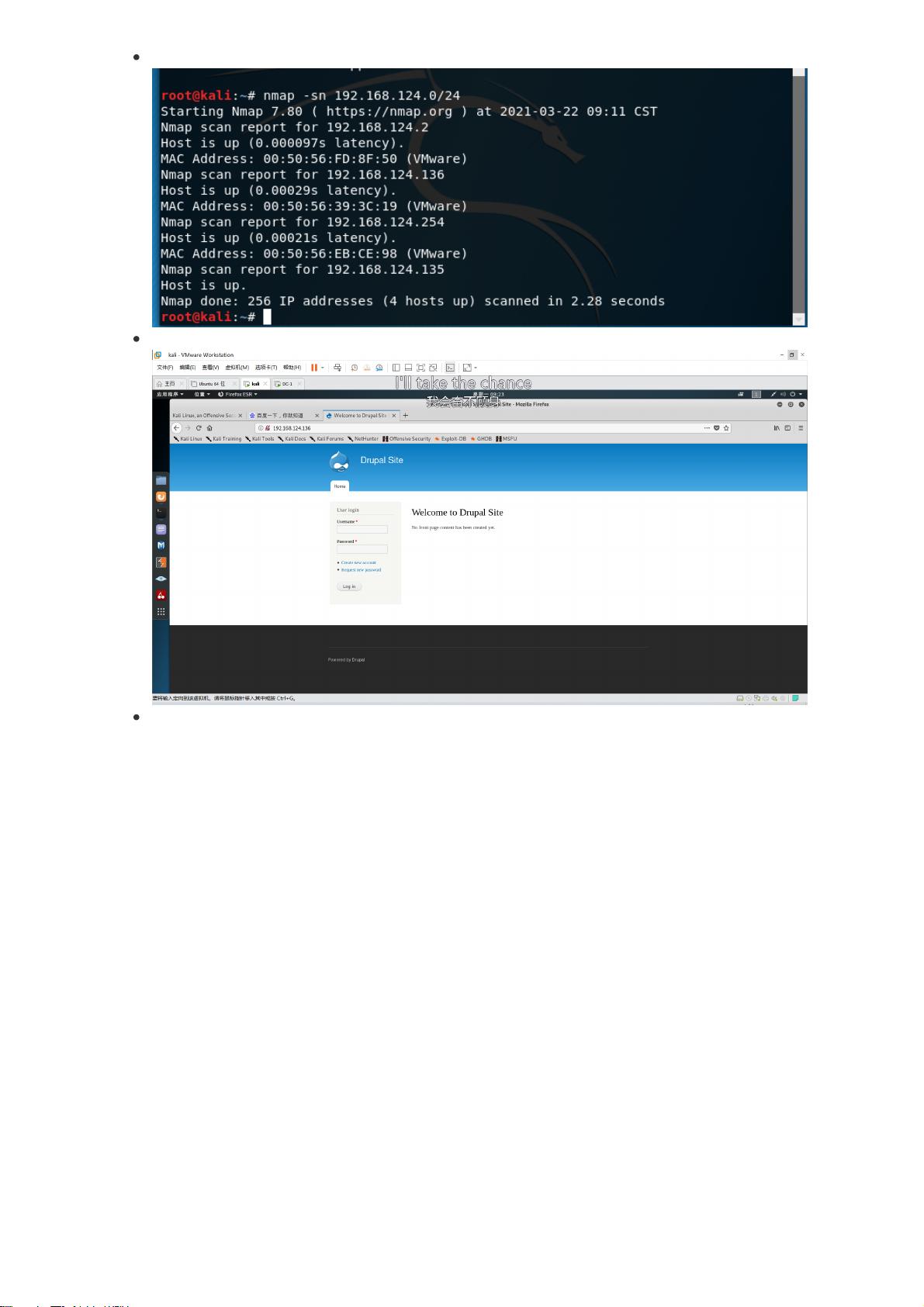

首先,通过在Kali Linux环境中运行`ifconfig`或`ip addr`命令来查看本机所在的网段,确认Kali与DC-1靶机都在192.168.135.0/24网段。接着,使用`nmap`扫描该网段的其他主机,以发现活跃的设备。在扫描结果中,确定了DC-1靶机的IP地址。

然后,对DC-1靶机的IP(192.168.124.136)进行端口扫描,发现开放了四个端口。在80端口的HTTP服务下,存在一个robots.txt文件,访问该文件发现了一些版本信息和许可文件,但没有直接的敏感信息。为了深入探索,使用Metasploit Framework(msfconsole)进行网站目录扫描,但并未找到明显的漏洞。

根据网站底部显示的“Powered by Drupal”,确定该网站是基于Drupal内容管理系统(CMS)构建的。因此,转而在msfconsole中寻找针对Drupal的工具,尝试利用Drupal的已知漏洞。尝试了几个工具,如drupal_openid_xxe、drupal_views_user_enum和exploit/multi/http/drupal_drupageddon。最后,exploit/multi/http/drupal_drupageddon成功执行,提供了靶机的shell访问权限,找到了第一个flag(flag1.txt),其提示指向配置文件。

Drupal的配置文件通常位于`sites/default/settings.php`,在此文件中找到了flag2和MySQL的用户名及口令。这暗示我们需要进一步探索数据库。通过靶机上的shell,启动MySQL的交互模式,使用给定的凭证登录数据库。在数据库中,发现了users和users_roles两个表,其中users表包含了用户名和加密的密码。

Drupal的密码加密方式是使用特定的脚本,如`./script/password-hash.sh`。由于无法直接从加密密码恢复明文,因此选择尝试通过该脚本加密自定义密码,然后尝试替换users表中的密码字段。示例中给出的加密密码是`$S$D/GxBMUVoGpQA1R0Dw6tCWwxjsPQu46nqZMENc/ALOuOAYB9glES`,对应的用户名可能是`mysql-udbuser`,密码是`pR0ck3t`。

这个过程展示了在网络安全实践中的基本步骤,包括网络侦查、漏洞利用和数据提取,对于理解和提升网络安全技能具有很高的价值。同时,它也强调了了解目标系统(如Drupal CMS)的特性以及利用公开资源(如加密脚本)来解决问题的重要性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2020-01-02 上传

2019-10-30 上传

2020-01-02 上传

2021-04-08 上传

柿子_@

- 粉丝: 60

- 资源: 3

最新资源

- CoreOS部署神器:configdrive_creator脚本详解

- 探索CCR-Studio.github.io: JavaScript的前沿实践平台

- RapidMatter:Web企业架构设计即服务应用平台

- 电影数据整合:ETL过程与数据库加载实现

- R语言文本分析工作坊资源库详细介绍

- QML小程序实现风车旋转动画教程

- Magento小部件字段验证扩展功能实现

- Flutter入门项目:my_stock应用程序开发指南

- React项目引导:快速构建、测试与部署

- 利用物联网智能技术提升设备安全

- 软件工程师校招笔试题-编程面试大学完整学习计划

- Node.js跨平台JavaScript运行时环境介绍

- 使用护照js和Google Outh的身份验证器教程

- PHP基础教程:掌握PHP编程语言

- Wheel:Vim/Neovim高效缓冲区管理与导航插件

- 在英特尔NUC5i5RYK上安装并优化Kodi运行环境