搭建与源码解析:探索Mirai僵尸网络的DDoS攻击技术

需积分: 0 82 浏览量

更新于2024-07-15

2

收藏 3.86MB PPTX 举报

本资源主要介绍了Mirai僵尸网络的搭建过程以及部分源码分析,适合对网络安全感兴趣的读者深入理解。Mirai是一个著名的DDoS攻击工具,其最初在2016年引发广泛关注,通过感染大量的物联网设备,如摄像头和路由器,形成了一个强大的攻击网络。以下是资源的关键知识点:

1. DDoS攻击概述:

- 分布式拒绝服务(DDoS)攻击是攻击者利用多台设备同时发送请求,以淹没目标服务器的处理能力,导致服务不可用。

- Mirai作为典型案例,展示了这种攻击的威力,它能够控制大量被感染的设备,造成大规模的网络中断。

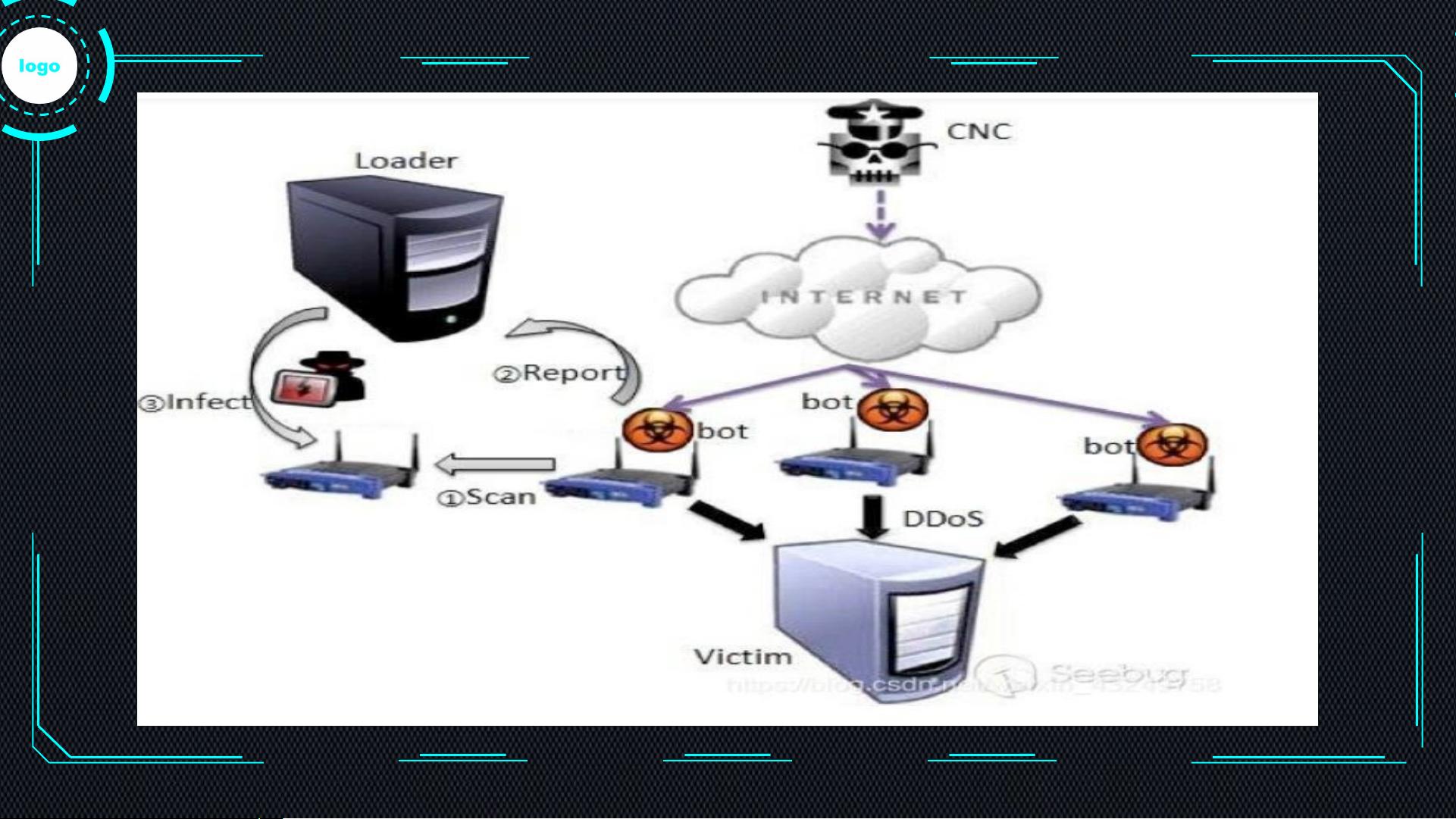

2. 僵尸网络概念:

- 僵尸网络由攻击者操控的大量被感染主机组成,这些主机通过命令和控制服务器(CNC服务器)接收到攻击指令,形成了一种可扩展的恶意网络。

- 僵尸网络的形成依赖于bot程序的传播,如Mirai通过 Telnet爆破和DNS服务进行扩散。

3. Mirai的时间线和影响:

- Mirai首次大规模行动是在2016年9月针对Krebs的攻击,随后导致了美国东部的网络瘫痪,包括Twitter和Facebook在内的网站受到影响。

4. 实验环境和编译准备:

- 资源提供了一个搭建Mirai的实践指导,包括Ubuntu 18.04用于CNC和Loader服务器,以及CentOS 7用于bot节点的虚拟机环境。

- 在实验前,需要了解基本的网络安全概念,如肉鸡(受控制的感染设备)和CNC服务器的角色。

5. 源码分析:

- 部分源码分析可能涉及Mirai的结构、通信机制以及如何利用漏洞感染新的设备。这有助于理解攻击者的攻击策略和防御措施。

6. 实验步骤:

- 包括编译Mirai的步骤,可能涉及到下载源代码、配置环境变量、编译安装和设置CNC与bot之间的通信。

通过对这些内容的学习,读者可以深入了解Mirai僵尸网络的工作原理,以及如何防范此类攻击,这对于网络安全从业者和爱好者来说具有很高的实用价值。同时,对于研究者和政策制定者来说,理解Mirai案例也能促进网络安全策略的改进。

2021-05-20 上传

2021-04-29 上传

2022-11-29 上传

2019-03-11 上传

2024-02-06 上传

2021-10-25 上传

2024-10-05 上传

2021-11-01 上传