i.MX 应用处理器的 HABv4 安全启动指南

需积分: 9 3 浏览量

更新于2024-07-15

收藏 650KB PDF 举报

"AN4581 i.MX Secure Boot on HABv4 Supported Devices"

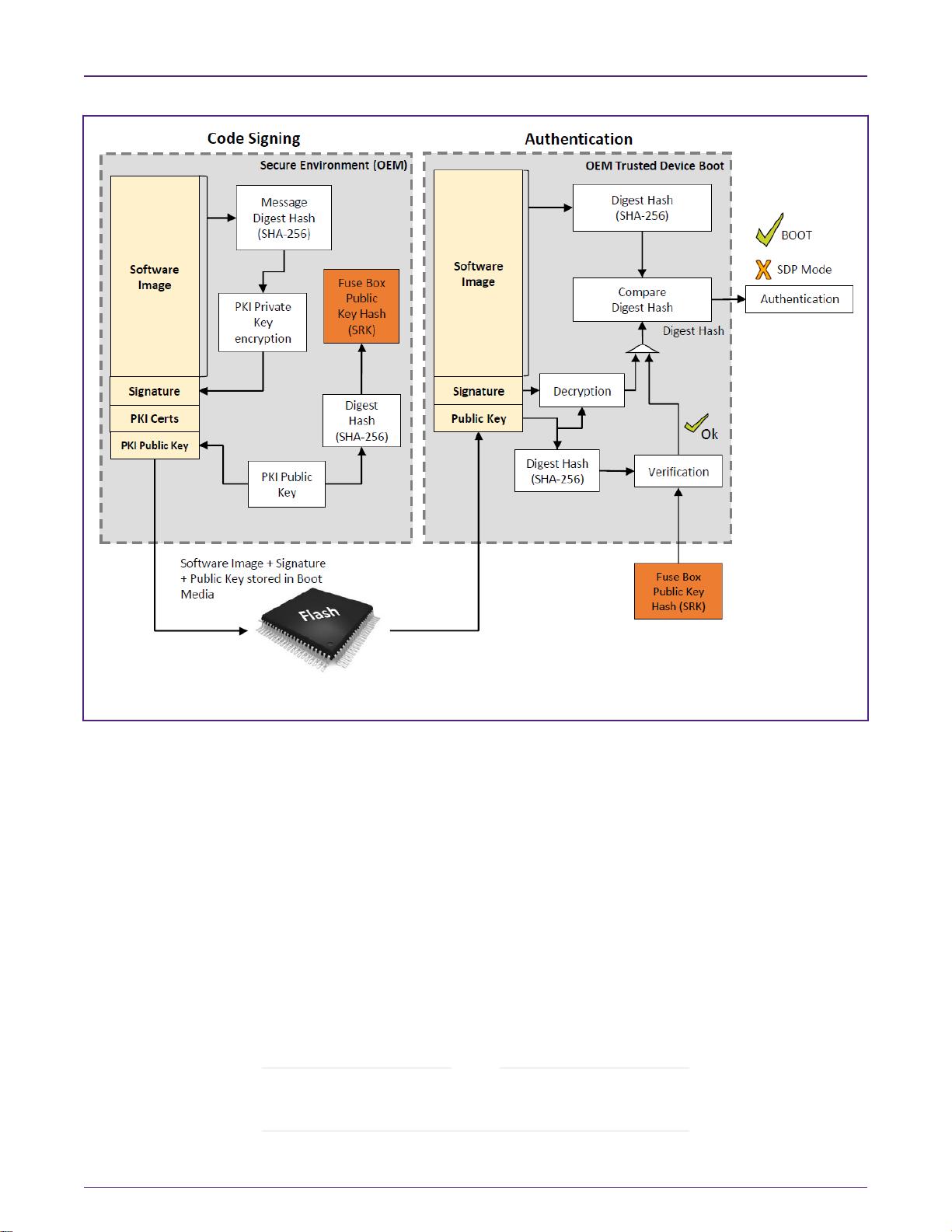

本文档,AN4581,主要关注的是NXP i.MX系列应用处理器上的高安全启动(High Assurance Boot, HAB)版本4在支持设备上的实现。安全启动是确保在应用处理器上执行可信和合法代码的基础,它从设备的安全启动开始。i.MX家族的处理器通过集成在片上ROM中的HABv4组件来提供这一功能。

1.1 目的

HABv4的主要目标是验证由ROM从引导介质加载的初始程序图像的合法性,通常这个初始程序图像是一个引导加载程序。它使用数字签名来实现这一目的,确保加载的代码未被篡改。此外,HABv4还为后续软件组件建立信任根,并在i.MX集成电路的安全状态机硬件中确立安全状态。

1.2 目标读者

本应用笔记面向需要以下信息的读者:

- 需要一个引导图像签名过程的示例。

- 要设计用于HAB启用处理器的签名软件图像。

文档假设读者已经了解了数字签名的基本概念。

2. HABv4工作流程

HABv4的工作流程通常包括以下几个步骤:

- 引导初始化:片上ROM启动并执行基本的自检。

- 验证ROM:ROM自身的完整性通过内部哈希检查得到验证。

- 验证引导加载程序:使用预配置的密钥和数字签名验证引导加载程序的完整性。

- 加载和验证后续阶段:引导加载程序继续验证和加载其他关键软件组件,如操作系统内核和设备固件。

- 安全状态建立:如果所有验证步骤都成功,处理器进入安全运行模式。

3. 签名图像生成与配置

本应用笔记将详细解释如何生成签名图像以及如何配置i.MX IC以实现安全启动。这通常涉及到以下步骤:

- 生成密钥对:创建用于签名的公钥和私钥。

- 图像签名:使用私钥对引导加载程序和其他软件组件进行签名。

- 配置HAB:在设备的非易失性存储中设置必要的HAB配置和公钥信息。

- 烧录和验证:将签名后的图像烧录到引导介质,然后在目标设备上进行验证。

4. 安全考量

在实现HABv4时,必须考虑安全性和可靠性,包括密钥管理、安全存储、防止旁路攻击和固件更新的验证。这可能涉及硬件安全模块、安全存储器以及严格的固件更新策略。

5. 总结

AN4581提供了一个详细的实例,指导开发者如何在i.MX处理器上实施HABv4,确保系统从启动开始就处于安全状态。通过理解和应用文档中的方法,开发者可以增强其应用处理器系统的安全性,防止未经授权的代码执行,保护知识产权,并提高整体系统的可信度。

点击了解资源详情

2021-08-21 上传

2024-12-24 上传

2024-12-24 上传

2024-12-24 上传

2024-12-24 上传

embeddedman

- 粉丝: 18

- 资源: 108

最新资源

- capstone2

- goservice:使用go和etcd发现和注册工具

- tidy000000.rar

- WITSML client:******注意:该软件已过时! ******-开源

- Ruby on Rails开发 从入门到精通实战教程.rar

- STATUS_INVALID_IMAGE_HASH.zip

- jQuery实现导航栏上下滑动效果,鼠标离开菜单后,导航自动回复原状,兼容主流浏览器

- Proyecto_concu

- iot-coap:使用CoAP协议进行物联网学习

- VC++漂亮的自绘菜单源码,模仿早期的QQ菜单

- openshift-diy-spring-boot-sample:openshift-diy-spring-boot-sample

- Grid++Report6.0易语言静态编译6.0测试.rar

- jenkins jmeter ant build.xml

- 防刷刷-迅速了解商品优缺点-crx插件

- WST 500.12-2016电子病历共享文档规范第12部分:麻醉术后访视记录.pdf.rar

- servlet-3-e-fundamentos-web