黑盒环境下的Java反序列化gadget探测与解决冲突策略

需积分: 0 160 浏览量

更新于2024-08-05

收藏 1.15MB PDF 举报

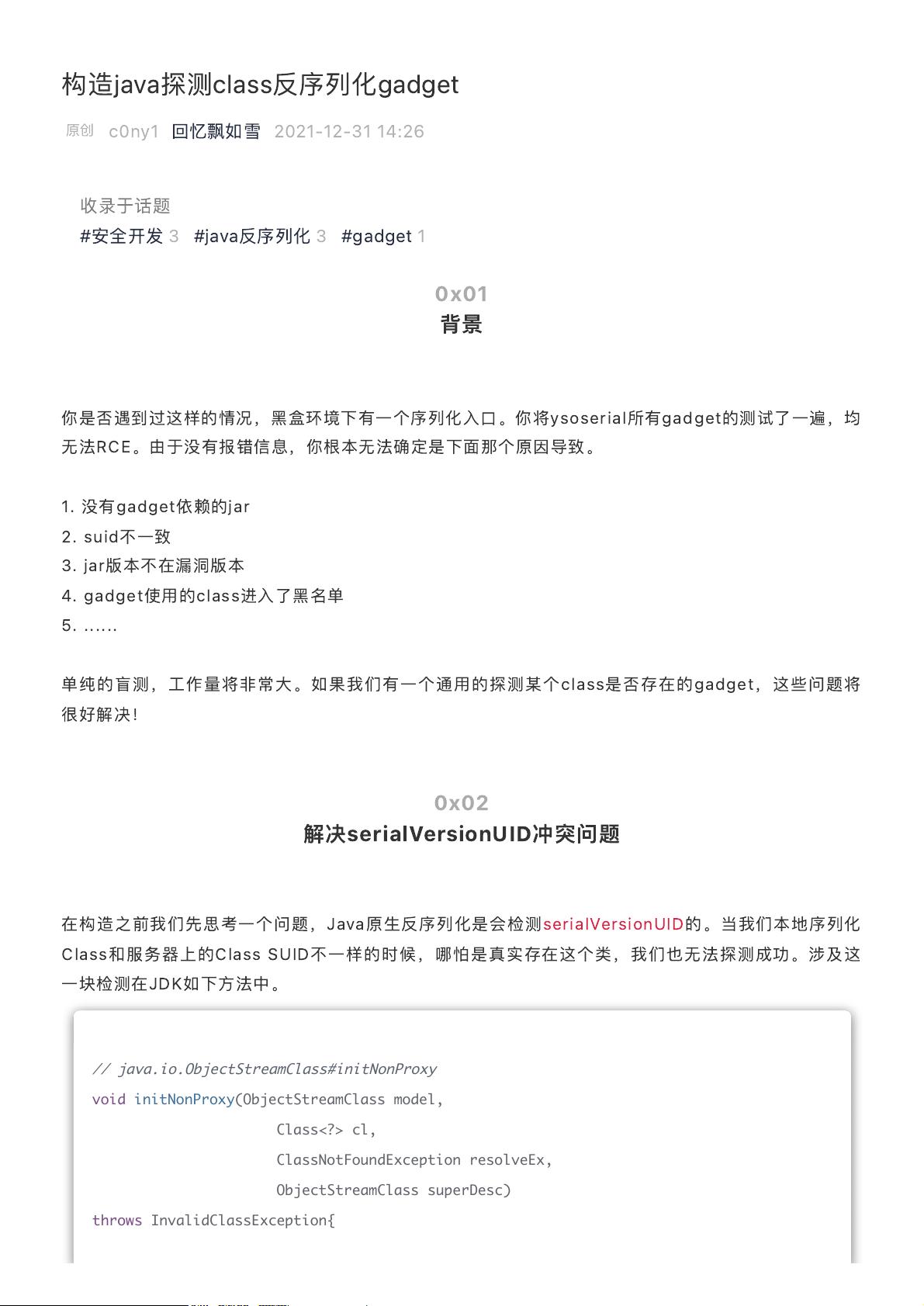

在IT安全领域中,遇到黑盒环境中具有序列化功能但不确定其是否存在漏洞时,常常会面临困难。特别是当你尝试使用ysoserial库中的各种gadget进行测试,但因缺乏明确的错误反馈而难以定位问题所在。这种情况可能涉及到以下几种原因:

1. 缺少依赖的jar:序列化功能可能依赖于特定的jar包,如果缺少这些包,gadget无法正常运行。

2. suid(序列化ID)不匹配:Java的反序列化过程会检查serialVersionUID(SUID),本地序列化的类与服务器端的类如果不匹配,即使真实存在,也会因SUID冲突而探测失败。

3. jar版本不符:如果使用的jar版本不在已知的漏洞版本范围内,可能会阻止gadget利用序列化漏洞。

4. 类被黑名单限制:某些class可能被系统或安全策略标记为禁止反序列化,从而防止攻击。

5. 盲目测试效率低下:逐个测试众多gadget不仅耗时,且无法针对性地找出问题所在。

针对这些问题,构造一个通用的探测class是否存在并能绕过SUID检查的gadget变得尤为重要。通过设计这样的gadget,可以快速定位到问题核心,减少盲目测试的工作量。

解决serialVersionUID冲突的关键在于理解Java的反序列化机制。在`ObjectStreamClass#initNonProxy`方法中,该方法会检查传入的类的SUID是否与预期相符。如果本地序列化得到的`model.getSerialVersionUID()`与服务器端的实际SUID不同,gadget就无法成功探测。

为了构造这样的探测gadget,开发者需要深入研究Java序列化和反序列化的底层原理,找到一种方法来伪造或规避SUID检查,同时确保gadget能够适应不同的环境和版本差异。这可能涉及到动态加载类、修改序列化数据或者利用特定的序列化漏洞绕过检查。然而,这种技术通常是高级的逆向工程和安全测试手段,需要谨慎操作,以避免误报或误触发。

总结来说,构造Java探测class反序列化gadget是一个复杂的过程,需要理解类的序列化机制、处理serialVersionUID冲突、适配各种环境条件,并可能涉及高级漏洞利用技术。通过这种方式,可以显著提高在黑盒环境中定位和修复序列化安全漏洞的效率。

2018-05-22 上传

2023-06-06 上传

2024-04-11 上传

2023-08-31 上传

2023-05-25 上传

2023-06-02 上传

2023-07-19 上传

洋葱庄

- 粉丝: 21

- 资源: 311

最新资源

- Hadoop生态系统与MapReduce详解

- MDS系列三相整流桥模块技术规格与特性

- MFC编程:指针与句柄获取全面解析

- LM06:多模4G高速数据模块,支持GSM至TD-LTE

- 使用Gradle与Nexus构建私有仓库

- JAVA编程规范指南:命名规则与文件样式

- EMC VNX5500 存储系统日常维护指南

- 大数据驱动的互联网用户体验深度管理策略

- 改进型Booth算法:32位浮点阵列乘法器的高速设计与算法比较

- H3CNE网络认证重点知识整理

- Linux环境下MongoDB的详细安装教程

- 压缩文法的等价变换与多余规则删除

- BRMS入门指南:JBOSS安装与基础操作详解

- Win7环境下Android开发环境配置全攻略

- SHT10 C语言程序与LCD1602显示实例及精度校准

- 反垃圾邮件技术:现状与前景