X友NC6.5未授权文件上传漏洞深度剖析

需积分: 0 124 浏览量

更新于2024-08-05

收藏 1.36MB PDF 举报

"X友NC6.5未授权文件上传漏洞分析1"

这篇文章主要讨论的是X友NC6.5版本中的一个未授权文件上传漏洞。这个漏洞允许攻击者未经许可将恶意文件上传到服务器,从而可能导致远程代码执行或者系统权限的进一步提升。作者提到,这个漏洞的曝光可能对系统的安全性构成威胁,因此对它的分析和理解至关重要。

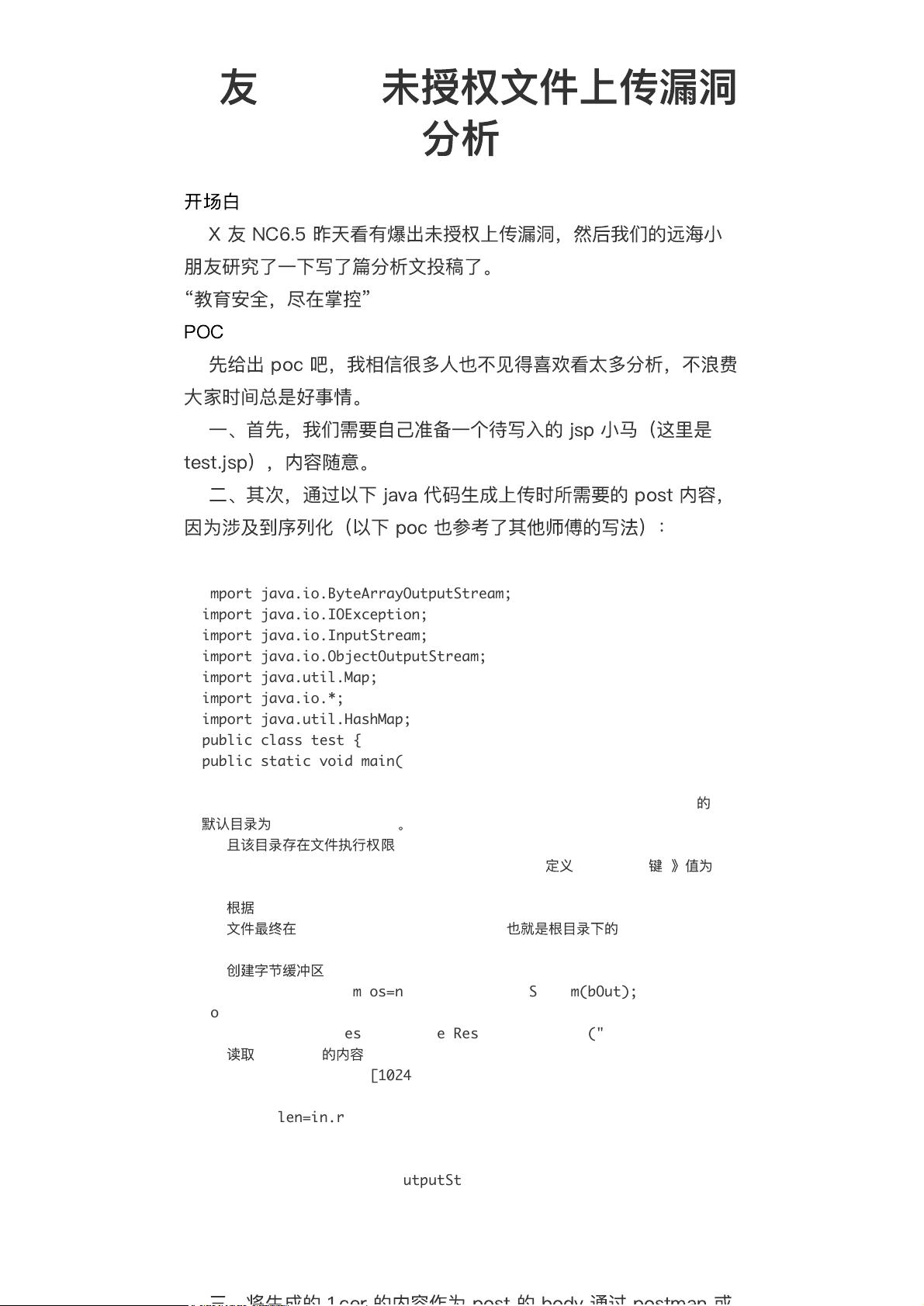

首先,POC(Proof of Concept)是指概念验证,即提供了一个简化的攻击示例。在这个案例中,攻击者需要准备一个待上传的JSP小马文件(例如test.jsp),内容可以自定义。这个JSP文件将作为恶意代码的载体,一旦成功上传并执行,就可能实现攻击目标。

接着,文章提到了利用Java代码来构造POST请求的数据包,以便进行文件上传。这段代码创建了一个名为`metaInfo`的HashMap,其中包含两个关键参数:“TARGET_FILE_PATH”指定目标文件路径为“webapps/nc_web”,这是NC6.5的默认目录,并且该目录具有文件执行权限;另一个参数“FILE_NAME”定义了上传文件的名称为“test.jsp”。通过使用`ObjectOutputStream`将`metaInfo`序列化到字节数组输出流中,然后结合读取的test.jsp内容,形成完整的POST请求数据。

在攻击过程中,攻击者可能需要伪装成合法用户或利用某种方式绕过身份验证机制,才能成功执行POST请求,将恶意的JSP文件写入指定目录。一旦文件被服务器解析并执行,攻击者就可以控制服务器,执行任意代码,这可能包括窃取敏感信息、植入后门或对系统进行破坏。

针对这种漏洞,建议采取以下措施进行防护:

1. 更新和打补丁:尽快更新到NC6.5的最新安全补丁版本,以修复已知的文件上传漏洞。

2. 权限管理:严格限制对敏感目录的写入权限,确保只有授权用户能上传文件。

3. 输入验证:加强服务器端的文件上传验证,禁止上传特定类型的文件(如.jsp、.php等)。

4. 防火墙和入侵检测系统:配置防火墙规则,阻止非法的文件上传尝试,并使用入侵检测系统监控可疑行为。

5. 定期审计:定期进行系统安全审计,检查是否存在未授权的文件上传活动。

了解和防范这种未授权文件上传漏洞对于保障网络环境的安全至关重要。通过理解其工作原理,可以采取有效的防御策略,降低被攻击的风险。

2022-04-14 上传

2021-09-08 上传

2018-03-16 上传

2023-09-06 上传

2023-09-19 上传

2024-09-06 上传

2023-11-30 上传

2023-06-21 上传

2024-01-23 上传

普通网友

- 粉丝: 21

- 资源: 319

最新资源

- 解决Eclipse配置与导入Java工程常见问题

- 真空发生器:工作原理与抽吸性能分析

- 爱立信RBS6201开站流程详解

- 电脑开机声音解析:故障诊断指南

- JAVA实现贪吃蛇游戏

- 模糊神经网络实现与自学习能力探索

- PID型模糊神经网络控制器设计与学习算法

- 模糊神经网络在自适应PID控制器中的应用

- C++实现的学生成绩管理系统设计

- 802.1D STP 实现与优化:二层交换机中的生成树协议

- 解决Windows无法完成SD卡格式化的九种方法

- 软件测试方法:Beta与Alpha测试详解

- 软件测试周期详解:从需求分析到维护测试

- CMMI模型详解:软件企业能力提升的关键

- 移动Web开发框架选择:jQueryMobile、jQTouch、SenchaTouch对比

- Java程序设计试题与复习指南