Android漏洞挖掘与防御:深度解析Binder与Fuzz实战

65 浏览量

更新于2024-08-03

1

收藏 203KB PDF 举报

本文将深入探讨Fuzz技术在挖掘Android系统漏洞及其防御方面的经验分享。首先,我们将从基础概念出发,解析Android的Binder机制。 Binder并非Android原创的进程间通信机制,而是建立在OpenBinder之上,它具备类似COM和CORBA的分布式组件架构,主要负责远程过程调用(RPC)。作为Android的核心组件,Binder可以看作是一个虚拟的物理设备,其设备驱动位于/dev/binder,它是Linux环境中独特的通信方式。

从不同角度理解Binder:在IPC(Inter-Process Communication)层面,Binder是跨进程通信的桥梁,使得客户端和服务端可以通过它进行交互;在Android框架层面上,Binder扮演着ServiceManager与ActivityManager、WindowManager等Manager以及对应ManagerService之间的关键纽带;对于应用开发者而言,当调用bindService时,服务端会返回一个包含服务调用的Binder对象,客户端借此获取服务。

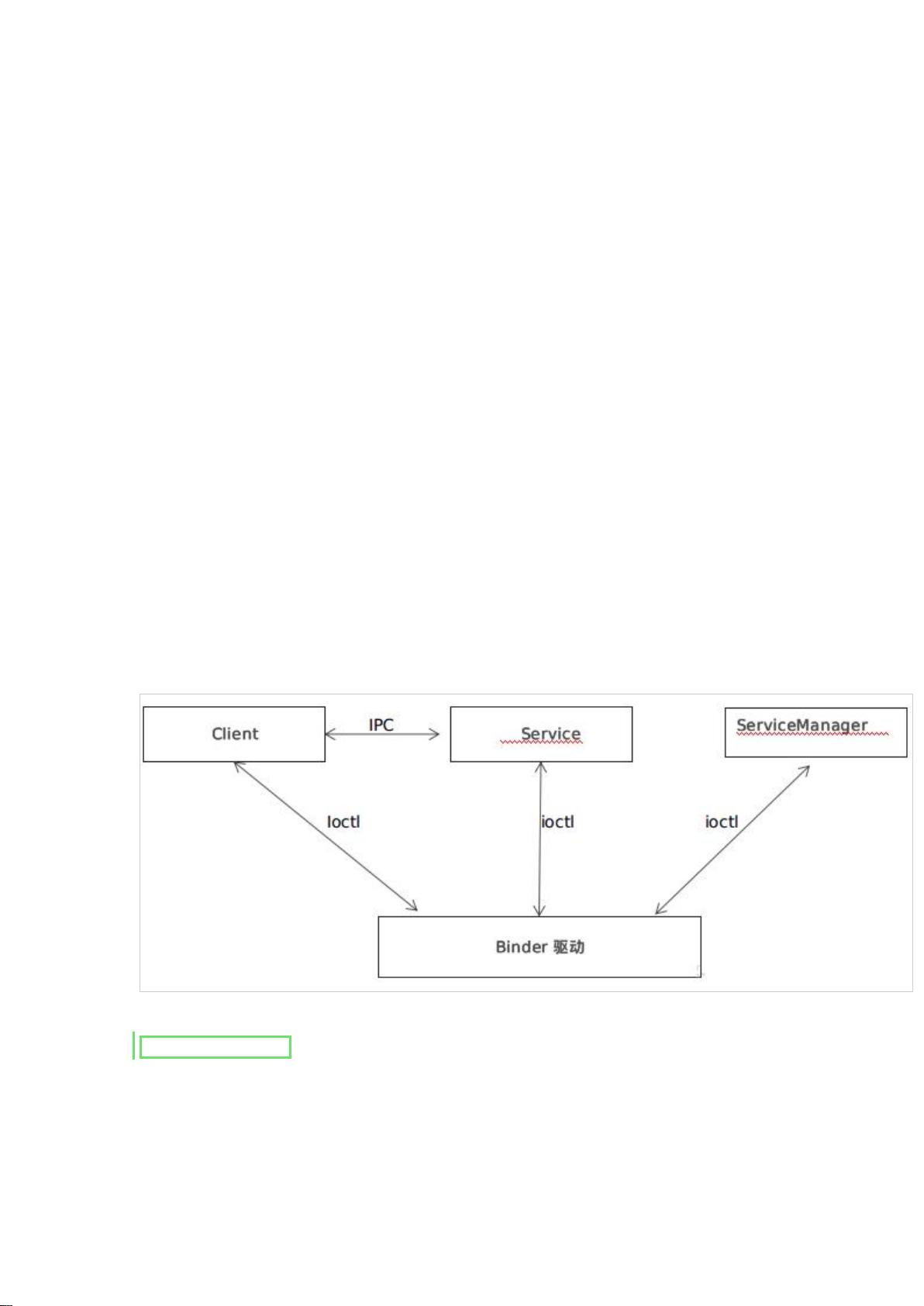

Binder机制涉及四个关键组件:Client(客户端)、Server(服务器)、ServiceManager(服务管理器)和Binder驱动程序。这些组件共同构建了Android系统的基础通信架构,其中Binder驱动程序运行在内核空间,ServiceManager提供管理支持,而客户端和服务端则在它们的协助下进行通信。

文章还将讨论为何选择使用Binder,尤其是在Android平台上,大量Client-Server架构的应用依赖于这种高效的通信机制。此外,Fuzz技术在检测Android漏洞方面的作用不容忽视,通过自动化测试和输入数据变异,Fuzz技术能够揭示系统中的潜在问题,包括边界条件处理不当、内存安全漏洞等。对于防御这些漏洞,开发者需要了解并遵循最佳实践,比如正确使用异常处理、输入验证和安全编码规范。

在深入挖掘Android漏洞的过程中,作者将分享实用经验和策略,包括如何设计健壮的错误处理机制、如何利用静态和动态分析工具进行漏洞扫描,以及如何在系统更新和新版本发布时保持安全防护。本文旨在帮助读者理解和应对Android系统中的漏洞,提升应用程序的安全性和稳定性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-01-29 上传

2013-05-08 上传

2021-04-07 上传

109 浏览量

2021-08-14 上传

2021-05-25 上传

惠惠软件

- 粉丝: 1033

- 资源: 370

最新资源

- 全国江河水系图层shp文件包下载

- 点云二值化测试数据集的详细解读

- JDiskCat:跨平台开源磁盘目录工具

- 加密FS模块:实现动态文件加密的Node.js包

- 宠物小精灵记忆配对游戏:强化你的命名记忆

- React入门教程:创建React应用与脚本使用指南

- Linux和Unix文件标记解决方案:贝岭的matlab代码

- Unity射击游戏UI套件:支持C#与多种屏幕布局

- MapboxGL Draw自定义模式:高效切割多边形方法

- C语言课程设计:计算机程序编辑语言的应用与优势

- 吴恩达课程手写实现Python优化器和网络模型

- PFT_2019项目:ft_printf测试器的新版测试规范

- MySQL数据库备份Shell脚本使用指南

- Ohbug扩展实现屏幕录像功能

- Ember CLI 插件:ember-cli-i18n-lazy-lookup 实现高效国际化

- Wireshark网络调试工具:中文支持的网口发包与分析