利用Fuzz技术挖掘Android系统服务漏洞分析

92 浏览量

更新于2024-08-28

收藏 227KB PDF 举报

"Fuzz技术在Android漏洞挖掘中的应用与Binder机制详解"

在当前的移动操作系统领域,Android系统占据着主导地位,其系统服务为用户提供多种功能的同时,也成为了潜在的安全隐患。异常的外部数据输入可能导致系统服务崩溃,甚至引发远程代码执行和内存破坏等严重安全问题。这些风险涉及用户的隐私和设备安全,因此对Android系统服务的安全性研究至关重要。

Android系统服务包括如WiFi管理、多媒体处理、短信服务等,它们广泛服务于各类应用。然而,一旦这些服务被恶意应用利用,比如获取短信服务权限,就可能侵犯用户隐私。常见的Android安全威胁有特权提升攻击、恶意软件攻击、应用重打包和组件劫持等,这些都提示我们需要关注系统服务层面的漏洞挖掘。

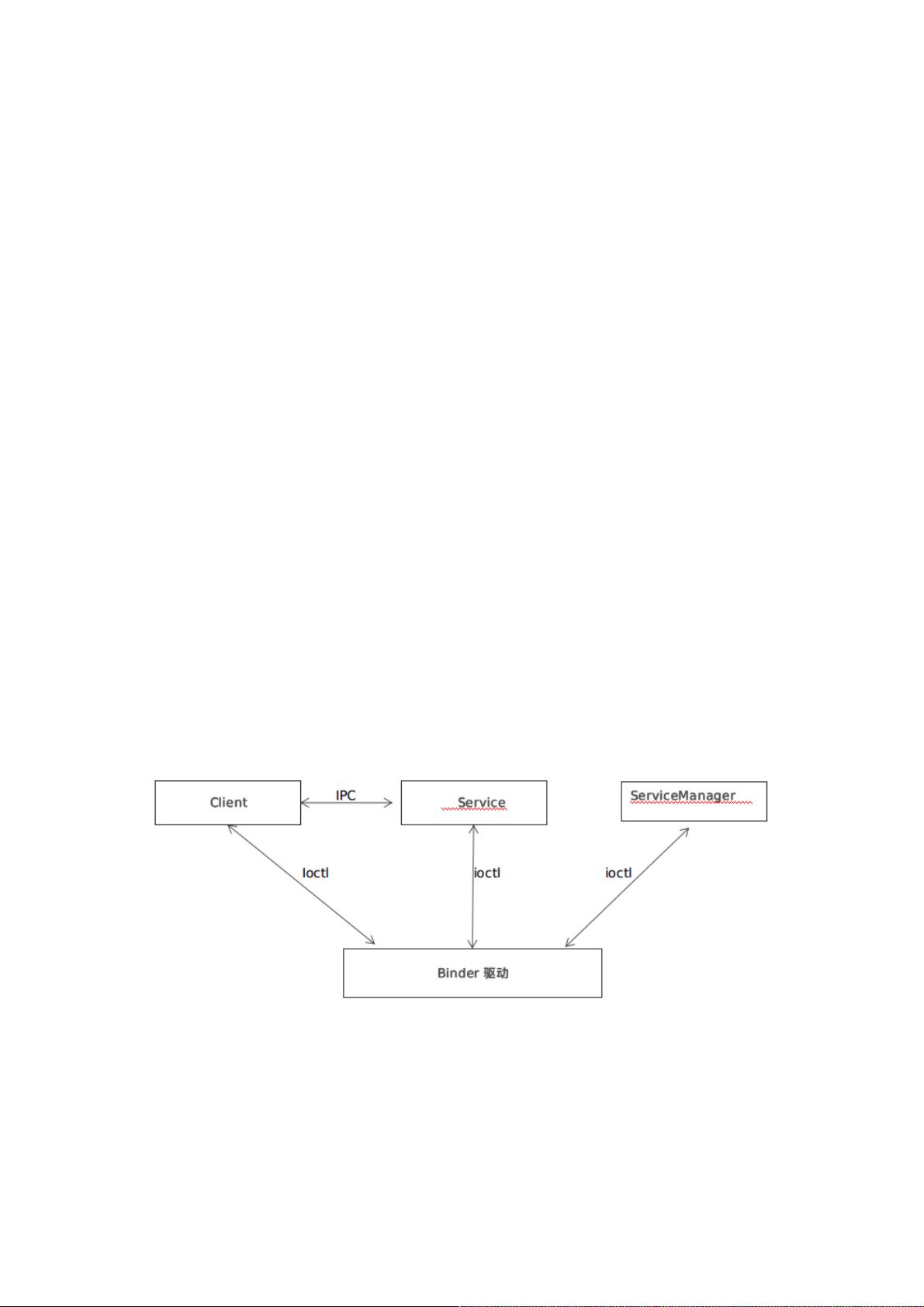

Fuzz技术,作为一种有效的漏洞检测方法,通过自动发送大量随机或结构化的输入数据,能够帮助发现软件中因错误处理异常输入而导致的问题。在Android系统中,由于服务间的通信依赖于Binder机制,Fuzz技术可以针对Binder接口进行定向的漏洞挖掘。Binder作为Android的核心组件,不仅实现了进程间通信(IPC),还为服务管理和应用间的交互提供了桥梁。

Android的Binder机制基于OpenBinder,它不是全新的IPC方案,而是对其进行了优化和定制。Binder类实现了IBinder接口,作为通信的实体。从系统层面看,Binder是连接ServiceManager和其他ManagerService的纽带;从应用层面看,Binder是客户端和服务端之间的通信中介,允许应用通过获取的Binder对象调用服务端的功能或数据。

为了深入挖掘Android系统服务的漏洞,可以构建基于Binder机制的Fuzz框架。这样的框架可以通过模拟不同的数据输入,测试系统服务对于异常请求的处理能力,从而找出潜在的漏洞。同时,结合动态分析工具和静态分析方法,可以进一步提高漏洞发现的效率和准确性。

Fuzz技术与 Binder 机制的结合,为Android系统服务的安全评估提供了一种有效手段。通过深入理解和应用这两种技术,安全研究人员可以更好地识别和修复Android系统中的安全隐患,保障用户的数据安全和隐私。随着技术的发展,对Android系统服务的安全研究将持续深化,为移动设备的安全环境提供更加坚实的基础。

2023-12-17 上传

2013-05-08 上传

点击了解资源详情

2021-08-14 上传

2021-09-21 上传

2024-04-07 上传

点击了解资源详情

2024-10-29 上传

weixin_38665122

- 粉丝: 3

- 资源: 943

最新资源

- AA4MM开源软件:多建模与模拟耦合工具介绍

- Swagger实时生成器的探索与应用

- Swagger UI:Trunkit API 文档生成与交互指南

- 粉红色留言表单网页模板,简洁美观的HTML模板下载

- OWIN中间件集成BioID OAuth 2.0客户端指南

- 响应式黑色博客CSS模板及前端源码介绍

- Eclipse下使用AVR Dragon调试Arduino Uno ATmega328P项目

- UrlPerf-开源:简明性能测试器

- ConEmuPack 190623:Windows下的Linux Terminator式分屏工具

- 安卓系统工具:易语言开发的卸载预装软件工具更新

- Node.js 示例库:概念证明、测试与演示

- Wi-Fi红外发射器:NodeMCU版Alexa控制与实时反馈

- 易语言实现高效大文件字符串替换方法

- MATLAB光学仿真分析:波的干涉现象深入研究

- stdError中间件:简化服务器错误处理的工具

- Ruby环境下的Dynamiq客户端使用指南