Wireshark实战:详解SSL握手过程及关键参数交互

需积分: 24 42 浏览量

更新于2024-08-05

收藏 578KB DOCX 举报

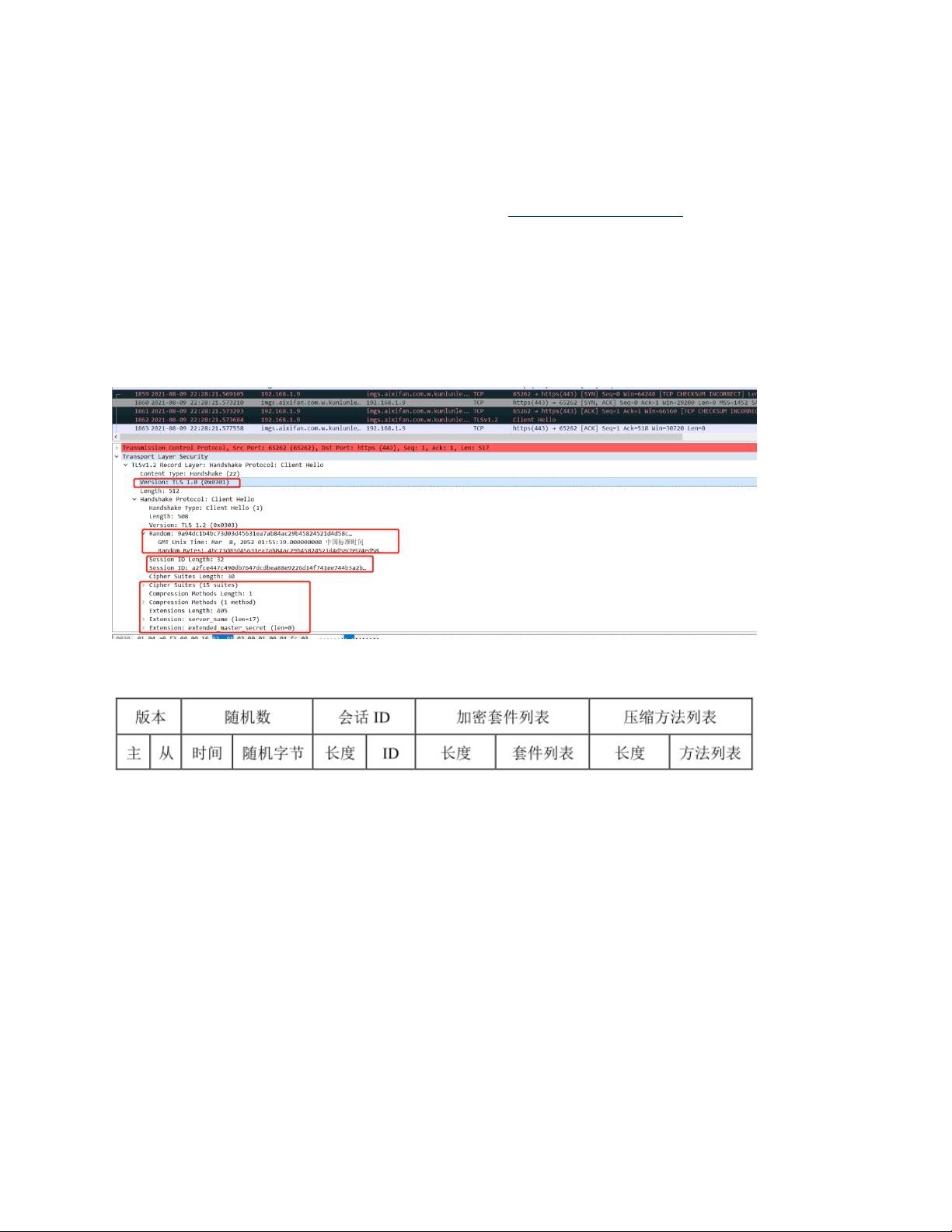

本文将深入剖析SSL握手过程的实例,以帮助读者更好地理解这个加密通信的关键步骤。通过使用Wireshark工具对https://www.acfun.cn (服务器IP: 58.49.162.241) 和本地浏览器(客户端IP: 192.168.1.9) 的连接进行抓包分析,我们将依次跟踪两个主要阶段。

**第一阶段:建立安全套接层连接**

在这个阶段,客户端(浏览器)首先发起一个TCP连接请求,成功建立后,发送ClientHello消息。该消息包含了客户端支持的最高SSL协议版本(如SSL 3.0或TLS 1.x)、随机数、加密算法列表(如RSA、AES等)以及其他必要参数。例如,CipherSuits字段列举了客户端支持的加密套件,比如TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256,表明客户端支持使用椭圆曲线 Diffie-Hellman (ECDHE) 密钥交换算法和AES-GCM加密。

服务器在收到ClientHello后,通过ServerHello回应。它确认SSL版本、随机数生成、会话ID(如果存在已缓存的会话则提供)、选择的加密套件(在这个例子中是相同的ECDHE_RSA_WITH_AES_128_GCM_SHA256)以及是否使用压缩算法(此例中未使用)。Randon字段是基于当前时间生成的随机数,sessionID则可能表明之前会话的存在。

**第二阶段:证书交换**

在这一阶段,服务器向客户端发送Certificate消息,其中包含服务器的数字证书,证书中包含了服务器的公钥,用于后续的密钥交换。证书包含了多个字段,如版本号、序列号、签名算法(如RSA)、签发者信息、有效期,以及证书持有者的详细信息,如公钥、扩展属性(如密钥用途、CRL分布点等)和证书的签名。

**第三阶段与第四阶段:密钥交换与证书验证**

服务器接着发送ServerKeyExchange消息,其中包含了通过先前协商的算法(如ECDHE)生成的共享密钥。随后,服务器发送ChangeCipherSpec消息,通知客户端即将开始使用新的加密算法。接着发送Finished消息,这是一个完成通知,包含了前几个消息的MAC(消息认证码),确保数据完整性和真实性。

第四阶段,客户端接收这些消息后,通过计算它们的MAC来验证其完整性,然后响应一个类似的流程:ClientKeyExchange、ChangeCipherSpec和Finished。这个过程中,客户端还会验证服务器的证书,确保其来自一个可信的颁发机构。

整个SSL握手过程确保了双方的身份验证和后续数据的加密传输,是现代互联网安全的基础。通过以上实例,我们不仅了解了SSL握手的机制,也看到了实际操作中的具体流程和参数交换。

395 浏览量

255 浏览量

2023-06-17 上传

103 浏览量

2024-11-03 上传

266 浏览量

139 浏览量

200 浏览量

2024-11-03 上传

AAA.屠宰场刘师傅

- 粉丝: 3

- 资源: 4

最新资源

- 《J2ME在移动设备上的应用》

- linux book

- 软件设计书籍.pdf

- Java程序设计大学教程

- 功能性测试用例AAA

- 计算机网络管理员教程

- 专四词汇语法真题解析

- EJB3基础教程 pdf清晰版

- 容量测试:容量测试目的是通过测试预先分析出反映软件系统应用特征的某项指标的极限值(如最大并发用户数、数据库记录数等),系统在其极限值状态下没有出现任何软件故障或还能保持主要功能正常运行。容量测试还将确定测试对象在给定时间内能够持续处理的最大负载或工作量。容量测试的目的是使系统承受超额的数据容量来发现它是否能够正确处理。容量测试是面向数据的,并且它的目的是显示系统可以处理目标内确定的数据容量。

- PE-COEFF文件规范v8.0 简体中文版

- 计算机专业考研励志故事

- 系统分析员论文14篇

- oracle ppt课件

- Struts in action中文版

- ext帮助文档很好的js学习资料

- Hibernate PPT学习资料