HomePlugAV PLC攻击与后门技术

需积分: 10 62 浏览量

更新于2024-07-18

收藏 6.11MB PDF 举报

"D1_03_Sebastien_Dudek_HomePlugAV_PLC"

这篇文档是由Sébastien Dudek在2014年10月19日发表的,主题是“HomePlugAV PLC:实际攻击与后门技术”。Dudek是一位在ESECR&D实验室工作的专家,他的研究兴趣包括无线通信(如WiFi、RFID、GSM和PLC)、网络安全以及Linux安全。他在文中分享了自己对电力线通信(PLC)尤其是HomePlugAV协议的研究,这部分内容源于他对PLC设备的好奇和实际需求,因为他曾因室友的WiFi信号问题而转向使用PLC作为解决方案。

1. 介绍:

- 文档首先介绍了背景,提到PLC技术的先前研究,以及对网络分析的重要性。

- 它还提到了K.O.DAK攻击,这可能是之前针对PLC的一种特定攻击方法。

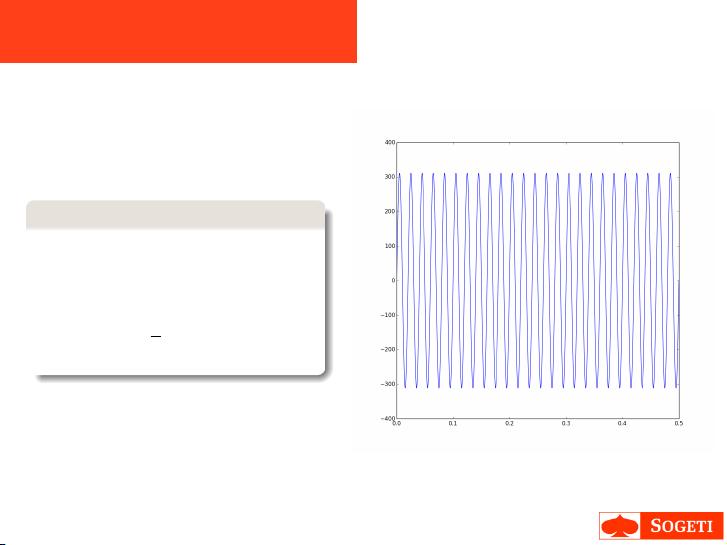

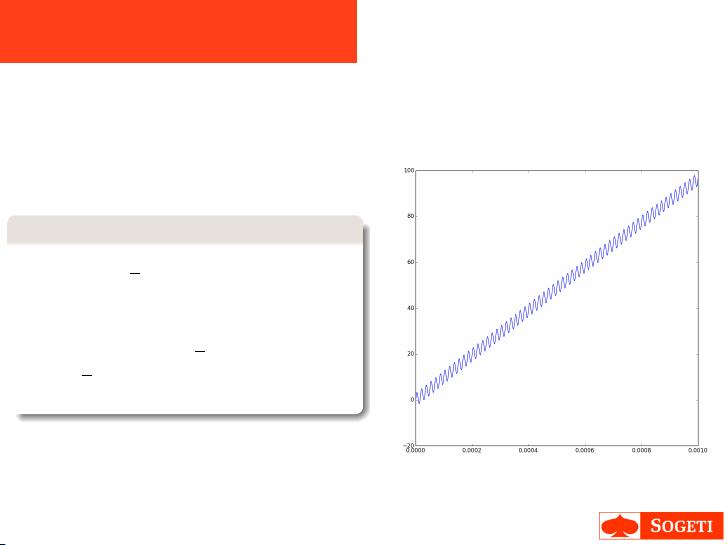

- 讨论了PLC的上下文,特别是电力信号和PLC的目标应用。

2. 之前关于PLC的工作:

- 这一部分可能涵盖了PLC领域的既往研究,包括技术的发展、已知的安全漏洞和可能的攻击向量。

3. 网络分析:

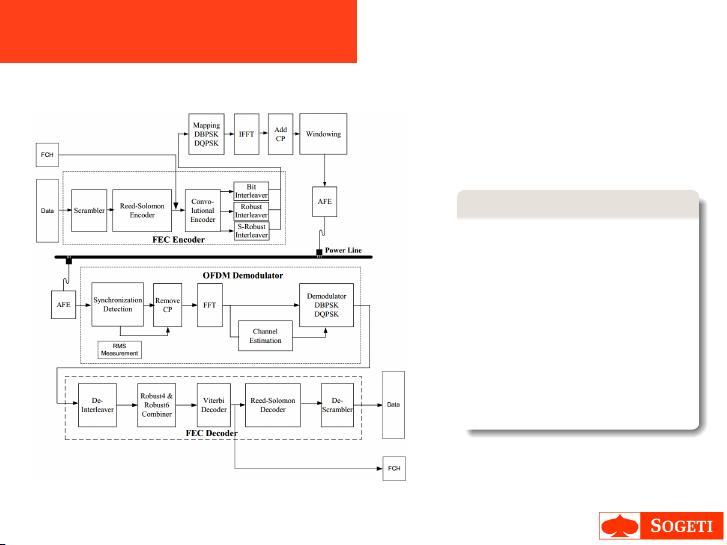

- Dudek可能深入分析了HomePlugAV PLC网络的架构,包括它们如何利用电力线传输数据,以及这些网络可能存在的安全弱点。

4. K.O.DAK攻击:

- K.O.DAK攻击可能是针对PLC的某种攻击手段,可能涉及到数据包的拦截、篡改或注入,以干扰或控制PLC网络。

5. 深入PLC内部:

- 在这一部分,Dudek可能详细探讨了HomePlugAV协议的内部工作原理,包括其加密机制、认证流程和可能的漏洞。

- 可能讨论了如何利用这些知识进行攻击,例如创建后门,允许未经授权的访问或控制。

6. 总结:

- 文档的最后部分可能总结了研究的主要发现,可能提出了防御这些攻击的策略和未来的研究方向。

这篇演讲或论文详细阐述了HomePlugAV PLC的安全性问题,为理解PLC技术的安全挑战提供了宝贵的信息,并揭示了如何通过实际攻击来暴露这些系统的脆弱性。对于那些关注家庭自动化、物联网安全和电力线通信安全的读者来说,这是一个重要的资源。

119 浏览量

点击了解资源详情

124 浏览量

2021-03-22 上传

116 浏览量

181 浏览量

2021-02-24 上传

119 浏览量

2021-03-14 上传

viewsky11

- 粉丝: 638

- 资源: 79

最新资源

- 无线视频服务器JZ1000-GEV-config配置工具使用说明

- 46家公司笔试题想找个工作的最好下下来看看

- ADO.NET高级编程

- C标准库文件word版(详细)

- Keil和proteus软件的基本操作

- InstallShield简明使用教程.pdf

- SQL SERVER 语言艺术

- 高 质 量 C++ 编程

- Direct3D.ShaderX.-.Vertex.and.Pixel.Shader.Tips.and.Tricks.pdf

- matlab 学习资料

- 中文MODBUS协议

- Nucleus PLUS源码分析

- GPRS技术导论 .pdf

- 全面掌握Java的异常处理机制 .doc

- msp430 用户手册

- 全国计算机等级考试二级公共基础最新题库80题