CTF比赛中的SQL盲注技巧与实战策略

需积分: 0 85 浏览量

更新于2024-07-01

收藏 1.44MB PDF 举报

"本文主要介绍了CTF竞赛中常见的SQL盲注技巧和一些实用的建议,包括XOR注入方法,以及如何应对WAF和过滤规则的挑战。"

在CTF(Capture The Flag)网络安全竞赛中,SQL盲注是一种常见的攻击手段,特别是在面对具有严格过滤规则的Web应用程序时。以下是一些通用的SQL盲注手法:

1. XOR注入:

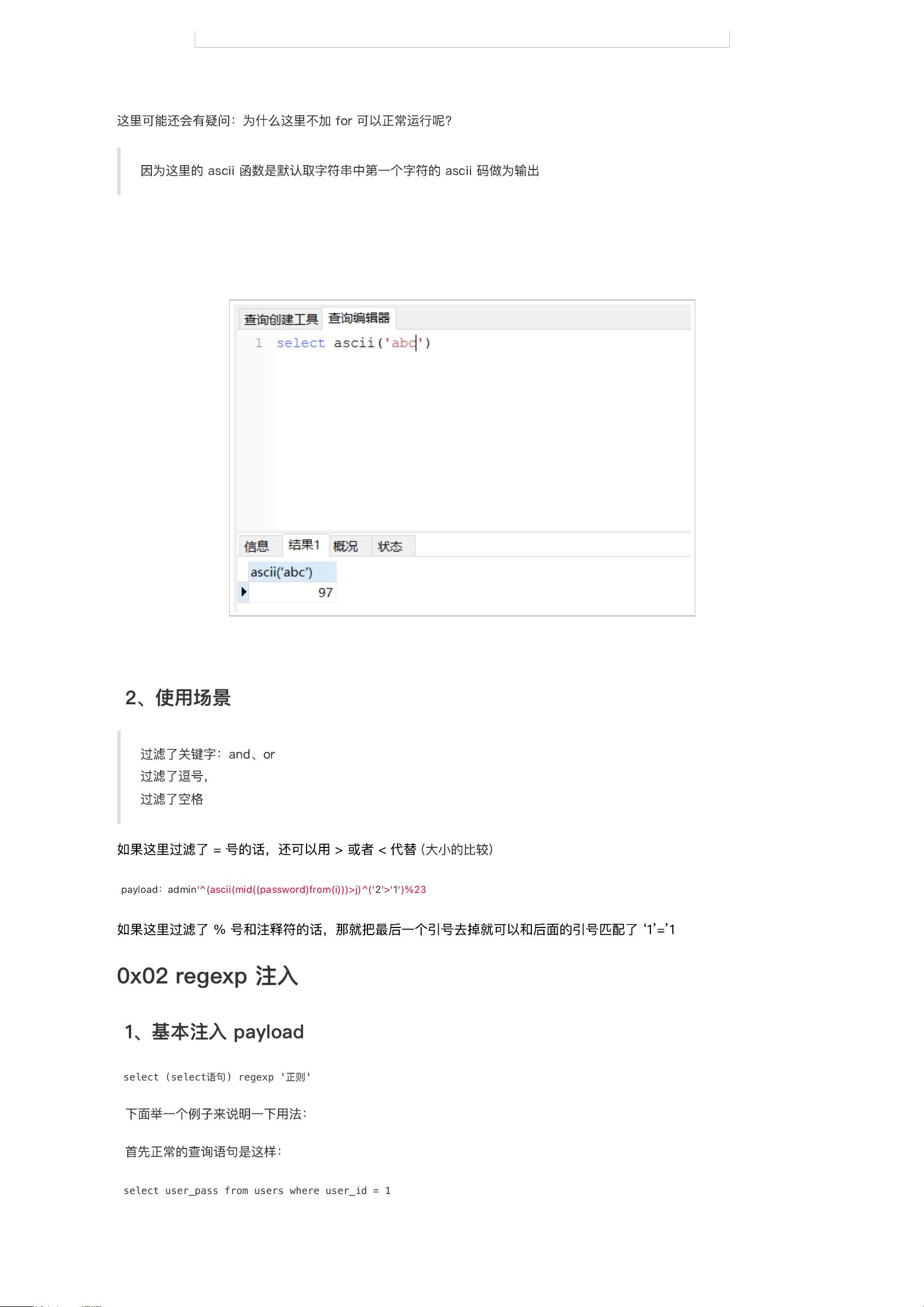

XOR注入利用了SQL中的异或操作符`^`来判断目标字符串的某些字符。基本的payload结构如下:

```sql

admin'^(ascii(mid((password)from(i)))>j)^'1'='1'%23

```

这里,`^`符号被用来将两个表达式的结果进行异或运算。`mid((password)from(i))`用于获取`password`字段中第i个位置的字符的ASCII码。通过比较这个ASCII码是否大于`j`,我们可以判断目标字符是否大于某个预设值。

2. `REGEXP`盲注:

在某些情况下,`REGEXP`函数可用于盲注,但描述中没有详细展开。通常,`REGEXP`允许我们基于正则表达式进行匹配,可以用来检测字符串中是否存在特定模式。

3. `UNION`盲注:

`UNION`盲注是结合多个查询结果的方法,通常用于获取数据库中的信息。例如,通过合并两个查询,我们可以判断目标字段是否包含在某个结果集中。描述中提到的"蓝鲸"可能是指一个具体的CTF题目,它可能涉及到使用`UNION`进行盲注。

在实际应用中,可能会遇到WAF(Web应用防火墙)和严格的过滤规则,这时我们需要灵活变通。例如,如果`=`被过滤,可以用`>`或`<`替代进行比较;如果`%`和注释符被过滤,可以寻找其他方式分隔或注释语句。

在进行盲注时,以下是一些实用的提示:

- 观察HTTP响应时间变化,慢响应通常意味着查询结果为真,而快速响应可能表示结果为假。

- 分析返回的错误信息,即使是最微小的差异也可能揭示关键信息。

- 利用布尔盲注(基于查询结果为真或假的响应)和时间盲注(基于查询执行时间的差异)相结合,提高效率。

- 对于复杂的过滤规则,尝试使用编码(如URL编码、Base64编码)绕过。

- 熟悉数据库的特性和函数,不同的数据库系统可能有不同的盲注策略。

掌握这些盲注技巧和应对策略,将有助于在CTF比赛中解决复杂的SQL注入问题,提升安全防护和攻击能力。

2023-12-29 上传

2024-02-11 上传

2021-03-19 上传

点击了解资源详情

2024-08-25 上传

2023-05-05 上传

Asama浅间

- 粉丝: 766

- 资源: 299

最新资源

- C语言数组操作:高度检查器编程实践

- 基于Swift开发的嘉定单车LBS iOS应用项目解析

- 钗头凤声乐表演的二度创作分析报告

- 分布式数据库特训营全套教程资料

- JavaScript开发者Robert Bindar的博客平台

- MATLAB投影寻踪代码教程及文件解压缩指南

- HTML5拖放实现的RPSLS游戏教程

- HT://Dig引擎接口,Ampoliros开源模块应用

- 全面探测服务器性能与PHP环境的iprober PHP探针v0.024

- 新版提醒应用v2:基于MongoDB的数据存储

- 《我的世界》东方大陆1.12.2材质包深度体验

- Hypercore Promisifier: JavaScript中的回调转换为Promise包装器

- 探索开源项目Artifice:Slyme脚本与技巧游戏

- Matlab机器人学习代码解析与笔记分享

- 查尔默斯大学计算物理作业HP2解析

- GitHub问题管理新工具:GIRA-crx插件介绍

已收录资源合集

已收录资源合集