PHP反序列化逃逸详解与示例

需积分: 0 63 浏览量

更新于2024-08-05

收藏 618KB PDF 举报

"php反序列化逃逸1"

在PHP中,序列化和反序列化是两种常见的数据存储和传输方式。序列化将对象转换为字符串,以便存储或通过网络发送,而反序列化则将字符串恢复为原始的PHP对象。在特定情况下,不正确的反序列化操作可能会导致安全漏洞,比如代码执行。以下是对标题和描述中提到的两个知识点的详细解释:

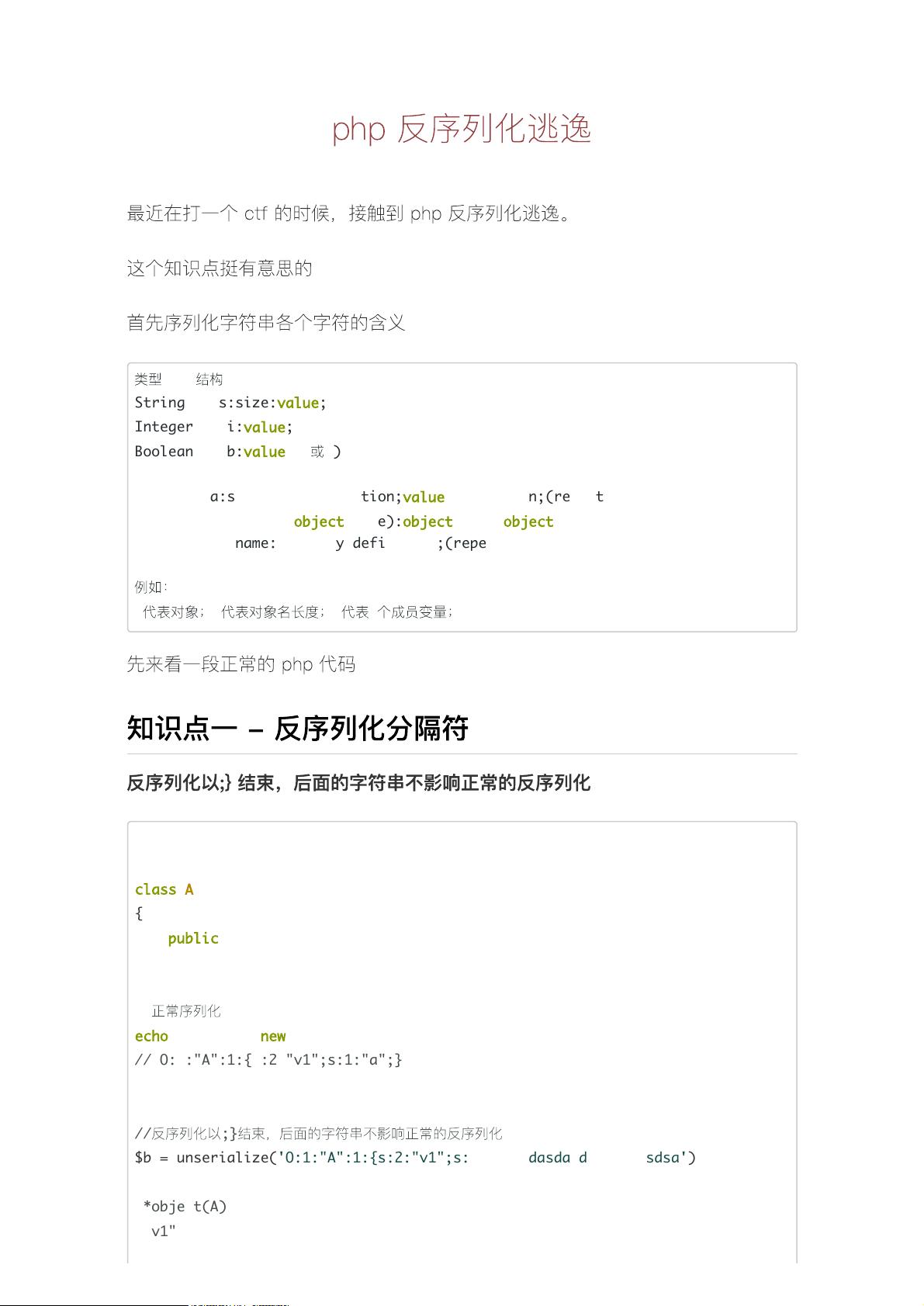

### 知识点一 - 反序列化分隔符

在PHP的序列化字符串中,以`;}`作为结束标志,表示序列化过程完成。在反序列化时,解析器会找到这个分隔符并停止解析,之后的任何字符都不会影响到已反序列化的对象。例如:

```php

// 序列化一个对象

echo serialize(new A());

// 输出:O:1:"A":1:{s:2:"v1";s:1:"a";}

// 反序列化,即使后面跟有额外的字符串,也不会影响结果

$b = unserialize('O:1:"A":1:{s:2:"v1";s:1:"a";}dasdasdasdasdasdsa');

var_dump($b);

```

在这个例子中,即使`unserialize`函数的参数后面有额外的字符串,它仍然能够正确地反序列化出对象`A`,并且不受后续字符串的影响。

### 知识点二 - 属性逃逸

属性逃逸通常发生在数据在被序列化后,再进行反序列化的过程中,如果序列化字符串在中间被修改,增加或减少了一些字符,这可能导致反序列化时出现未预期的行为,甚至可能执行恶意代码。例如:

```php

class A {

public $v1 = "abc";

public $v2 = "123";

}

// 原始序列化字符串

$serialized = serialize(new A());

// 修改序列化字符串,增加恶意代码

$malicious_serialized = substr_replace($serialized, 'system()', strlen($serialized) - 1);

// 反序列化,可能会执行恶意代码

$deserialized = unserialize($malicious_serialized);

```

在这个例子中,我们修改了原本序列化字符串的末尾,插入了`system()`函数调用,如果这个反序列化过程在不安全的环境下发生,就可能触发系统命令执行,这是非常危险的。

PHP反序列化漏洞的利用通常涉及到对序列化字符串的精确操纵,以便在反序列化时执行恶意代码或改变对象的状态。这种漏洞可能存在于使用`unserialize`函数且不进行充分输入验证的代码中,因此在处理用户提供的数据时,应特别小心。

为了防止这类攻击,开发者应该遵循以下最佳实践:

1. **避免使用`unserialize`处理不可信数据**:只对来自可信源的序列化数据进行反序列化。

2. **使用`Serializable`接口**:如果你需要序列化对象,优先考虑实现`Serializable`接口,这样可以自定义序列化和反序列化的逻辑。

3. **验证反序列化的数据**:在反序列化之前,对数据进行检查,确保其符合预期格式。

4. **更新和补丁**:定期更新PHP及其扩展,以获取最新的安全补丁。

了解这些知识点有助于提高对PHP反序列化漏洞的理解,从而更好地保护应用程序的安全。

2020-11-11 上传

2020-04-10 上传

2020-10-15 上传

点击了解资源详情

点击了解资源详情

2023-09-06 上传

2023-02-07 上传

2023-06-01 上传

白羊的羊

- 粉丝: 43

- 资源: 280

最新资源

- 单片机串口通信仿真与代码实现详解

- LVGL GUI-Guider工具:设计并仿真LVGL界面

- Unity3D魔幻风格游戏UI界面与按钮图标素材详解

- MFC VC++实现串口温度数据显示源代码分析

- JEE培训项目:jee-todolist深度解析

- 74LS138译码器在单片机应用中的实现方法

- Android平台的动物象棋游戏应用开发

- C++系统测试项目:毕业设计与课程实践指南

- WZYAVPlayer:一个适用于iOS的视频播放控件

- ASP实现校园学生信息在线管理系统设计与实践

- 使用node-webkit和AngularJS打造跨平台桌面应用

- C#实现递归绘制圆形的探索

- C++语言项目开发:烟花效果动画实现

- 高效子网掩码计算器:网络工具中的必备应用

- 用Django构建个人博客网站的学习之旅

- SpringBoot微服务搭建与Spring Cloud实践