PHP反序列化漏洞分析:0CTF-2016-piapiapia挑战解析

87 浏览量

更新于2024-08-31

收藏 170KB PDF 举报

"php反序列化长度变化尾部字符串逃逸技术在0CTF-2016-piapiapia挑战中的应用"

在信息安全竞赛中,0CTF-2016-piapiapia是一个涉及PHP反序列化漏洞的挑战。这个题目主要探讨了如何利用PHP的反序列化机制,通过长度变化尾部字符串逃逸来实现攻击。在这个场景中,攻击者可能通过精心构造的输入,绕过系统的验证机制,从而获取敏感信息或执行任意代码。

PHP的反序列化是将已序列化的对象恢复到其原始状态的过程。在序列化时,PHP将对象转化为字符串,便于存储或传输;而在反序列化时,PHP尝试将该字符串还原为原来的对象。然而,如果反序列化过程处理不当,就可能导致安全问题,特别是当对象的属性可以被恶意操控时。

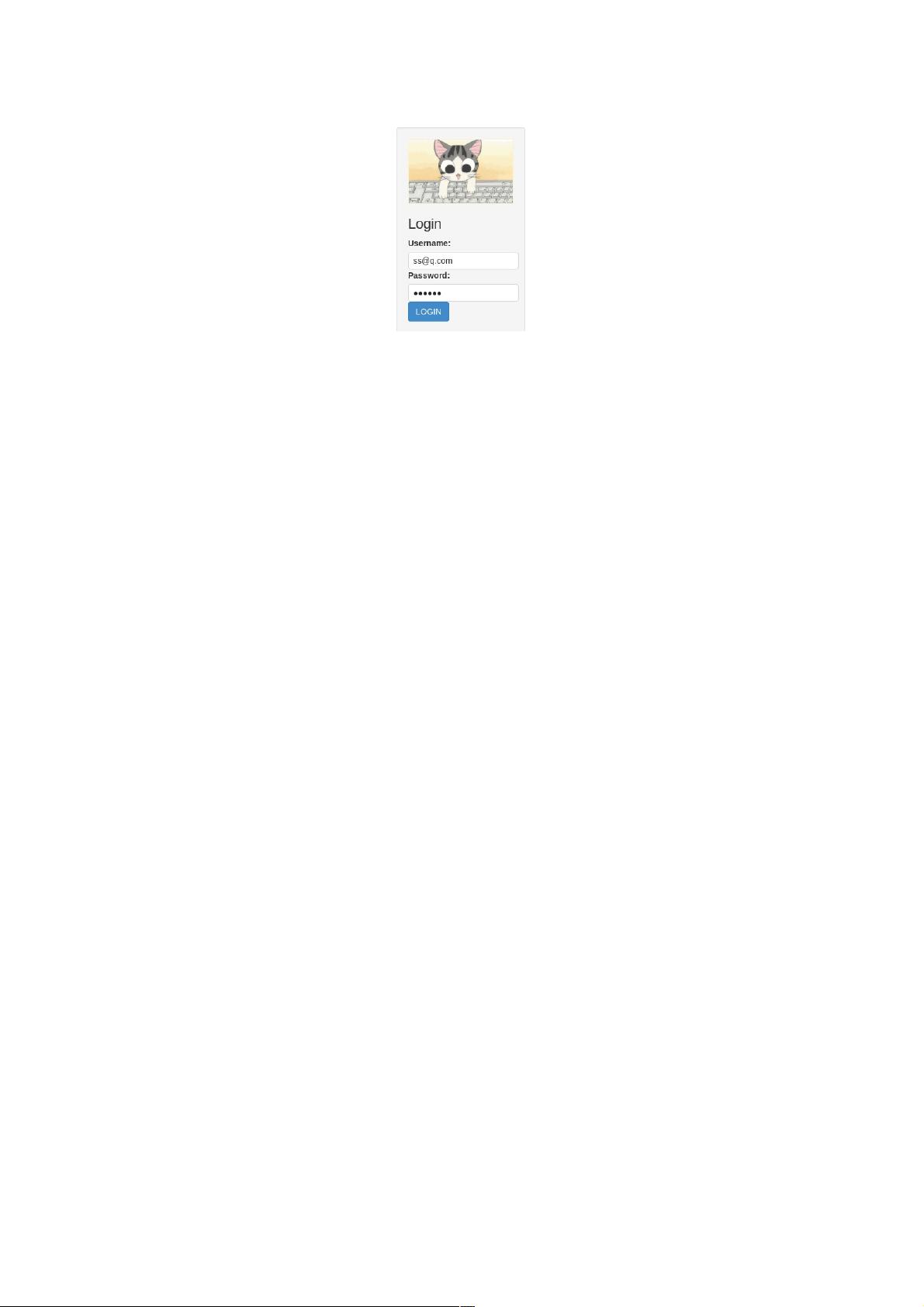

在0CTF-2016-piapiapia的案例中,存在一个用户登录系统,其中源码包含了对用户输入的长度检查。如果用户名或密码长度小于3个字符或超过16个字符,系统会返回错误。但这个长度检查并不足够安全,因为攻击者可能利用PHP的反序列化漏洞绕过它。

关键在于`class.php`文件中的自定义类,虽然没有在提供的内容中显示,但通常此类会包含一些用户输入处理的方法,如`login()`函数。在某些情况下,这些类可能会保存用户的会话信息,而这些信息在反序列化时会被处理。

长度变化尾部字符串逃逸是指在序列化的对象中,通过改变某个特定属性的长度,使得在反序列化过程中触发特殊行为。例如,如果序列化的数据包含一个数组,而这个数组的长度能够影响后续的解析,攻击者可以通过修改长度来触发条件,使得原本不应该执行的代码得以执行。

在本例中,可能的攻击方式是创建一个特制的序列化字符串,使其在反序列化时导致`login()`方法执行非预期的操作。这可能包括跳过正常的验证流程,或者执行注入的恶意代码。攻击者可能利用这个漏洞创建一个看似合法的序列化用户对象,然后通过改变对象属性的长度来控制程序流程。

要成功实施这样的攻击,攻击者首先需要理解目标系统中类的结构和序列化过程。这可能涉及到对PHP反序列化机制的深入研究,以及对目标代码的逆向工程。一旦找到合适的属性和长度变化,攻击者就可以构造一个恶意的POST请求,包含伪造的序列化数据,以触发漏洞并实现攻击。

PHP反序列化漏洞是一种常见的安全问题,需要开发者谨慎处理对象序列化和反序列化过程。避免这类漏洞的最佳实践是限制对象的序列化范围,仅允许安全的数据类型进行序列化,并对反序列化的输入进行严格的验证和过滤。同时,及时更新PHP库和框架,修复已知的安全漏洞也是必要的。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2023-12-04 上传

2022-08-03 上传

2023-07-28 上传

2023-07-28 上传

weixin_38649657

- 粉丝: 1

- 资源: 933

最新资源

- JHU荣誉单变量微积分课程教案介绍

- Naruto爱好者必备CLI测试应用

- Android应用显示Ignaz-Taschner-Gymnasium取消课程概览

- ASP学生信息档案管理系统毕业设计及完整源码

- Java商城源码解析:酒店管理系统快速开发指南

- 构建可解析文本框:.NET 3.5中实现文本解析与验证

- Java语言打造任天堂红白机模拟器—nes4j解析

- 基于Hadoop和Hive的网络流量分析工具介绍

- Unity实现帝国象棋:从游戏到复刻

- WordPress文档嵌入插件:无需浏览器插件即可上传和显示文档

- Android开源项目精选:优秀项目篇

- 黑色设计商务酷站模板 - 网站构建新选择

- Rollup插件去除JS文件横幅:横扫许可证头

- AngularDart中Hammock服务的使用与REST API集成

- 开源AVR编程器:高效、低成本的微控制器编程解决方案

- Anya Keller 图片组合的开发部署记录