深入解析PHP反序列化漏洞

需积分: 11 117 浏览量

更新于2024-07-19

收藏 1.02MB PDF 举报

"理解PHP反序列化漏洞-berTrAM在漏洞银行大咖面对面的讲解"

在信息安全领域,PHP反序列化漏洞是一种常见的安全问题,它源于PHP的序列化和反序列化机制。首先,我们需要理解PHP中的类和对象的概念。类是编程中的一个核心概念,它是对具有相似特征或行为的事物的抽象,比如可以定义一个“用户”类来代表所有用户的通用属性和行为。对象则是类的具体实例,具备类中定义的属性和方法。

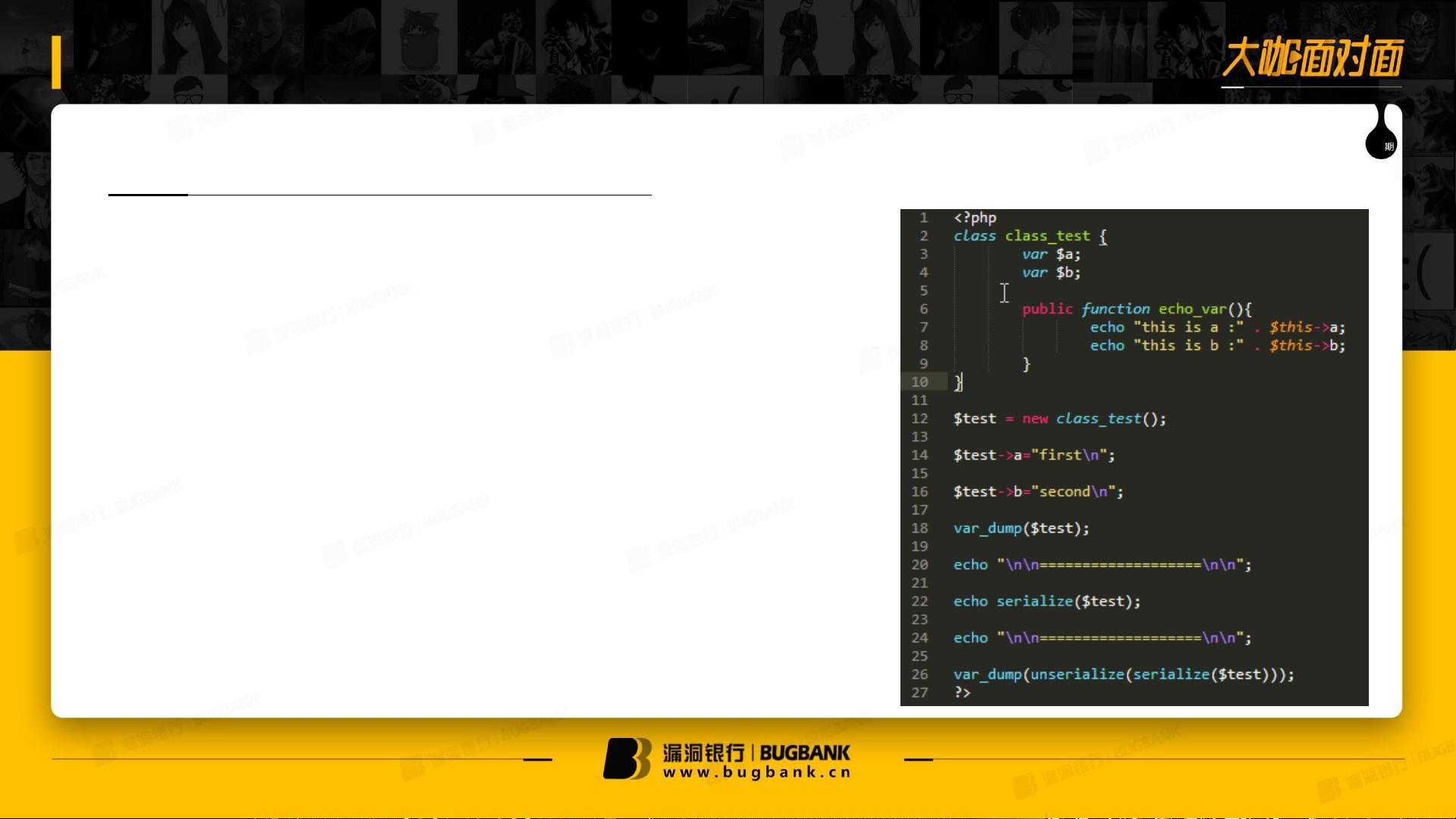

在PHP中,我们可以创建一个类`class_test`并定义其属性`$a`和`$b`,以及方法`echo_var()`。通过`new class_test()`创建一个对象,并使用箭头操作符`.`来访问和修改对象的属性,如`$test->a = "first\n"`,以及调用方法,如`$test->echo_var()`。

接下来,我们讨论PHP的序列化和反序列化。序列化是将对象转换为可存储或传输的字符串,以便于保存状态并在需要时恢复。反序列化则相反,它将字符串还原为原始的对象形式。例如,序列化后的字符串可能看起来像`O:10:"class_test":2:{s:1:"a";s:6:"first\n";}`,这表明有一个名为`class_test`的类,包含两个属性,一个是`a`,值为`"first\n"`。

PHP还引入了一些魔术方法,这些方法在特定情况下自动被调用。例如,`__construct`在创建对象时执行,相当于Java中的构造函数;`__sleep`在对象被序列化时调用,`__wakeup`在反序列化时执行;`__toString`当对象需要被当作字符串处理时调用;最后,`__destruct`在对象销毁时调用。这些魔术方法在某些场景下可以被恶意利用,特别是在反序列化过程中,如果未正确处理,可能会导致代码执行、数据泄露等安全风险。

例如,如果在反序列化过程中,一个对象包含了可以执行任意代码的方法,攻击者可以通过构造特定的序列化字符串,使在反序列化时触发这些方法,从而执行任意的PHP代码。这种漏洞可能导致服务器权限提升、数据篡改或者系统被完全控制。

为了防止这类漏洞,开发者应当谨慎处理序列化和反序列化的数据,避免在不受控制的情况下调用敏感方法。使用安全的序列化库,如serialize.php或JsonSerializable接口,以及对反序列化的输入进行严格的验证和过滤,都是防御此类漏洞的有效策略。同时,定期更新PHP版本和修复已知的安全漏洞也是保障系统安全的重要步骤。

理解PHP反序列化漏洞的关键在于掌握类、对象、序列化和反序列化的基本概念,以及魔术方法的工作原理。通过合理的设计和编程实践,可以有效地避免此类漏洞带来的安全威胁。

2021-06-25 上传

2020-11-11 上传

2023-05-17 上传

2023-05-21 上传

2023-09-06 上传

2023-07-28 上传

2023-09-04 上传

2023-07-28 上传

2023-05-23 上传

漏洞银行

- 粉丝: 4

- 资源: 39

最新资源

- Lombok 快速入门与注解详解

- SpringSecurity实战:声明式安全控制框架解析

- XML基础教程:从数据传输到存储解析

- Matlab实现图像空间平移与镜像变换示例

- Python流程控制与运算符详解

- Python基础:类型转换与循环语句

- 辰科CD-6024-4控制器说明书:LED亮度调节与触发功能解析

- AE particular插件全面解析:英汉对照与关键参数

- Shell脚本实践:创建tar包、字符串累加与简易运算器

- TMS320F28335:浮点处理器与ADC详解

- 互联网基础与结构解析:从ARPANET到多层次ISP

- Redhat系统中构建与Windows共享的Samba服务器实战

- microPython编程指南:从入门到实践

- 数据结构实验:顺序构建并遍历链表

- NVIDIA TX2系统安装与恢复指南

- C语言实现贪吃蛇游戏基础代码