XCTF移动应用逆向分析:解密安卓app2

65 浏览量

更新于2024-08-29

收藏 1.12MB PDF 举报

"这篇资源主要涉及的是安卓应用逆向工程,包括了文件提取、文件分析、XML文件解析以及加密解密等技术。作者提供了一个名为XCTF-mobile app2的安卓应用作为示例,用于教学如何进行逆向分析并找到隐藏的flag。"

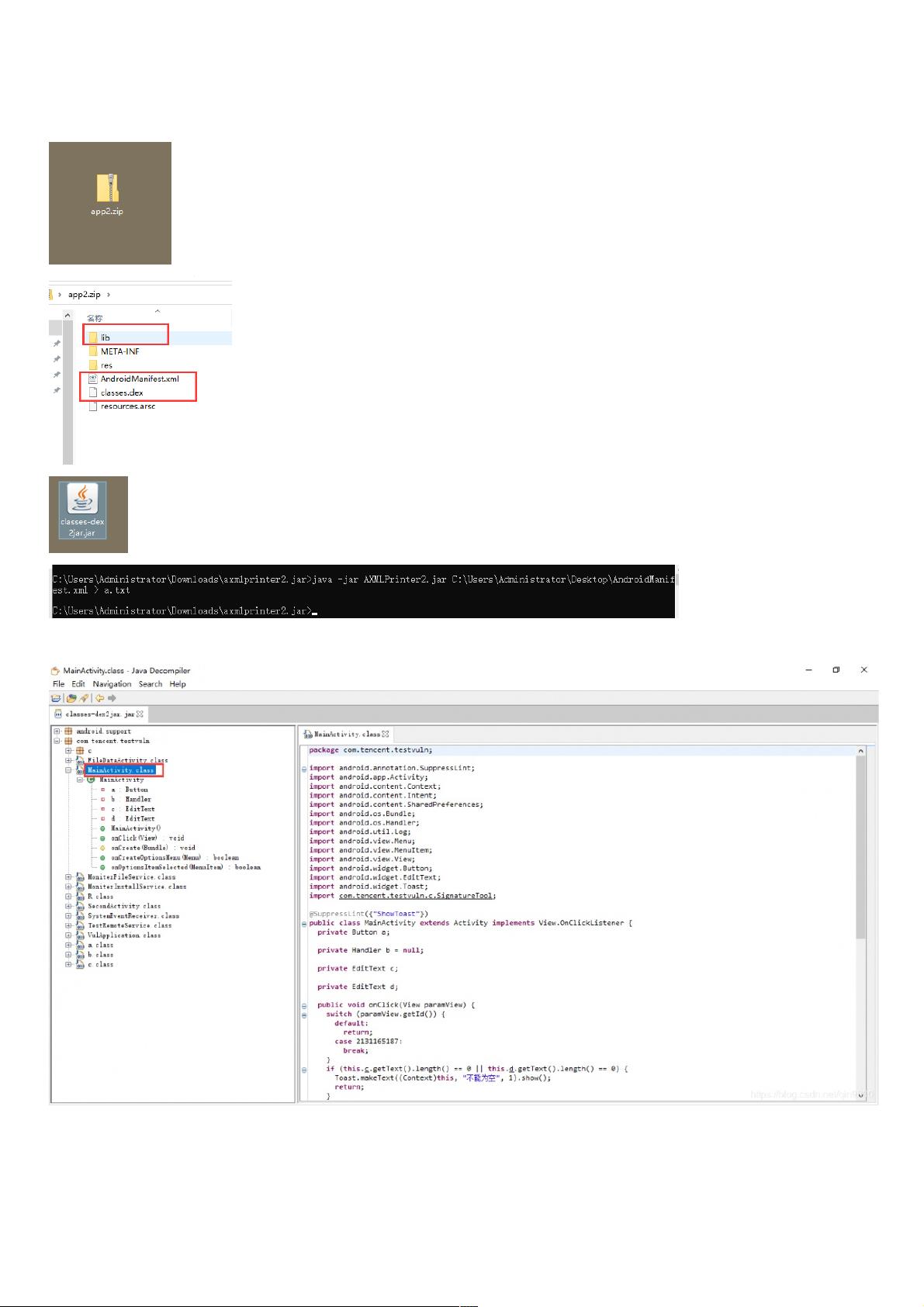

在安卓逆向工程中,首要步骤是获取应用程序的内部数据。在这个案例中,首先需要将APK安装包的后缀更改为.zip,然后解压缩以获得内部文件,其中包括.dex文件,这是Dalvik字节码的容器,包含应用程序的大部分逻辑。使用工具如dex2jar可以将.dex文件转换为.jar文件,这样我们就可以使用Java反编译器(如JD-GUI)来查看和理解代码。

在分析文件阶段,重点关注MainActivity.class,因为通常这是应用启动时的第一个界面。通过观察代码,可以发现应用获取用户在两个编辑框中输入的信息,并使用Intent机制传递到SecondActivity。在SecondActivity中,输入的数据被组合并通过名为doRawData的函数进行加密,然后与一个预设的密文进行比较。为了理解这个过程,我们需要找到加密函数doRawData的实现。

加密函数位于共享库的.so文件中,通过使用反汇编工具(如IDA Pro)可以分析.so文件。在这个例子中,发现该函数使用了AES加密算法,并且密钥为"thisisatestkey=="。利用这个信息,可以编写Python脚本来解密之前获取的密文,解密后的明文为"aimagetencent",但这并不是我们要找的flag。

进一步的分析指向XML文件,特别是那些未被充分理解的Activity,例如FileDataActivity。分析XML文件,尤其是AndroidManifest.xml,对于理解应用的结构和行为至关重要。它包含了应用的组件声明、权限和其他配置信息。在本例中,可能需要深入探究FileDataActivity的功能,以寻找与flag相关的线索,或者可能需要检查其他未分析的文件和资源。

安卓逆向工程是一个复杂的过程,涉及文件提取、反编译、动态调试和加密解密等多个环节。这个示例提供了一个实践这些技能的实战场景,帮助学习者提升在安全审计和漏洞挖掘方面的技能。

1970 浏览量

148 浏览量

282 浏览量

144 浏览量

191 浏览量

268 浏览量

225 浏览量

256 浏览量

238 浏览量

weixin_38516658

- 粉丝: 6

- 资源: 955