Tomcat安全与部署教程:从入门到Webshell防御

需积分: 31 53 浏览量

更新于2024-07-26

收藏 512KB DOCX 举报

Tomcat教程深入探讨了如何部署和管理基于Tomcat的Web服务器,以及如何识别和应对潜在的安全威胁。作为一款流行的Java Web服务器,Tomcat因其高效性能和相对简单的配置而在开发中得到广泛应用。然而,它也面临着默认配置下的安全风险,如默认的后台管理界面和war文件上传功能。

首先,我们从安全测试环节开始。登录Tomcat后台是一个关键步骤,通过访问默认地址http://192.168.1.12:8080/manager/html,管理员可以使用用户名admin(默认密码为空)进入。这里需要注意的是,这可能成为攻击者入侵的入口,因此建议在实际环境中更改默认密码并加强权限管理。

接着,教程展示了如何利用Tomcat的WARfiletodeploy模块进行恶意攻击。攻击者可以上传包含Webshell的WAR文件,伪装成正常的资源,从而在服务器上执行任意代码。例如,通过将jsp木马打包成WAR文件并上传,攻击者能够获取Webshell,进而控制服务器。

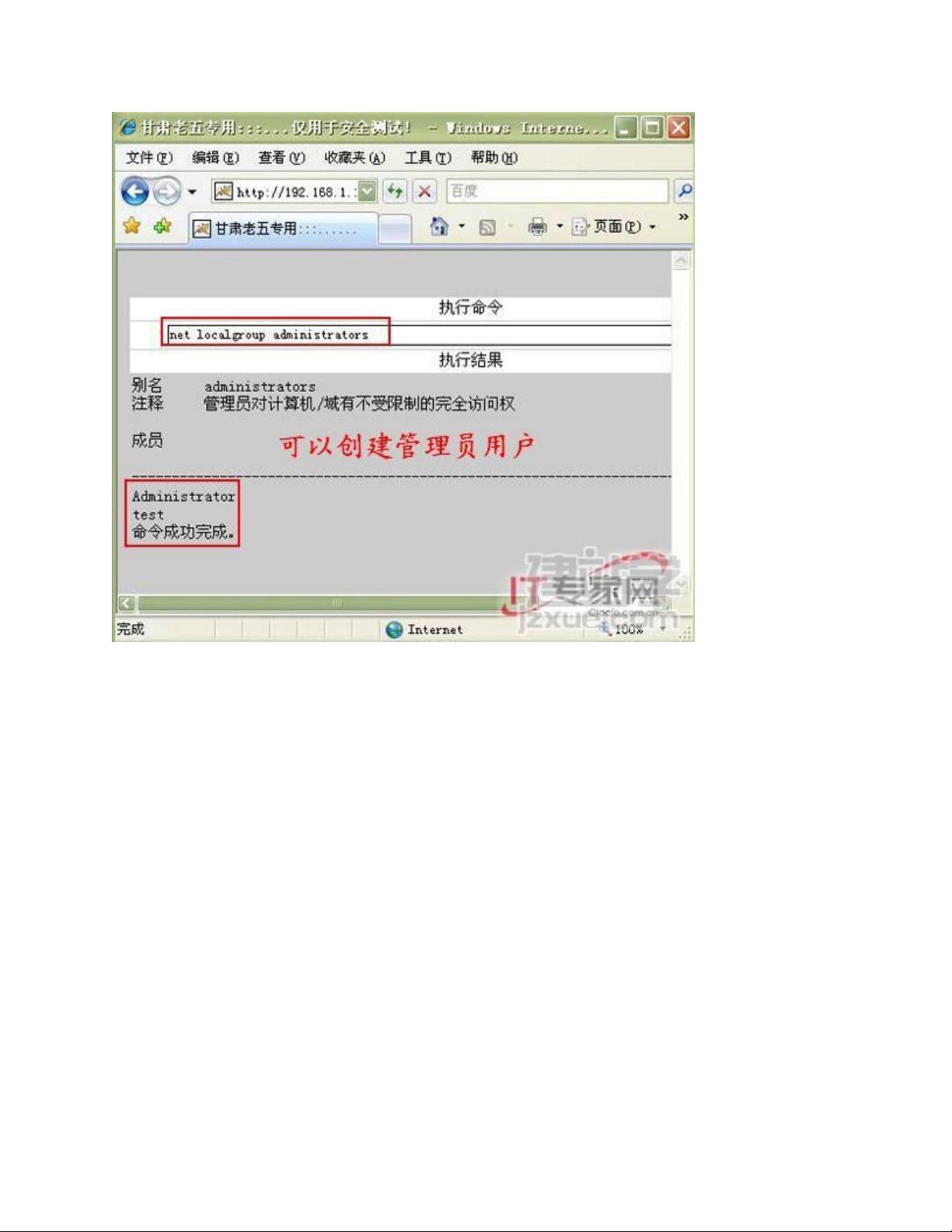

攻击者还利用Tomcat的权限优势,通过jsp木马执行系统命令,例如创建具有管理员权限的用户,进一步扩展控制权限。例如,通过运行jsp木马中的命令行模块,可以添加新用户并分配高级权限。

然而,安全防范同样重要。针对上述漏洞,可以通过以下措施提高安全性:

1. 强化身份验证:对后台管理界面进行权限隔离,并定期更换默认密码。

2. 安全上传:实施严格的文件类型检查和验证,防止恶意war文件的上传。

3. 防火墙策略:限制对特定端口(如8080)的访问,并仅允许来自信任源的请求。

4. 定期更新:及时安装Tomcat的最新安全补丁,修复已知漏洞。

5. 使用安全的Webshell替代:如果必须使用,选择更安全、不易被检测的Webshell,并限制其功能。

6. 实施日志监控:记录所有操作和异常行为,以便发现并追踪潜在威胁。

最后,教程提到可以通过Webshell进一步渗透,例如开启远程桌面服务。尽管这增加了攻击复杂性,但同样可以通过安全策略来防止,例如禁用不必要的服务端口或使用防火墙规则阻止远程桌面连接。

总结来说,Tomcat教程提供了关于如何部署和保护基于Tomcat的Web服务器的实用知识,包括基础配置、安全测试方法以及必要的安全防范措施。对于开发人员和系统管理员而言,理解这些概念至关重要,以确保Web应用环境的安全稳定。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-01-20 上传

2015-05-22 上传

2021-11-29 上传

2024-11-19 上传

2024-11-18 上传

平凡生活

- 粉丝: 0

- 资源: 6

最新资源

- C语言数组操作:高度检查器编程实践

- 基于Swift开发的嘉定单车LBS iOS应用项目解析

- 钗头凤声乐表演的二度创作分析报告

- 分布式数据库特训营全套教程资料

- JavaScript开发者Robert Bindar的博客平台

- MATLAB投影寻踪代码教程及文件解压缩指南

- HTML5拖放实现的RPSLS游戏教程

- HT://Dig引擎接口,Ampoliros开源模块应用

- 全面探测服务器性能与PHP环境的iprober PHP探针v0.024

- 新版提醒应用v2:基于MongoDB的数据存储

- 《我的世界》东方大陆1.12.2材质包深度体验

- Hypercore Promisifier: JavaScript中的回调转换为Promise包装器

- 探索开源项目Artifice:Slyme脚本与技巧游戏

- Matlab机器人学习代码解析与笔记分享

- 查尔默斯大学计算物理作业HP2解析

- GitHub问题管理新工具:GIRA-crx插件介绍