理解Web安全:XSS攻击类型与防御策略

"Web安全之XSS攻击与防御小结"

XSS攻击是Web应用程序中常见的安全威胁之一,它涉及到攻击者向网站注入恶意脚本,这些脚本在用户的浏览器中执行,可能导致敏感信息泄露、会话劫持或者执行其他恶意操作。攻击者通常利用网站的漏洞,将XSS代码注入到网页的动态内容中,如搜索结果、评论或表单反馈等。

XSS分为三种主要类型:反射型、存储型和DOM型。

1. 反射型XSS:这是最常见的一种形式,攻击者构造一个带有恶意脚本的URL,并诱导用户点击。当用户访问该URL时,URL中的恶意脚本被服务器处理并返回到浏览器,然后在页面加载时执行。例如,一个恶意链接可能是`http://example.com/search?q=<script>alert('XSS');</script>`,用户一旦点击,就会弹出警告框。

2. 存储型XSS:这种类型的XSS更为危险,因为恶意脚本被永久存储在服务器上,比如在论坛帖子、博客评论或用户资料中。当其他用户查看这些内容时,恶意脚本会自动执行。与反射型不同,存储型XSS不需要用户点击特殊链接,只需浏览包含攻击代码的页面即可。

3. DOM型XSS:此类型发生在客户端,攻击者通过改变页面的DOM结构来注入恶意脚本。攻击者可能通过JavaScript、Ajax或其他方式修改页面动态内容,而无需服务器的参与。

为了防止XSS攻击,开发者可以采取以下防御策略:

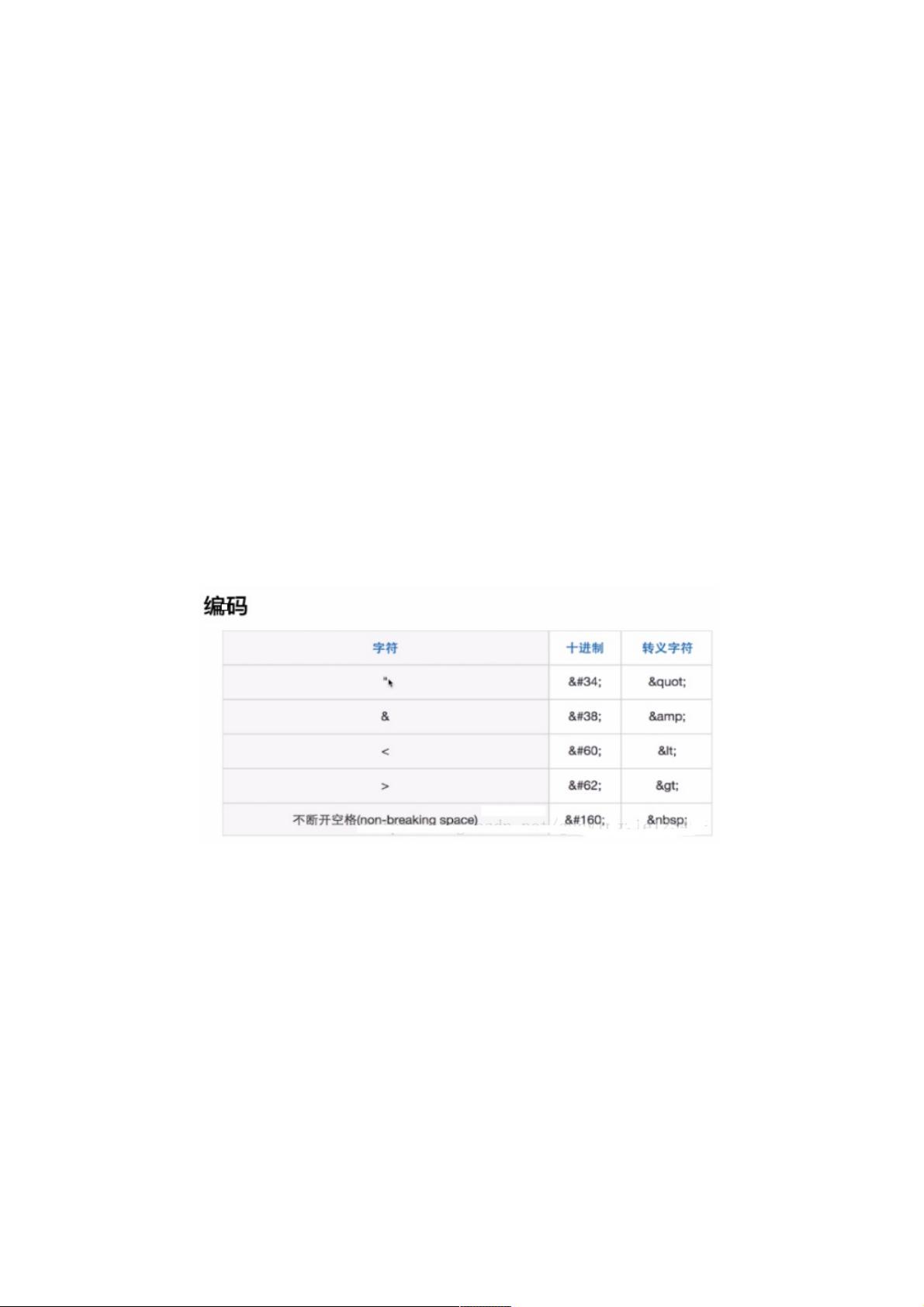

- 编码:对用户输入的数据进行HTML实体编码,例如使用`encodeURIComponent()`函数,可以防止浏览器将数据解释为HTML或JavaScript代码。

- 过滤:移除或阻止可能执行恶意脚本的输入,例如删除`<script>`、`<iframe>`等标签,禁用事件属性如`onerror`、`onclick`等。

- 校验:确保所有输入都符合预期的格式和长度,避免接受过于宽泛的数据。

- 使用Content-Security-Policy (CSP):CSP是一种HTTP头部,可以帮助限制浏览器加载哪些资源,防止未授权的脚本执行。

- 单独处理用户提供的数据:不要直接将用户输入的数据与HTML模板混合,而是使用服务器端模板引擎,确保在插入到页面之前正确地转义和处理。

- 采用HTTPOnly Cookie:设置HTTPOnly标记可以防止JavaScript访问Cookie,降低会话劫持的风险。

在实际应用中,可以通过创建安全的Node.js应用来学习和实践XSS防御,例如通过Express框架搭建服务器,然后对用户请求进行验证和过滤,确保用户输入的数据不会直接插入到HTML响应中。

理解和防范XSS攻击是每个Web开发者必备的安全技能,通过合理的输入验证、输出编码以及使用安全编程最佳实践,可以大大降低网站遭受XSS攻击的风险。

253 浏览量

141 浏览量

点击了解资源详情

点击了解资源详情

2020-10-17 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

weixin_38746818

- 粉丝: 7

最新资源

- ABAP基础操作与系统字段详解

- Linux Kernel中文版详解:硬件与软件基础、存储管理和进程管理

- 精通Linux:从新手到高手的实战教程

- 3S技术集成与应用探索

- LPC2000系列MCU使用SPI接口访问MMC卡教程

- ArcGIS Engine白皮书:基于ESRI技术的自定义GIS应用开发指南

- Oracle数据库入门:从基础到SQL操作

- DOS命令详解:ping与ipconfig的使用技巧

- Visual C++ MFC入门教程:面向对象的Windows应用开发

- Struts2 框架深度解析

- AS/400 RPG语言编程指南

- SAP BAPI 用户指南:高级教程

- 深入学习Svn客户端:服务器功能、TortoiseSVN安装与工作流程

- Compass: Java搜索引擎框架, Hibernate替代方案(最新1.1M1版)

- Linux内核0.11详解与编译指南

- STL常见修改算法详解