XSS攻击与防御详解:原理、策略与实战示例

59 浏览量

更新于2024-08-28

收藏 393KB PDF 举报

Web安全中的XSS攻击,全称为跨站脚本攻击(Cross Site Scripting,简称XSS),是一种常见的网络攻击手段,主要针对Web应用程序。攻击者通过在Web页面中植入恶意JavaScript代码,利用用户的浏览器执行这些代码,从而达到窃取用户信息、操纵网页行为或注入其他恶意脚本的目的。

XSS攻击主要分为两种类型:

1. 反射型XSS: 这种攻击发生在用户直接向服务器发送包含恶意脚本的请求时。攻击者将脚本编码在URL参数中,服务器收到请求后将这些参数原封不动地返回给用户,浏览器解析并执行这些脚本。由于攻击是随着用户访问而触发,所以称为反射型。

2. 存储型XSS: 与反射型不同,存储型XSS的攻击代码被服务器持久化存储,通常在数据库、缓存或其他可被后续请求读取的地方。用户访问目标页面时,即使不提交额外的脚本,只要服务器加载了先前存储的数据,恶意脚本就会被执行。

为了防止XSS攻击,开发人员需要采取以下措施:

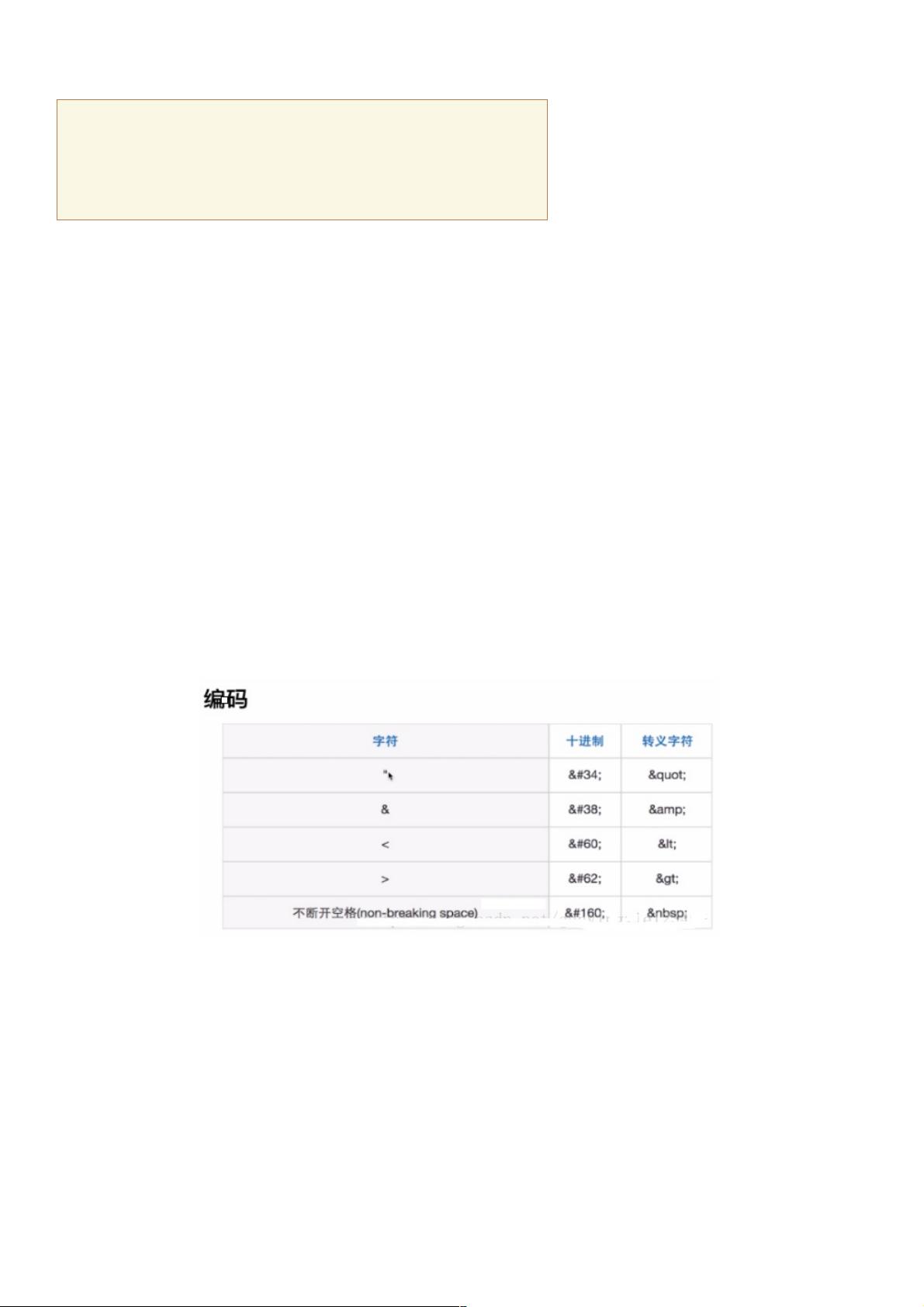

- 编码处理:对用户输入的所有数据进行HTML实体编码,防止恶意脚本直接显示为HTML。

- 过滤DOM属性:移除可能导致脚本执行的DOM属性,如`onerror`,`style`,`script`,`iframe`等。

- 校正DOM结构:避免简单的字符替换,使用DOM解析器处理用户输入,确保标签正确闭合,减少恶意代码执行的机会。

在实际应用中,例如在Node.js环境中,可以通过创建一个简单的web应用来演示如何检测和防止反射型XSS。例如,开发者可以使用Express框架构建一个应用,并在路由处理函数中对用户输入进行检查和清理,以确保服务器返回的HTML不会包含恶意脚本。

了解XSS攻击的工作原理和防御方法对于保障Web应用的安全至关重要。开发人员需要在设计和实现过程中充分考虑这些安全问题,确保用户数据的安全性和网站的稳定性。同时,定期更新安全防护措施,跟进最新的攻击手段,是防止XSS攻击持续有效的方法。

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

2020-10-17 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

weixin_38631599

- 粉丝: 9

- 资源: 943