NoSQL注入:分析、威胁与防御策略

133 浏览量

更新于2024-08-29

收藏 396KB PDF 举报

"NoSQL注入的分析和缓解"

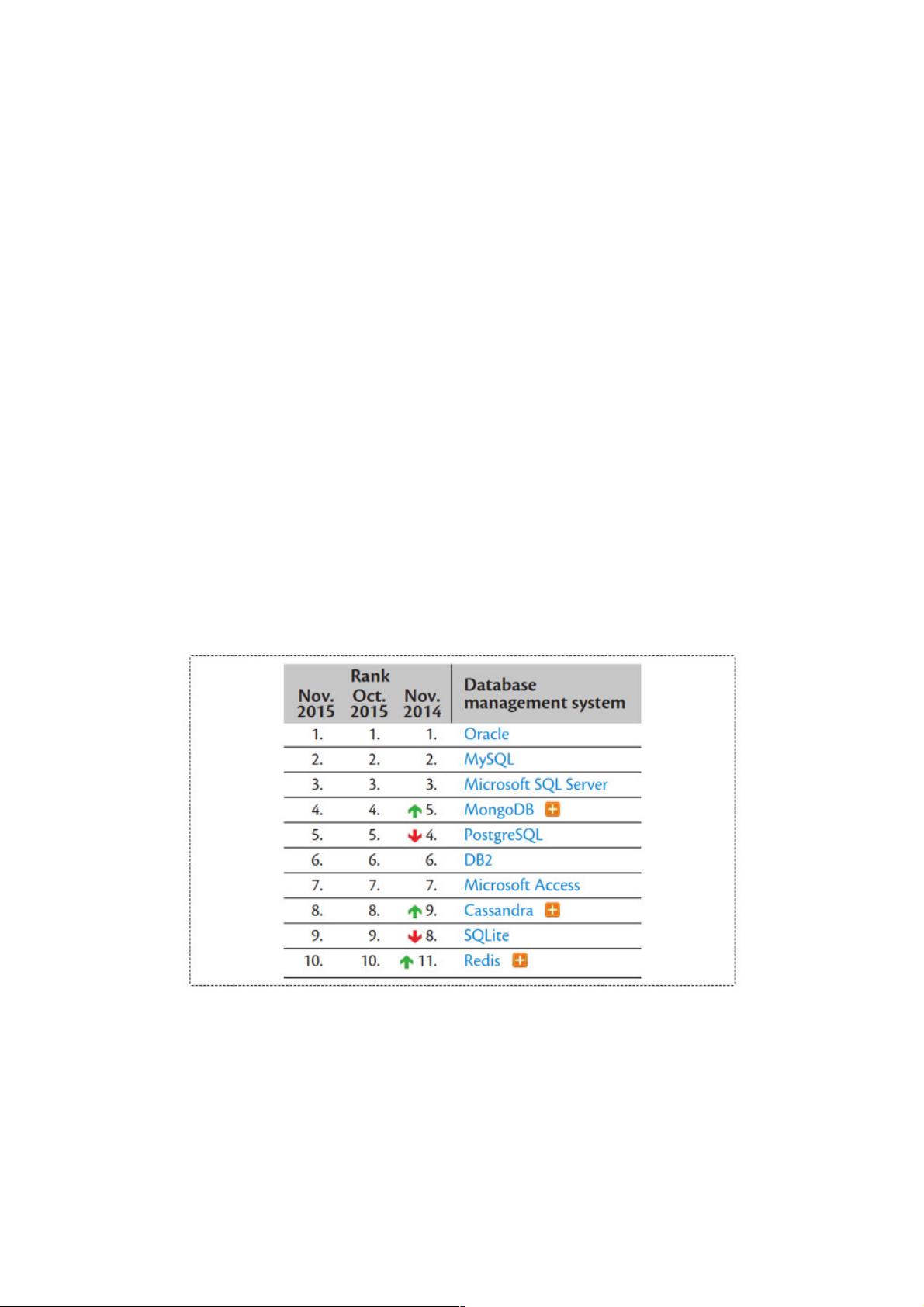

在当今数字化的世界中,NoSQL数据库由于其可扩展性和灵活性,已经成为许多大型应用首选的数据存储解决方案。然而,随着这种普及,新的安全威胁也随之而来,尤其是NoSQL注入攻击。NoSQL注入与传统的SQL注入类似,都是通过在用户输入中嵌入恶意代码来操纵数据库,但由于NoSQL数据库的查询结构和数据模型与关系型数据库不同,攻击方式也有所区别。

NoSQL注入的五种主要攻击手段包括:

1. 重言式攻击:攻击者利用数据库查询的不变性,插入特定的输入以触发错误信息,从而获取数据库结构或数据。

2. 联合查询攻击:在支持联合查询的NoSQL数据库中,攻击者可以组合不同的查询片段,以获取未授权的数据。

3. JavaScript注入:如果应用程序允许执行用户提供的JavaScript代码,攻击者可能注入恶意脚本,对数据库进行操作。

4. 背负式查询:攻击者将一个额外的查询附加到合法查询之后,以执行额外的操作。

5. 跨域违规:利用跨域资源共享(CORS)策略的漏洞,攻击者可能在不同的域之间传递恶意请求,影响数据库安全。

为了防止NoSQL注入,OWASP(开放网络应用安全项目)提出了以下建议:

- 输入验证:严格限制和验证所有用户输入,确保它们符合预期的数据格式。

- 参数化查询:使用预编译的查询并用参数替换动态构建的查询,以减少注入风险。

- 最小权限原则:确保应用程序连接到数据库时只有必要的权限,避免攻击者获得过多的数据库操作能力。

- 错误处理:不要泄露关于数据库结构或状态的敏感信息,而是返回通用的错误消息。

- 安全编码实践:遵循最佳编码实践,定期进行代码审查,以发现潜在的安全漏洞。

缓解NoSQL注入风险需要贯穿整个软件开发生命周期。开发团队应:

- 在设计阶段考虑安全性,确保数据验证和访问控制是系统架构的一部分。

- 在编码阶段应用安全编码原则,使用安全的API和库。

- 在测试阶段进行渗透测试,查找并修复注入漏洞。

- 在部署和维护阶段持续监控系统,及时更新安全补丁和库。

NoSQL数据库的广泛采用带来了新的挑战,IT管理者和技术领导者必须重视并采取措施保护这些数据库免受NoSQL注入的威胁。通过教育开发团队,实施最佳实践,并利用自动化工具来检测和预防此类攻击,企业可以确保其数据的完整性并降低被攻击的风险。

2021-01-28 上传

2021-11-25 上传

2010-12-09 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

weixin_38590541

- 粉丝: 6

- 资源: 937

最新资源

- IEEE 14总线系统Simulink模型开发指南与案例研究

- STLinkV2.J16.S4固件更新与应用指南

- Java并发处理的实用示例分析

- Linux下简化部署与日志查看的Shell脚本工具

- Maven增量编译技术详解及应用示例

- MyEclipse 2021.5.24a最新版本发布

- Indore探索前端代码库使用指南与开发环境搭建

- 电子技术基础数字部分PPT课件第六版康华光

- MySQL 8.0.25版本可视化安装包详细介绍

- 易语言实现主流搜索引擎快速集成

- 使用asyncio-sse包装器实现服务器事件推送简易指南

- Java高级开发工程师面试要点总结

- R语言项目ClearningData-Proj1的数据处理

- VFP成本费用计算系统源码及论文全面解析

- Qt5与C++打造书籍管理系统教程

- React 应用入门:开发、测试及生产部署教程