堆漏洞利用:理解unlink机制与技巧

需积分: 0 151 浏览量

更新于2024-08-05

收藏 672KB PDF 举报

"堆漏洞之unlink1 - 一篇关于Linux环境下glibc库中堆管理漏洞的分析和利用技术的文章,作者SP00F强调了unlink操作在内存管理中的关键作用,以及如何通过覆盖相邻chunk的prev_inuse位来触发漏洞利用。文章适合于学习和研究,但禁止商业用途。"

在Linux环境中,glibc(GNU C Library)是系统级程序开发中广泛使用的C库。它提供了许多功能,包括内存管理。堆漏洞通常涉及到内存分配和释放过程中的错误,其中“unlink”漏洞是一种常见的利用点。本文聚焦于“unlink1”,解释了这个特定的漏洞利用技巧。

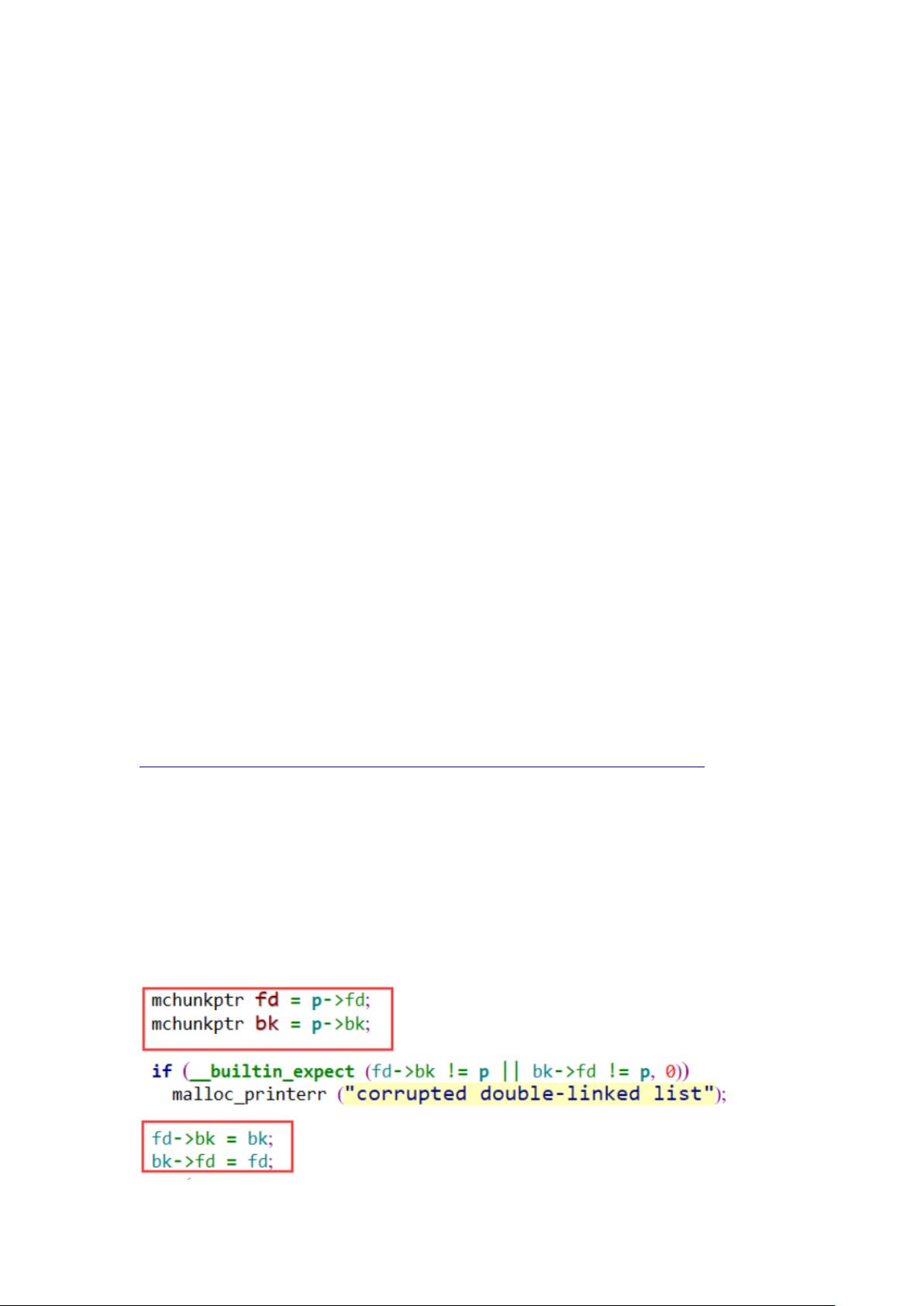

unlink操作在glibc的内存管理系统中起着核心作用,其主要功能是将已释放的chunk从内存分配表(bin)中移除,并更新相关chunk的指针,如fd(forward pointer)和bk(backwards pointer)。对于大型chunk(largebin),还会调整fd_nextsize和bk_nextsize指针。当chunk被unlink时,如果它与相邻的空闲chunk相邻,可能会触发合并操作。

文章提到的关键漏洞利用技巧是覆盖相邻chunk的prev_inuse位。这个位标记了一个chunk是否被前一个chunk使用。如果设为0,表示可以与前一个chunk合并。通过篡改这个位,攻击者可以触发原本不应该发生的合并,进而影响chunk的unlink操作。特别是,如果能控制相邻chunk的fd和bk指针,就可以进一步操控内存布局,从而达到漏洞利用的目的。

内存回收时,如果free的chunk大小超过fastbin的最大尺寸,可能会触发向后合并或向前合并。向后合并检查待回收chunk的PREV_INUSE位,如果为0,则合并它与前一个chunk。向前合并则会检查当前chunk的下一个chunk的下下个chunk的PREV_INUSE位,如果为0,会先unlink下一个chunk,然后合并当前chunk和下一个chunk。

早期的glibc版本中,unlink操作缺乏有效的验证,这使得攻击者能够更容易地利用这个漏洞。通过理解这些机制,开发者可以更好地理解和预防这类漏洞,而安全研究人员则可以探索如何利用这些漏洞进行安全测试。

这篇文章深入剖析了glibc内存管理中unlink漏洞的原理,提供了利用技巧,并指出了解决和防护此类问题的方法。读者需要具备一定的Linux和C编程基础,以及对内存管理的理解,才能充分消化和应用这些知识。

2021-03-10 上传

2023-01-10 上传

2021-03-23 上传

2022-08-03 上传

2021-02-21 上传

2021-09-05 上传

2022-08-03 上传

点击了解资源详情

点击了解资源详情

豆瓣时间

- 粉丝: 28

- 资源: 329

最新资源

- 平尾装配工作平台运输支撑系统设计与应用

- MAX-MIN Ant System:用MATLAB解决旅行商问题

- Flutter状态管理新秀:sealed_flutter_bloc包整合seal_unions

- Pong²开源游戏:双人对战图形化的经典竞技体验

- jQuery spriteAnimator插件:创建精灵动画的利器

- 广播媒体对象传输方法与设备的技术分析

- MATLAB HDF5数据提取工具:深层结构化数据处理

- 适用于arm64的Valgrind交叉编译包发布

- 基于canvas和Java后端的小程序“飞翔的小鸟”完整示例

- 全面升级STM32F7 Discovery LCD BSP驱动程序

- React Router v4 入门教程与示例代码解析

- 下载OpenCV各版本安装包,全面覆盖2.4至4.5

- 手写笔画分割技术的新突破:智能分割方法与装置

- 基于Koplowitz & Bruckstein算法的MATLAB周长估计方法

- Modbus4j-3.0.3版本免费下载指南

- PoqetPresenter:Sharp Zaurus上的开源OpenOffice演示查看器