理解Web安全:文件包含漏洞深度解析

需积分: 9 17 浏览量

更新于2024-07-15

收藏 2.74MB PDF 举报

"该文件是关于web安全的专题培训材料,主要探讨了文件包含漏洞这一主题,涵盖了文件包含漏洞的基础知识、利用技巧,以及在JSP、ASPX和PHP环境中的具体表现和利用条件。"

文章正文:

文件包含漏洞是Web应用程序安全中的一个重要问题,它发生在程序动态地引用或包含外部文件时,如果对引用的文件路径没有进行严格的验证,攻击者可以通过操纵输入参数来访问或执行非预期的文件,从而导致敏感信息泄露或者代码执行。

在JSP环境中,文件包含功能由`java.io.file()`、`java.io.filereader()`以及JSP的静态和动态`include`指令实现。静态包含如`<%@include file="1.jsp"%>`是固定的文件引用,而动态包含如`<jsp:include page="<%=name%>"/>`则允许传入变量,但存在潜在的安全风险。要利用JSP文件包含漏洞实现代码执行,通常需要满足以下条件:动态包含且目标为Web路径下的JSP文件,同时可能需要利用某些特定的服务器配置或漏洞来绕过限制。

ASPX环境中的文件包含主要涉及`includefile`和`includevirtual`函数,与JSP不同的是,ASPX不支持动态包含。这意味着包含的文件路径必须是静态的,并且可以包含任意目录下的文件,只要攻击者有文件读取权限,就能将内容作为ASPX代码执行。此外,利用文件包含创建后门也是攻击者常用的手法。

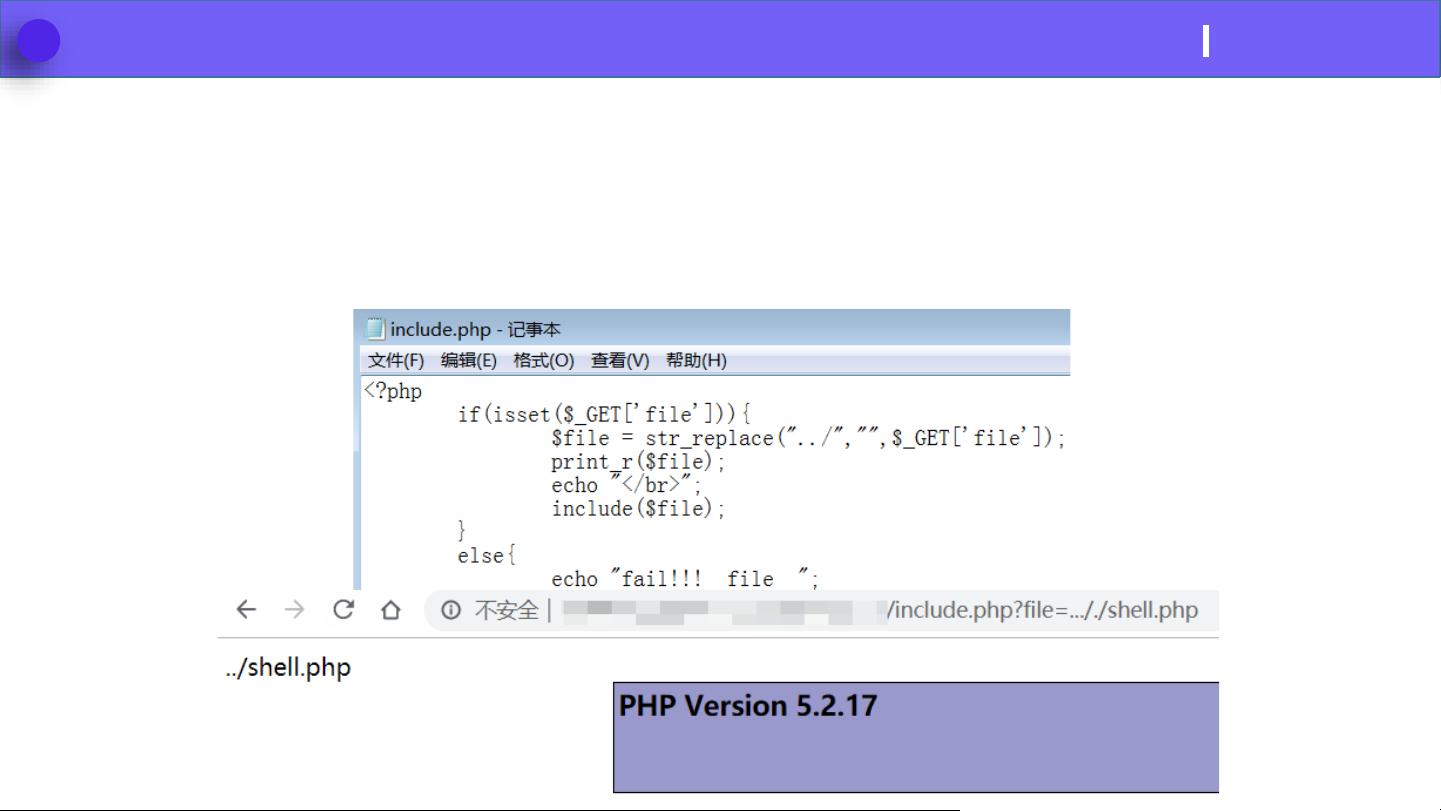

在PHP世界里,文件包含漏洞的表现与ASPX相似,任何具有文件读取权限的文件都可以被包含,无论它们位于哪个目录。动态包含如`<?php include $_GET['file'];?>`允许攻击者通过URL参数控制包含的文件。PHP的文件包含漏洞利用通常要求攻击者能够控制包含的文件名,且目标服务器允许执行PHP代码的文件类型。

针对这些漏洞,开发者应采取严格的输入验证和过滤策略,避免直接使用用户可控的输入来构建文件路径。此外,限制文件包含功能只允许访问特定的、安全的目录,以及定期更新和修补Web应用程序以修复已知的漏洞,都是防范文件包含攻击的关键措施。

理解文件包含漏洞的原理和不同环境下的利用方式对于Web应用的安全防护至关重要。无论是JSP、ASPX还是PHP,都应该遵循最佳安全实践,确保在设计和实现文件包含功能时,充分考虑并防范可能的安全风险。

2021-09-18 上传

170 浏览量

2020-06-22 上传

110 浏览量

2021-08-11 上传

710 浏览量

2021-08-11 上传

2021-08-11 上传

167 浏览量

Sumarua

- 粉丝: 5w+

- 资源: 76

最新资源

- 《J2ME在移动设备上的应用》

- linux book

- 软件设计书籍.pdf

- Java程序设计大学教程

- 功能性测试用例AAA

- 计算机网络管理员教程

- 专四词汇语法真题解析

- EJB3基础教程 pdf清晰版

- 容量测试:容量测试目的是通过测试预先分析出反映软件系统应用特征的某项指标的极限值(如最大并发用户数、数据库记录数等),系统在其极限值状态下没有出现任何软件故障或还能保持主要功能正常运行。容量测试还将确定测试对象在给定时间内能够持续处理的最大负载或工作量。容量测试的目的是使系统承受超额的数据容量来发现它是否能够正确处理。容量测试是面向数据的,并且它的目的是显示系统可以处理目标内确定的数据容量。

- PE-COEFF文件规范v8.0 简体中文版

- 计算机专业考研励志故事

- 系统分析员论文14篇

- oracle ppt课件

- Struts in action中文版

- ext帮助文档很好的js学习资料

- Hibernate PPT学习资料