eWebEditor编辑器安全上传漏洞分析

版权申诉

183 浏览量

更新于2024-08-10

收藏 266KB PDF 举报

"eWebEditor编辑器构造上传.pdf"

在网络安全领域,特别是在渗透测试中,了解并利用富文本编辑器的漏洞是非常重要的技能。本资料主要关注的是eWebEditor编辑器的上传功能及其可能的安全隐患。eWebEditor是一款常见的网页在线编辑器,允许用户通过浏览器进行文本、图片等多媒体内容的编辑和上传。然而,如描述中提到的,它可能存在一些安全问题,比如不完善的上传验证机制,这可能导致恶意用户能够绕过保护措施,上传恶意文件。

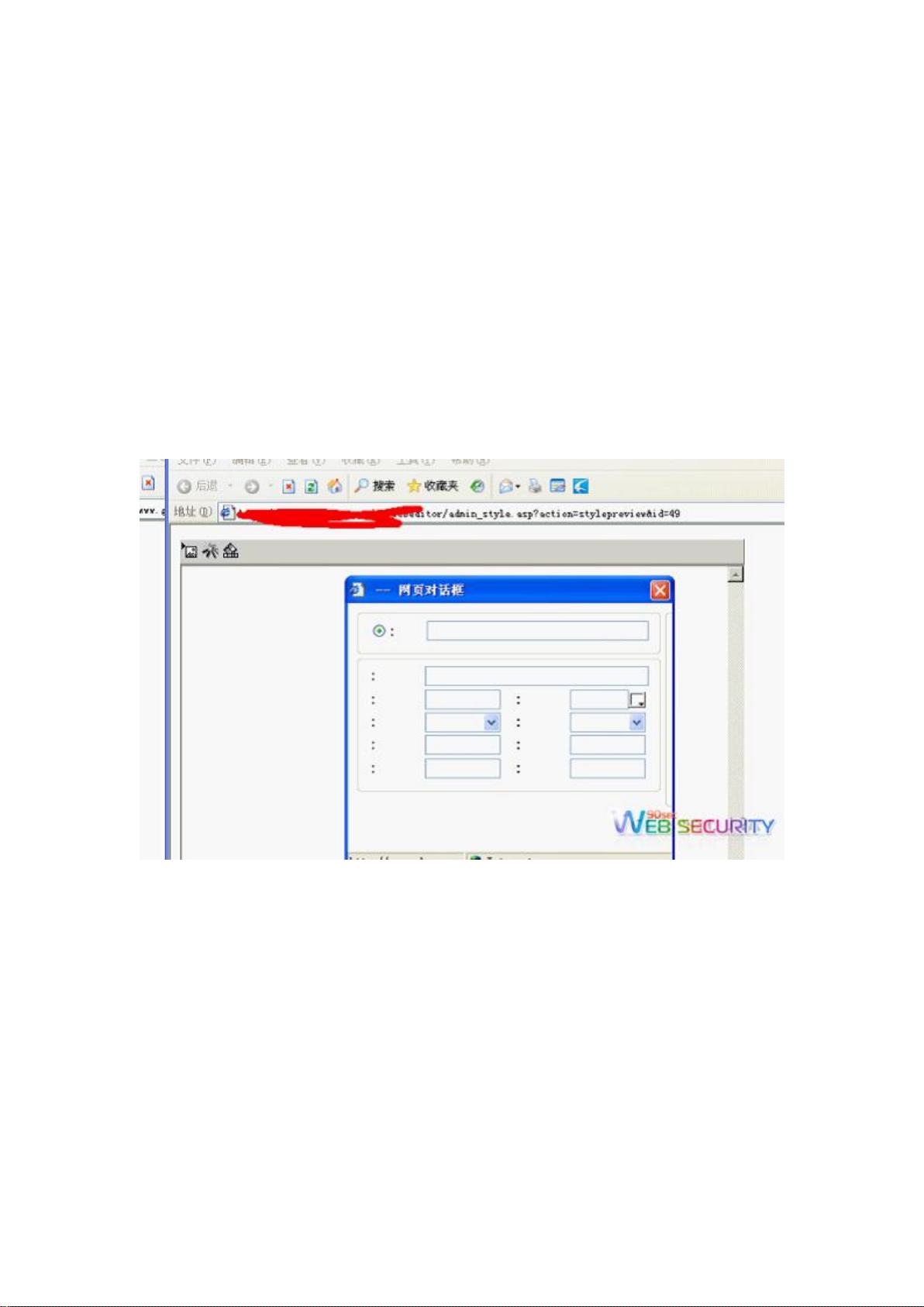

在提供的部分内容中,我们可以看到一个HTML表单的代码片段,这是eWebEditor用于上传文件的部分。表单中包含两个输入元素:一个用于选择要上传的文件(`<input type=file>`),另一个是隐藏的输入字段,用于存储原始文件名(`<input type=hidden>`)。值得注意的是,原始的表单缺少提交按钮(`<input type="submit">`),这意味着用户无法直接触发文件上传。

为了构造一个可以执行上传的完整请求,我们需要添加这个提交按钮。一旦用户选择了文件并点击提交,浏览器将构造一个包含选定文件的数据包,并发送到指定的URL("?action=save&type=IMAGE&style=s_newssystem")。在这个过程中,如果编辑器没有对上传的文件类型和内容进行严格的检查,攻击者可能上传任意类型的文件,包括可能含有恶意代码的脚本文件。

攻击者可能会利用这种漏洞来实现以下几种攻击:

1. **文件上传漏洞**:通过上传恶意脚本(如PHP、ASP、JSP等),攻击者可以在服务器端执行代码,从而获取服务器权限,控制网站,或者利用网站向其他用户分发恶意软件。

2. **跨站脚本攻击(XSS)**:如果上传的文件会被编辑器以纯文本的方式在页面上显示,攻击者可以插入恶意的JavaScript代码,当其他用户访问包含这些脚本的页面时,可能导致敏感信息泄露或用户会话劫持。

3. **图像注入攻击**:对于处理图像的编辑器,攻击者可能利用某些格式(如GIF89a中的嵌入式命令)来注入恶意代码,即使文件看起来像是普通的图片。

为了避免这类攻击,开发者应确保执行以下安全措施:

- 对上传文件的类型进行严格限制,只允许特定的文件扩展名。

- 检查上传文件的实际内容,防止二进制或脚本数据被误认为是图片或其他安全的文件类型。

- 对上传的文件重命名,避免保留原文件名,防止通过文件名执行服务器上的特定命令。

- 存储上传文件到隔离的目录,确保它们不能被直接通过URL访问。

- 使用内容安全策略(Content Security Policy, CSP)来限制浏览器执行的脚本源。

对于渗透测试人员而言,理解这些漏洞以及如何利用它们是评估系统安全性的重要部分。通过模拟攻击,他们可以帮助识别和修复潜在的安全风险,提高网站和应用的安全防护能力。

2012-12-04 上传

2023-05-25 上传

2023-05-25 上传

2023-08-08 上传

2023-07-25 上传

2023-08-23 上传

2023-09-15 上传

2023-09-29 上传

2023-11-05 上传

黄啊码

- 粉丝: 1w+

- 资源: 2314

最新资源

- Hadoop生态系统与MapReduce详解

- MDS系列三相整流桥模块技术规格与特性

- MFC编程:指针与句柄获取全面解析

- LM06:多模4G高速数据模块,支持GSM至TD-LTE

- 使用Gradle与Nexus构建私有仓库

- JAVA编程规范指南:命名规则与文件样式

- EMC VNX5500 存储系统日常维护指南

- 大数据驱动的互联网用户体验深度管理策略

- 改进型Booth算法:32位浮点阵列乘法器的高速设计与算法比较

- H3CNE网络认证重点知识整理

- Linux环境下MongoDB的详细安装教程

- 压缩文法的等价变换与多余规则删除

- BRMS入门指南:JBOSS安装与基础操作详解

- Win7环境下Android开发环境配置全攻略

- SHT10 C语言程序与LCD1602显示实例及精度校准

- 反垃圾邮件技术:现状与前景