使用aspx实现payload免杀技术详解

需积分: 0 57 浏览量

更新于2024-08-05

收藏 7.94MB PDF 举报

"第六十六课的内容主要讲解如何利用aspx技术实现payload的分离免杀,针对Windows2003和Debian环境。课程提到了payload特征和行为分离免杀的思路,并给出了具体的MSF(Metasploit框架)配置步骤。通过设置payload、lhost、lport、stageencoder和其它参数,来构建隐蔽的通信通道,达到免杀的效果。"

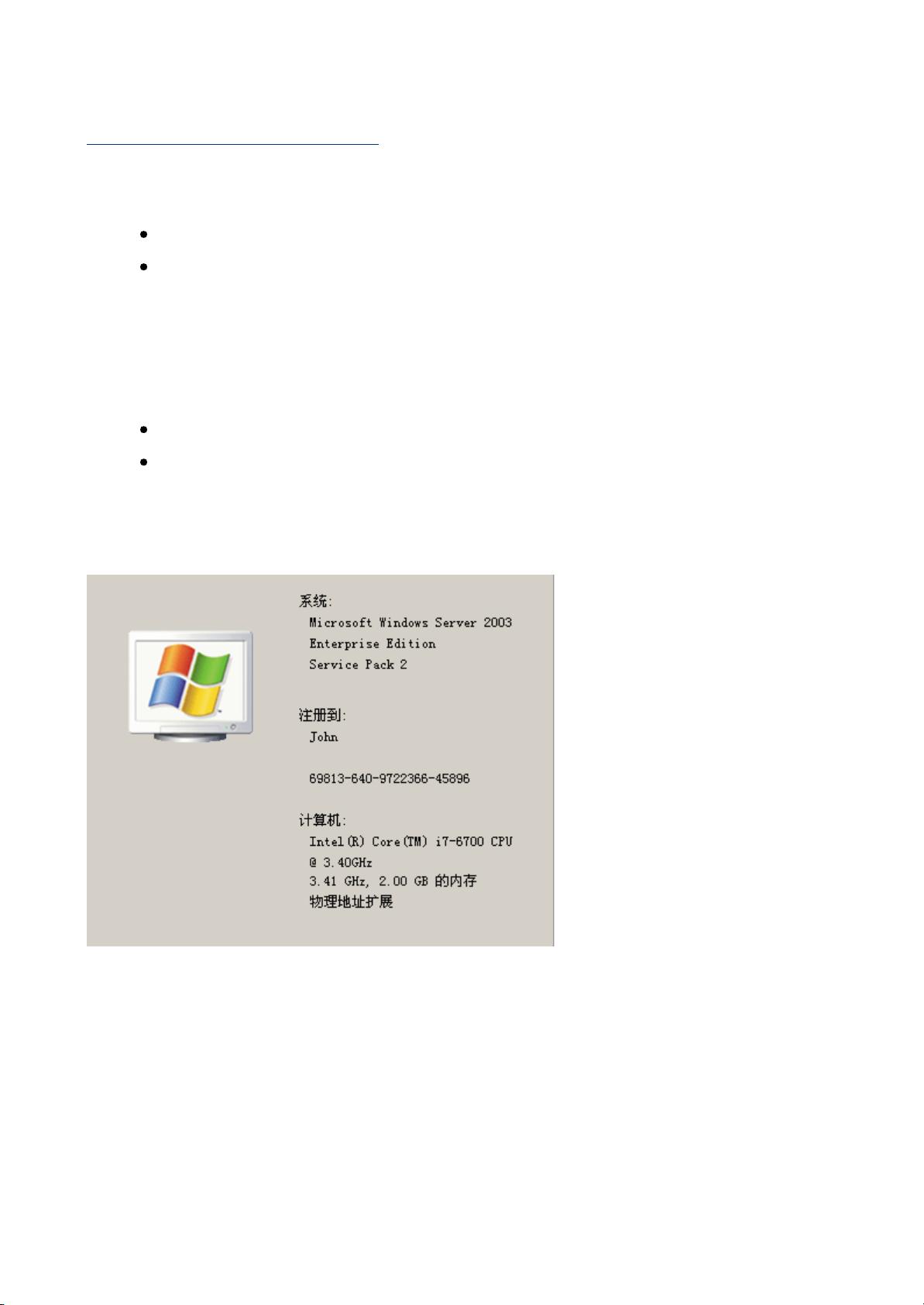

在信息安全领域,免杀技术是攻击者为了逃避检测和防御系统,使恶意代码能够绕过安全控制而采取的一种策略。本课程关注的是如何在Windows2003服务器环境下,利用Metasploit框架生成的payload(即攻击载荷)进行免杀。Metasploit是一个广泛使用的开源安全工具,它提供了多种exploits(攻击模块)和payloads,用于渗透测试和漏洞利用。

在课程中提到的免杀思路是通过payload特征和行为的分离。这意味着攻击载荷被拆分成多个部分,每部分执行不同的功能,这样可以降低单一特征被检测到的概率。这里使用了aspx文件作为载体,因为aspx是微软.NET Framework下的Web应用程序文件,可以通过IIS等Web服务器进行传输,且可能不容易引起怀疑。

具体操作步骤包括:

1. 首先,选择`auxiliary/server/socks4a`模块,创建一个SOCKS4代理服务器,以隐藏真实源IP。

2. 然后,使用`exploit/multi/handler`模块来监听并处理连接。

3. 设置payload为`windows/meterpreter/reverse_tcp_uuid`,这是一种反向TCP UUID payload,它带有唯一的UUID标识,使得每次生成的payload都不同,增加检测难度。

4. 设定本地回连地址(lhost)为`192.168.1.5`,端口(lport)为`53`,通常DNS端口用于隐蔽通信。

5. 使用`x86/shikata_ga_nai`编码器对stage进行编码,防止被静态签名检测识别。

6. 启用`EnableStageEncoding`,确保payload的各个阶段都被编码。

7. 将`exitonsession`设置为`false`,防止在建立会话后立即退出,保持持久性。

以上步骤展示了如何利用Metasploit构建一个复杂且难以检测的反向连接payload,以达到在Windows2003系统上免杀的效果。同时,由于靶机环境还包括Debian,可能暗示攻击者需要考虑跨平台的攻击策略。通过这样的技术,攻击者可以在不触发安全警报的情况下,实现对目标系统的远程控制。对于防御者而言,了解这些免杀技术可以帮助提升网络安全防护能力,及时发现和抵御潜在威胁。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-09-15 上传

171 浏览量

156 浏览量

2022-08-03 上传

2021-09-15 上传

1004 浏览量

艾斯·歪

- 粉丝: 42

- 资源: 342

最新资源

- C#读取硬件信息C#读取硬件信息.doc

- 关于delphi6深入编程技术

- CSS实用教程(层叠样式表)

- Ant colonies for the traveling salesman problem

- 运筹学PPT--单纯形解法-动画

- arcgis二次开发\ArcGISEngine的开发及应用研究.pdf

- 操作系统课程设计进程同步

- 系统构架设计与UML简介

- PCA82C250中文资料

- 系统软件综合设计进程同步

- css基础-梦之都教学

- AT24C16A.pdf

- oracle误删除表空间后恢复

- JSR 181 Web Services Metadata for the JavaTM Platform

- AIX系统维护大全 AIX常见系统查询、维护知识

- RAC Troubleshooting