Linux内网渗透嗅探技术详解

需积分: 9 119 浏览量

更新于2024-09-14

收藏 802KB PDF 举报

"Linux下渗透嗅探术"

在网络安全领域,Linux下的渗透测试和嗅探技术是至关重要的技能。这些技术主要用于评估网络的安全性,发现潜在漏洞,并防止未经授权的访问。本文将深入探讨在Linux环境中如何进行渗透嗅探,并分享一些关键的工具和方法。

首先,内网渗透是攻击者试图了解网络内部防护措施的过程,通常结合社工和常规漏洞检测。通过逐步刺探和经验积累,攻击者可以找出网络中的弱点。嗅探技术使得攻击者能够更加高效地收集信息,从而对网络内部的设置有全面的了解。

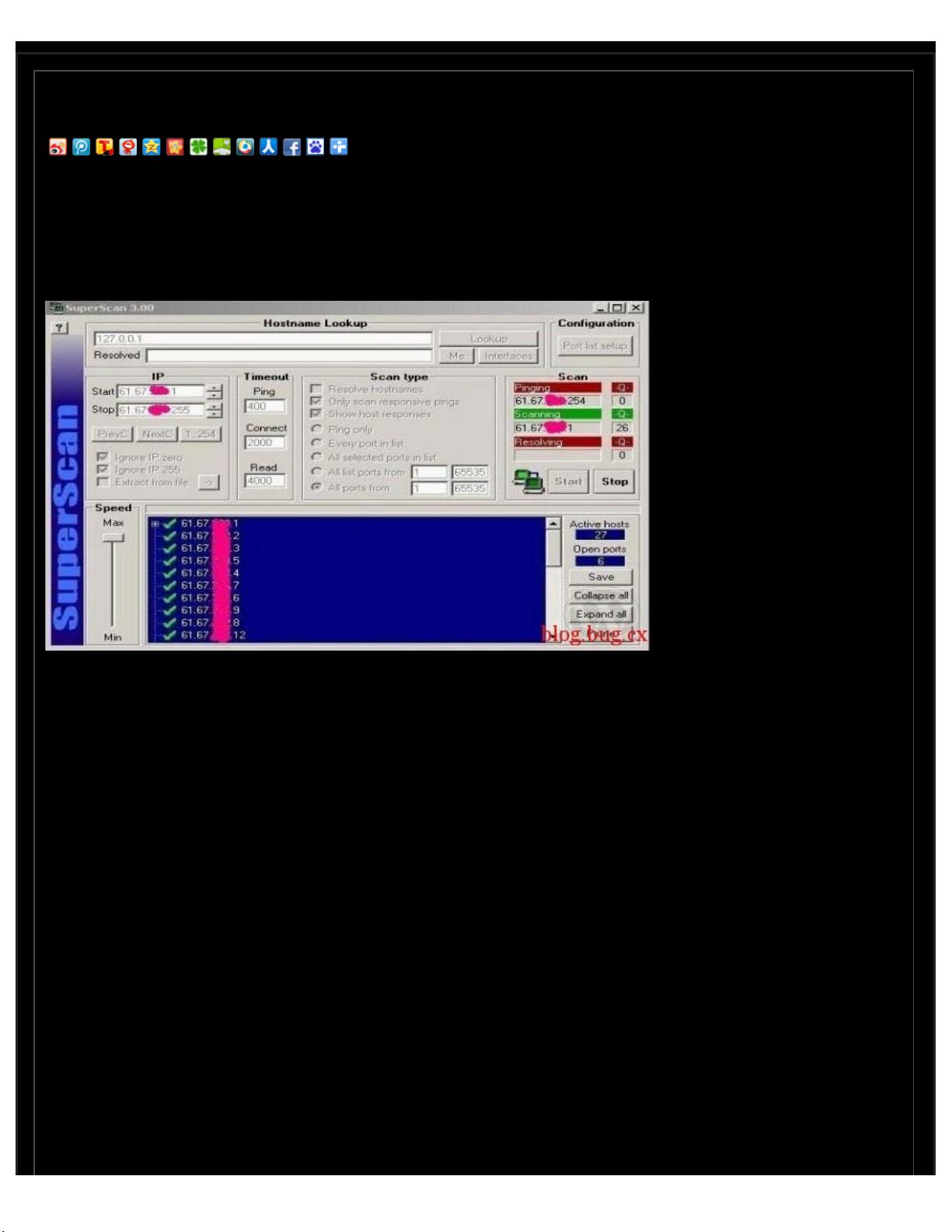

在渗透测试的初期,端口扫描是信息收集的关键步骤。端口扫描可以确定网络中开放的服务,以便进一步分析可能的攻击面。SuperScan是一款常用的端口扫描工具,可以快速识别网络段内的应用服务。一旦获取了端口信息,接下来就需要对服务程序进行指纹分析,包括但不限于版本号、已知漏洞、配置信息以及常见攻击手段。

例如,如果目标主机提供了Web服务,可以通过发送畸形请求来测试其响应,以此获取系统类型(如Fedora)和应用程序(如Apache/2.2.4)的信息。对于Web应用程序的指纹分析,除了手工方法外,还可以利用自动化工具,如Web Vulnerability Scanner (WVS)、AppScan或轻量级的"wwwscan"。这些工具可以提供更全面的扫描结果,验证手工探测的准确性。

在了解了网站架构(如Apache+MySQL+PHP)之后,攻击者可以进一步尝试利用已知的漏洞或弱点。例如,通过直接请求URL来查看网站的目录结构或公开文件,以寻找可能的安全问题。

在Linux下进行渗透嗅探,还需要掌握其他关键工具,如tcpdump用于抓包分析,nmap用于高级端口扫描和主机发现,ettercap则适用于网络嗅探和中间人攻击。此外,像Wireshark这样的网络协议分析工具可以帮助深入理解网络通信的细节,从而发现潜在的安全隐患。

Linux下的渗透嗅探术是通过端口扫描、服务指纹分析、利用已知漏洞等手段,深入了解目标网络的内部状态,以评估其安全性。同时,它也强调了防御方需要采取的措施,如定期更新软件、加固系统配置、实施入侵检测系统等,以抵御此类攻击。理解并熟练运用这些技术,无论是对于攻击者还是防御者,都是提升网络安全能力的重要途径。

2019-03-03 上传

105 浏览量

点击了解资源详情

2021-11-19 上传

184 浏览量

点击了解资源详情

313 浏览量

641 浏览量

edumail

- 粉丝: 87

- 资源: 8

最新资源

- Gdal 2.2.2 for .Net And .NetCore

- 微生物肥料项目计划书.zip

- mhygepdf:多元超几何概率密度函数。-matlab开发

- 寄存器查看工具,十六进制,十进制显示二进制值

- EchartConvert:图表生成

- gestionStudent

- Typersion:最好的打字练习游戏! 在免费游戏和冒险模式之间进行选择,后者是一种rpg式的砍杀模式,目标是达到第100阶段! 每五个阶段都会受到迷你小老板的挑战,在您面对越来越强的敌人时提高打字速度!

- 联体别墅设计施工图

- CUDA MEX:在 MATLAB 中编译 CUDA! 只需编写 cuda_mex filename.cu 就可以了。-matlab开发

- redisclient-win32.x86.2.0.rar

- PRNICT:硬件

- Platzi徽章

- MySQL-python-1.2.5-cp27-none-win-amd64.whl的zip安装包

- 两款css+html打造的超炫酷的网站在线客服代码,鼠标划过可以弹出在线客服窗口

- SDL2 i.MX6ULL移植包

- 基于vue2.0实现的滑动进度条