TCP协议漏洞利用及解决记录与netwox攻击实验记录

需积分: 0 199 浏览量

更新于2024-03-22

1

收藏 24.35MB PDF 举报

TCP协议是一种面向连接的、可靠的传输协议,然而在实际应用中也存在一些漏洞问题,其中之一就是TCP SYN-Flooding攻击。这种攻击通过发送大量伪造的TCP连接请求(SYN包),使得被攻击目标服务器耗尽资源无法正常响应合法的连接请求。为了对此类问题进行研究和解决,我们在本次实验中针对docker环境下的TCP漏洞问题进行了记录和分析。

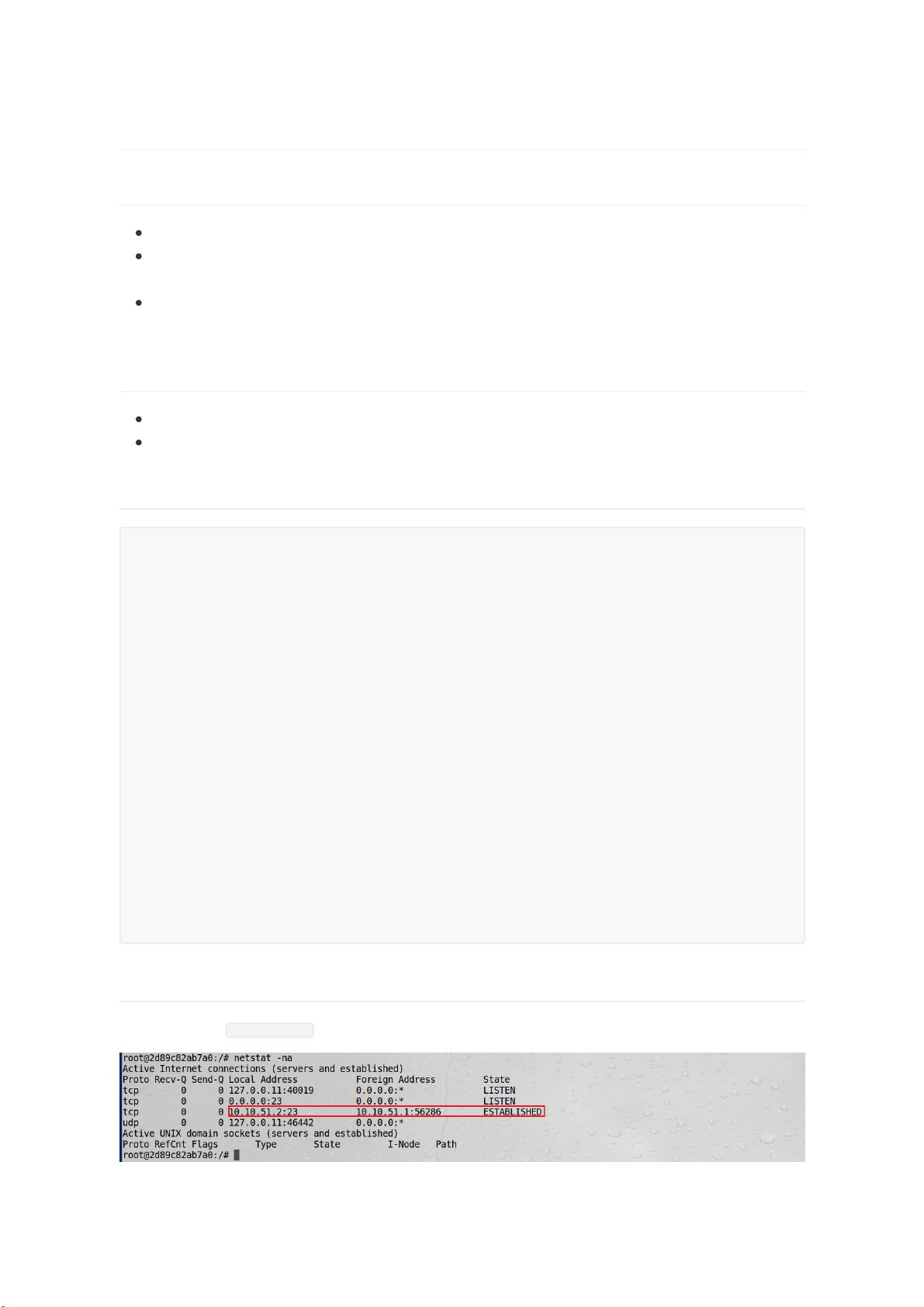

首先,我们在本地搭建了一个docker环境,其中包括服务器容器和用户容器,它们分别对应着IP地址10.10.51.2和10.10.51.3。为了方便实验,我们将docker的IP地址设置为固定值,并创建了一个名为mynetwork的子网网卡,其子网划分为10.10.51.0/24。通过重新创建和设置容器,我们确保了网络配置的正确性。

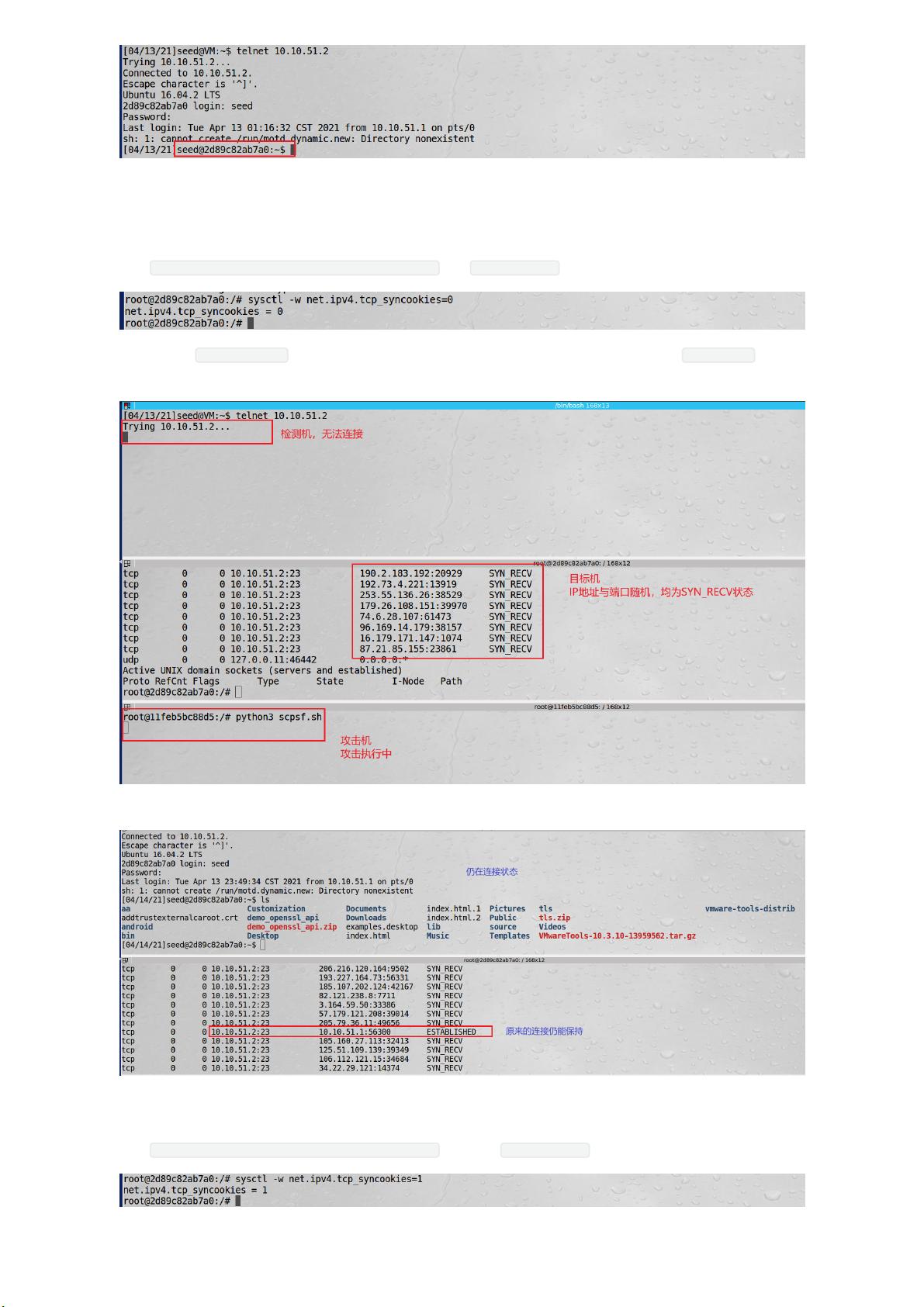

接下来,我们使用netwox工具进行了TCP SYN-Flooding攻击。首先关闭了服务器端的SYN cookie选项,进行攻击前和攻击中分别测试了用户机访问目标机的效果,并记录和截图了实验结果。然后又打开了SYN cookie选项,同样进行了攻击前和攻击中的测试,并对结果进行了分析和比较。

在实验过程中,我们发现关闭SYN cookie选项后,用户机可以正常稳定连接到服务器,但在攻击中就无法建立正常连接,服务器的CPU和内存资源也出现明显消耗。而打开SYN cookie选项后,无论是否进行攻击,用户机始终能够连接到服务器,并且服务器的资源消耗也能够得到有效控制。通过实验结果,我们可以看到SYN cookie在防范TCP SYN-Flooding攻击中的重要作用,建议在生产环境中始终保持该选项开启。

综上所述,通过对TCP协议漏洞利用问题的实验记录和解决过程,我们对网络安全和漏洞防范有了更深入的认识和理解。同时也加深了对docker环境下网络配置和攻击防范的实践经验,为日后类似问题的处理提供了有力参考。在未来的工作中,我们将继续深入探讨网络安全的相关议题,并不断提升自身的技术水平和应对能力。

2011-09-22 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

whph

- 粉丝: 28

- 资源: 305

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率