提权实战:MS16-075漏洞利用与Meterpreter反弹

需积分: 0 135 浏览量

更新于2024-08-05

收藏 1.65MB PDF 举报

本次实战笔记记录了一次关于利用MS16-075漏洞进行提权的过程,该漏洞是Windows SMB服务器的特权提升漏洞,其CVE编号为CVE-2016-3225。攻击者通过转发其他服务的身份验证请求,能够在SMB服务中触发漏洞,进而实现权限提升,执行任意代码。

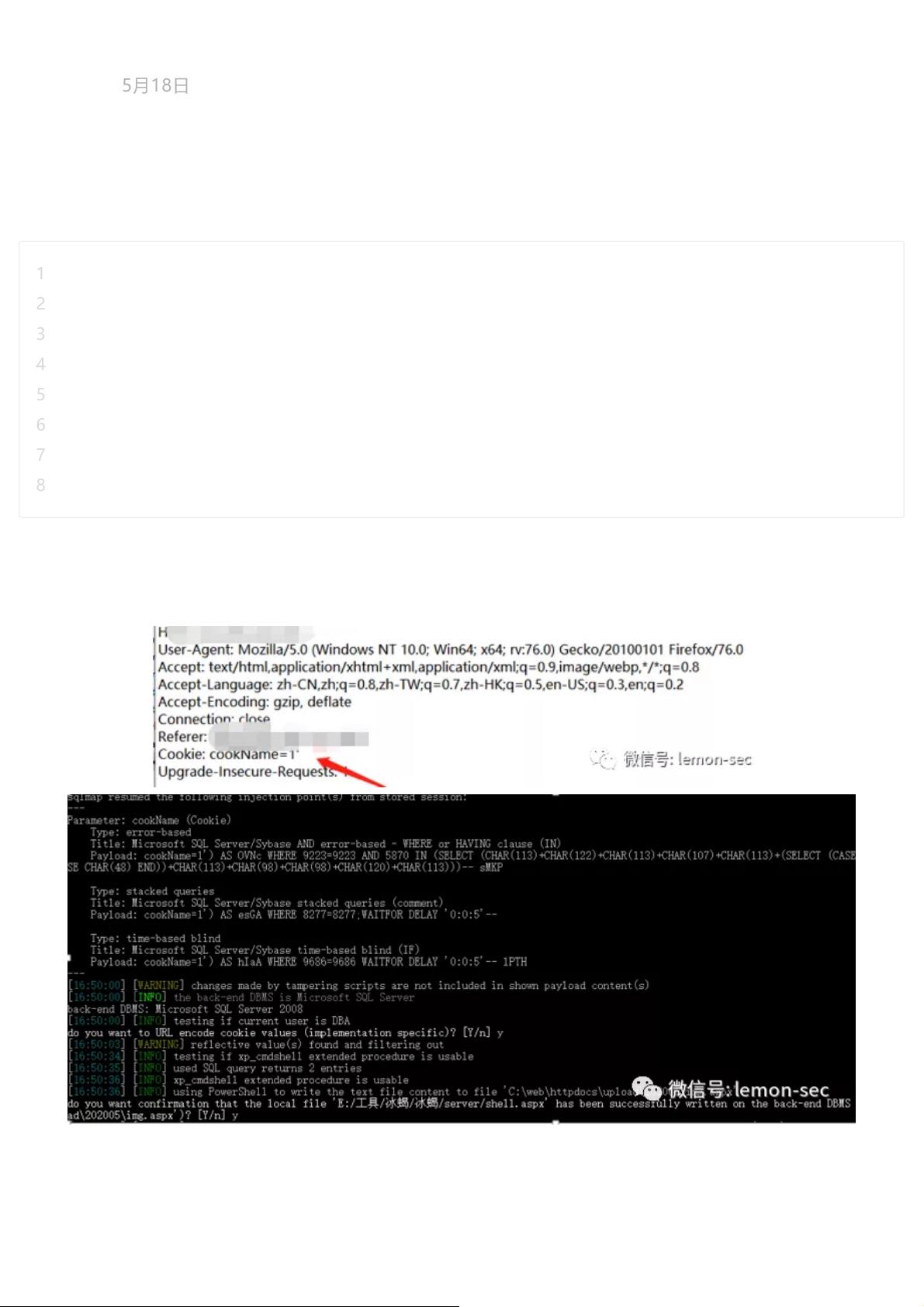

首先,作者通过注入点获取了网站的Webshell权限,并确认数据库类型为SQL Server 2008。利用Meterpreter工具,他们检查了目标系统的漏洞补丁更新情况,包括使用msf反弹进行补丁枚举和windows-exploit-suggester.py进行漏洞审计,以评估系统的安全状况。

重点环节在于利用MS16-075漏洞进行提权,这个漏洞允许攻击者利用远程系统上的漏洞来提升权限,即使这些漏洞并不直接关联到SMB服务。攻击者选择了一个名为"烂土豆"的方法,可能指的是特定的漏洞利用技术或工具集。

在VPS的命令行环境中,作者生成了一个Windows反弹式木马,指定payload为windows/meterpreter/reverse_tcp,监听地址为172.16.x.x,监听端口为4444,以.exe格式保存为hack.exe。然后,这个木马被上传并执行,启动监听服务等待连接。

执行监听命令后,Metasploit处于"请稍后"状态,但在另一个监听窗口中,目标机与监听器建立了连接,Meterpreter会话成功建立,表明提权操作已成功完成。

在整个过程中,提权的关键在于对漏洞的识别、利用工具的选择以及安全策略的绕过,包括对Windows系统补丁管理的深入了解。同时,使用Meterpreter作为攻击工具,既灵活又强大,可以进行后续的渗透测试和控制目标系统。

这次实战经验对于网络安全专业人员来说,是一次深入理解漏洞利用和攻击链实践的机会,展示了如何在实际环境中运用漏洞利用技巧来实现系统提权,同时也提醒了维护者强化系统补丁管理和安全防护的重要性。

2021-10-04 上传

2022-09-24 上传

2019-09-02 上传

2024-07-16 上传

2024-04-11 上传

2023-09-05 上传

2023-03-29 上传

2023-06-09 上传

2023-06-03 上传

首席程序IT

- 粉丝: 41

- 资源: 305

最新资源

- WordPress作为新闻管理面板的实现指南

- NPC_Generator:使用Ruby打造的游戏角色生成器

- MATLAB实现变邻域搜索算法源码解析

- 探索C++并行编程:使用INTEL TBB的项目实践

- 玫枫跟打器:网页版五笔打字工具,提升macOS打字效率

- 萨尔塔·阿萨尔·希塔斯:SATINDER项目解析

- 掌握变邻域搜索算法:MATLAB代码实践

- saaraansh: 简化法律文档,打破语言障碍的智能应用

- 探索牛角交友盲盒系统:PHP开源交友平台的新选择

- 探索Nullfactory-SSRSExtensions: 强化SQL Server报告服务

- Lotide:一套JavaScript实用工具库的深度解析

- 利用Aurelia 2脚手架搭建新项目的快速指南

- 变邻域搜索算法Matlab实现教程

- 实战指南:构建高效ES+Redis+MySQL架构解决方案

- GitHub Pages入门模板快速启动指南

- NeonClock遗产版:包名更迭与应用更新