OllyDbg反调试技术:UnhandledExceptionFilter与ZwQueryInformationProcess解...

需积分: 0 174 浏览量

更新于2024-08-05

收藏 335KB PDF 举报

"本文主要探讨了反调试技术中的两种策略:UnhandledExceptionFilter和ZwQueryInformationProcess,并通过OllyDbg及其HideDebugger插件进行了实践分析。"

在反调试技术中,开发者通常会利用系统提供的功能来检测是否处于调试状态,以防止恶意逆向工程或破解。本章重点介绍了两种这样的技术:一是设置UnhandledExceptionFilter,二是利用ZwQueryInformationProcess API。

首先,UnhandledExceptionFilter是一个Windows API函数,允许程序自定义异常处理机制。在程序遇到未处理的异常时,如果不在调试器中运行,系统会优先调用由SetUnhandledExceptionFilter设定的异常处理函数。聪明的程序员可以利用这一点,故意引发一个异常,然后在异常处理函数中检查是否正在被调试。如果发现调试器存在,程序可能会终止运行,以此来规避逆向分析。

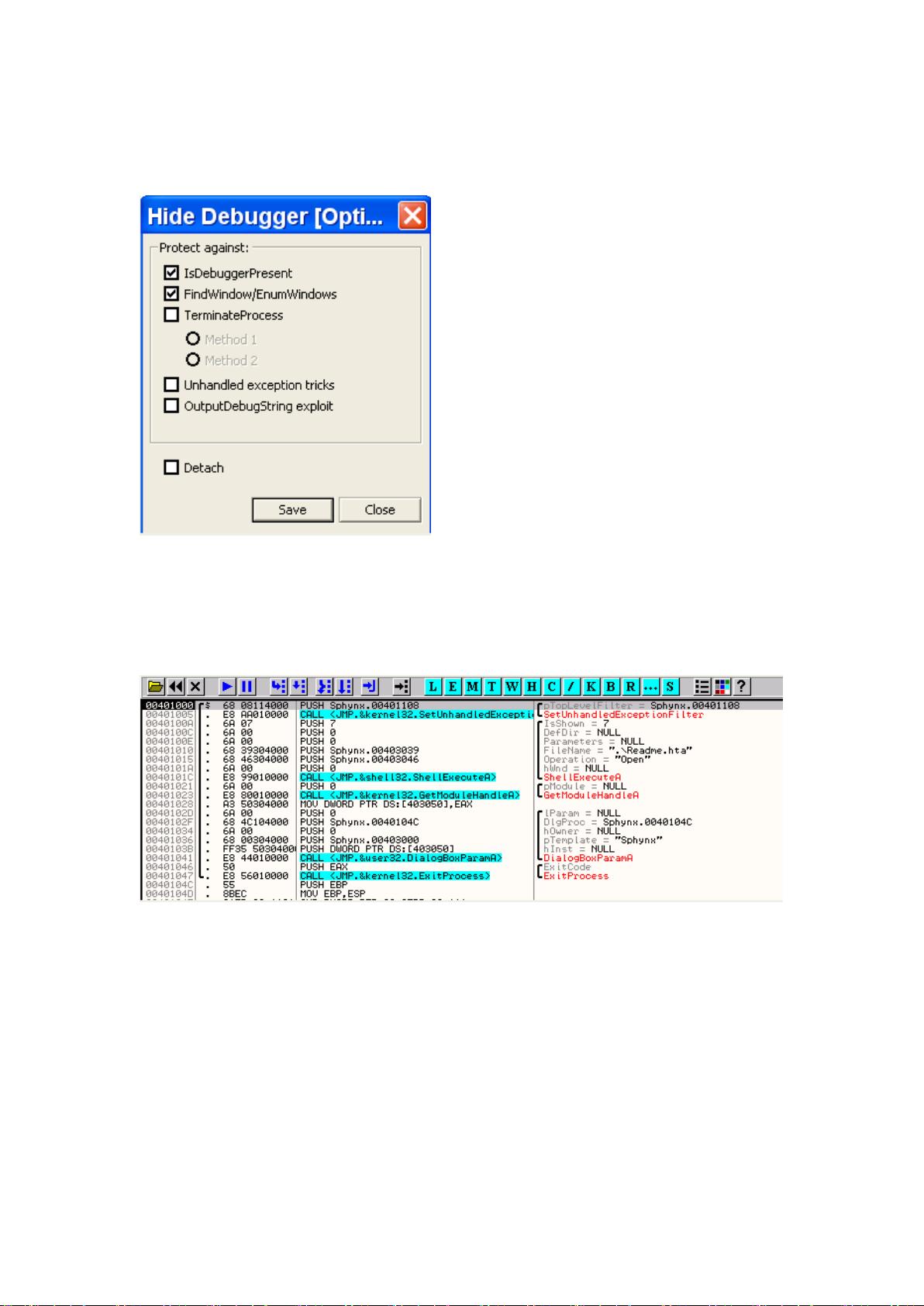

在OllyDbg的HideDebugger插件中,有一个名为UnhandledExceptiontricks的选项,它可以帮助绕过这种反调试策略。在实验中,我们加载了一个名为sphynx的CrackMe程序,通过勾选这个选项,可以使得CrackMe在OllyDbg环境下正常运行,而不会因检测到调试器而关闭。

其次,ZwQueryInformationProcess是NT内核级别的API,它可以获取进程的各种信息,包括是否被调试。通过查询ProcessDebugPort或者ProcessDebugFlags信息,可以判断目标进程是否处于调试状态。在某些情况下,当UnhandledExceptionFilter无法有效检测调试器时,开发者可能会结合ZwQueryInformationProcess来进行更全面的检测。

在实践中,我们使用Nvp11(即带有HideDebugger插件的OllyDbg)加载并运行CrackMe,禁用特定的异常处理,以便观察程序的行为。当不使用OllyDbg加载时,CrackMe不会因为检测到调试器而关闭,这说明反调试机制已经被绕过。

要手工绕过这种反调试,我们需要理解SetUnhandledExceptionFilter的调用时机,以及如何在异常处理函数中正确地检查调试状态,同时避免触发ZwQueryInformationProcess的检测。通过模拟异常处理流程和修改相应的内存状态,可以实现对反调试技术的规避。

了解和掌握这些反调试策略对于逆向工程师来说至关重要,因为它们能帮助我们更好地理解程序的保护机制,从而进行有效的分析和调试。同时,对于软件开发者而言,合理应用这些技术也能提高软件的安全性,防止未经授权的访问和篡改。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-09-19 上传

2021-09-19 上传

2022-08-03 上传

2021-09-19 上传

2022-08-03 上传

叫我叔叔就行

- 粉丝: 33

- 资源: 323