VLAN间通信与AAA认证配置实验

需积分: 43 92 浏览量

更新于2024-09-14

收藏 347KB DOC 举报

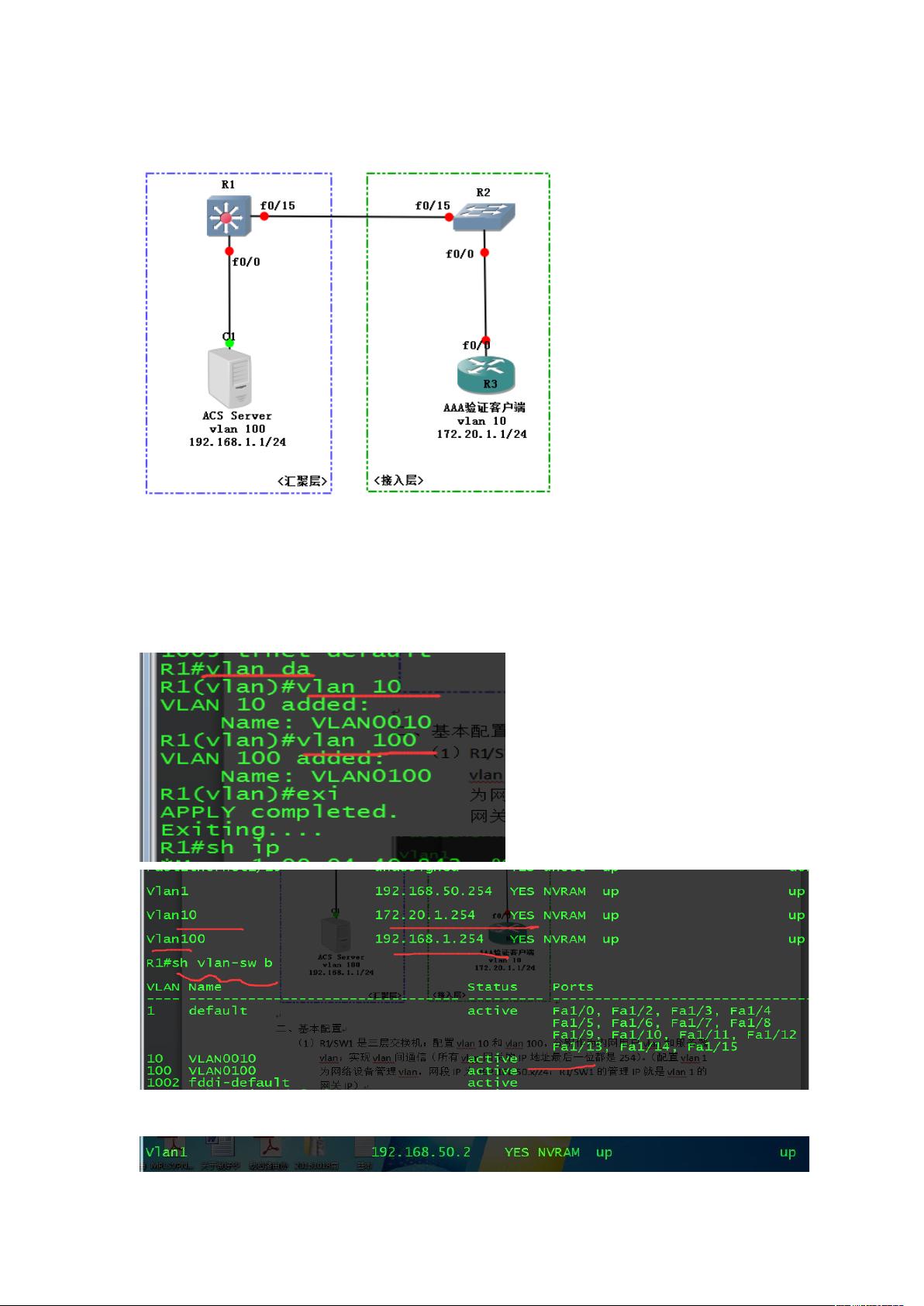

"本实验主要涉及AAA(Authentication, Authorization, and Accounting,即认证、授权和审计)的实践操作,通过一个具体的网络拓扑进行演示。实验中,R1/SW1作为三层交换机,负责配置VLAN和实现VLAN间的通信,R2/SW2作为二层交换机,主要进行设备管理。实验目标是设置AAA服务,控制网络设备的访问权限。"

在实验中,首先需要对网络设备进行基础配置。R1/SW1被设定为三层交换机,用于创建VLAN 10(内网用户VLAN)和VLAN 100(服务器VLAN),并确保它们之间的通信。VLAN 1作为管理VLAN,使用192.168.50.x/24网段,R1/SW1的管理IP即是VLAN 1的网关。所有VLAN的网关IP地址的最后一位都是254。R2/SW2则配置为二层交换机,其管理IP为192.168.50.2/24。

接着,配置ACS服务器和R3/PC的默认网关,以及相应的VLAN和Trunk。例如,SW1上需启用Trunk模式,并允许VLAN 10和100通过。在PC上配置默认路由,以172.168.1.254作为默认网关。此外,R1/SW1和R2/SW2应能通过VLAN 1的管理IP地址进行远程telnet连接。

然后,进入R2/SW2的AAA配置阶段。首先启用新的AAA模型,定义登录用户名(例如“mike”)和密码。在line vty 0 4下设置登录认证和执行命令的授权,使用本地AAA服务。这样,当从R3/PC远程telnet到R2/SW2时,可以观察到哪些命令可以执行,例如查看当前权限级别。

为了控制权限,需要调整登录用户的特权级别。通过配置本地AAA授权,将登录用户名的权限级别设为5。这样,当再次从R3/PC远程telnet到R2/SW2时,用户可以执行特定级别的命令,如配置(conft)、运行状态查看(shrun)或配置路由器协议(如router rip)。此时,用户应该处于更高的特权级别,能够执行更多高级操作。

实验的重点在于理解和应用AAA服务,确保网络设备的安全性和访问控制。通过设置不同的权限级别,可以控制用户对网络设备的访问和操作,防止未经授权的改动,保护网络的稳定运行。这对于企业网络环境尤其重要,能够有效防止非法侵入和误操作。

2023-12-09 上传

221 浏览量

154 浏览量

173 浏览量

1126 浏览量

liang1043374586

- 粉丝: 0

- 资源: 11

最新资源

- laravel-simple-order-system

- VulkanSharp:Vulkan API的开源.NET绑定

- 网络游戏-网络中的帧传送方法以及节点、帧传送程序.zip

- bc19-webapp

- bagging算法

- c语言课程设计-职工资源管理系统

- 类似WINDOWS进度复制文件夹例子-易语言

- CPSC471-Project

- uzkoogle

- CBEmotionView(iPhone源代码)

- crunchyroll-ext

- 2016年数学建模国赛优秀论文.zip

- 运输成本估算器:允许用户估算物品的运输成本

- Unrar调用模块 - RAR解压、测试、查看全功能版-易语言

- 鸿蒙轮播图banner.7z

- Mailican-crx插件