渗透测试:任意文件下载与配置文件插马分析

需积分: 9 173 浏览量

更新于2024-09-16

收藏 1.07MB DOCX 举报

"任意文件下载+插马"

在网络安全领域,任意文件下载和配置文件插马是两种常见的攻击手段。任意文件下载漏洞允许攻击者通过指定文件路径,获取服务器上未授权访问的文件,如系统配置文件、数据库连接信息等敏感资料。而配置文件插马则是指在网站的配置文件中植入恶意代码,以实现远程控制或进一步的攻击。

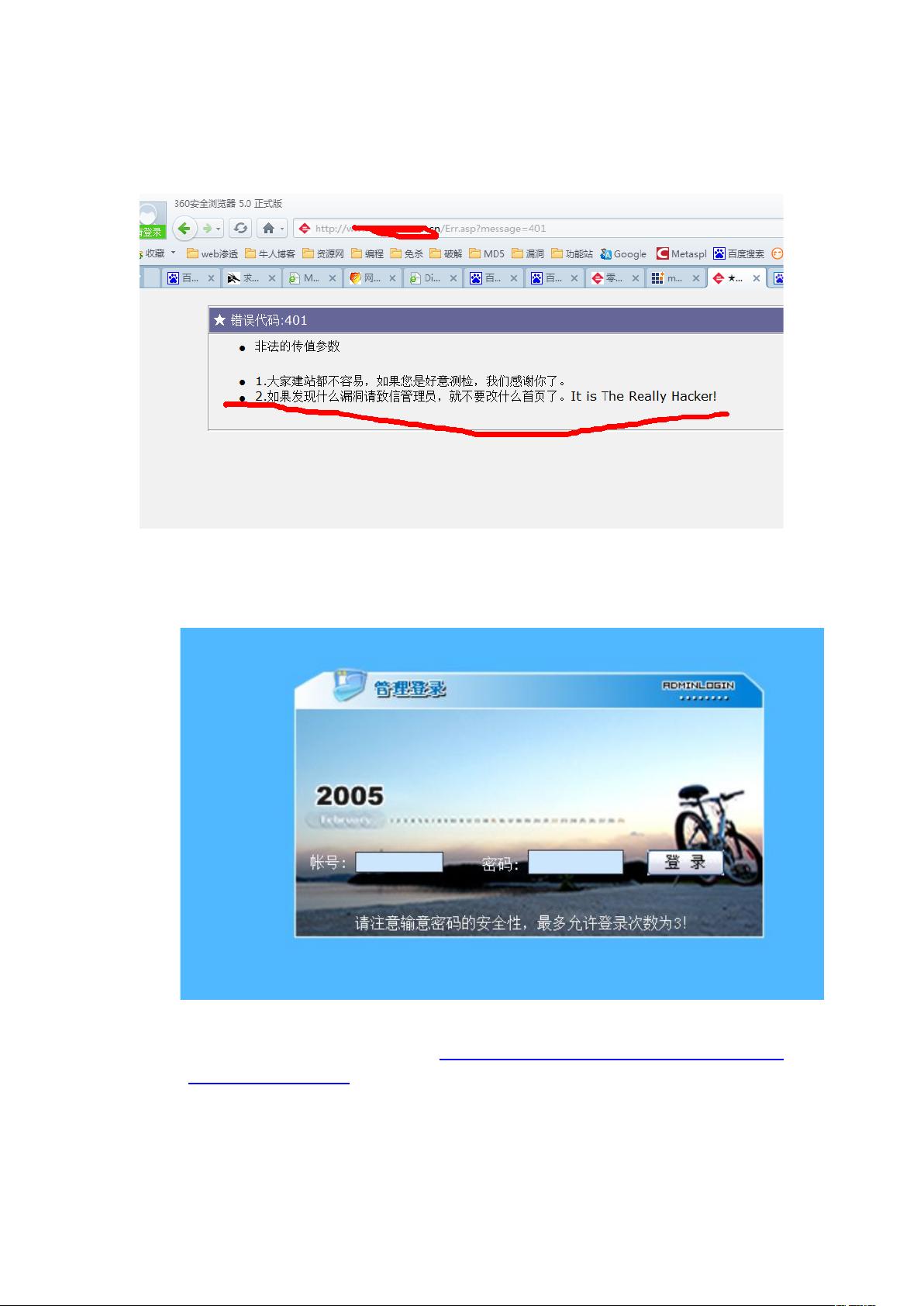

在上述案例中,安全研究人员发现了一个可能存在漏洞的网站。他们首先尝试了SQL注入,但未能成功。随后,他们在下载页面找到了突破口。通过将文件名参数修改为`../index.asp`,他们能够遍历目录,访问到原本不应公开的文件,如`top.asp`和配置文件`config.asp`。这表明网站存在任意文件下载漏洞,攻击者可能因此获取到敏感信息,例如数据库连接字符串和管理员密码。

在获取数据库文件后,虽然直接解密密码未果,但他们发现了另一份数据库文件,通过在线MD5解密服务得到了管理密码。进入后台后,攻击者考虑了三种获取shell的方法:上传木马、数据库备份和配置文件插马。但由于Ewebeditor编辑器的限制,上传和数据库备份路径不可行,所以他们转向了风险较高的配置文件插马。

配置文件插马通常涉及在网站的配置文件中插入可执行的脚本,如`<%evalrequest("d")%>`,但这可能会触发安全防护机制。在这种情况下,攻击者需要找到合适的方式来规避检测,比如使用编码或拼接其他合法字符。

然而,这种方法在没有网站源码的情况下进行测试具有较大风险,因为无法预测服务器的响应。尽管如此,经验丰富的攻击者仍然会利用已知的技巧和策略尝试插入恶意代码,以获取对目标系统的控制权。

任意文件下载和配置文件插马是网络安全防御的重要环节。网站管理员应确保文件权限设置得当,避免敏感文件被非法访问,并加强输入验证,防止恶意代码注入。同时,定期检查和更新应用程序,修复已知的安全漏洞,是防止此类攻击的关键措施。

2023-05-17 上传

2009-07-05 上传

2021-06-23 上传

2020-03-17 上传

2020-03-12 上传

2022-11-01 上传

2020-10-25 上传

2011-07-06 上传

2022-06-02 上传

miyuhan

- 粉丝: 1

- 资源: 5

最新资源

- Fisher Iris Setosa数据的主成分分析及可视化- Matlab实现

- 深入理解JavaScript类与面向对象编程

- Argspect-0.0.1版本Python包发布与使用说明

- OpenNetAdmin v09.07.15 PHP项目源码下载

- 掌握Node.js: 构建高性能Web服务器与应用程序

- Matlab矢量绘图工具:polarG函数使用详解

- 实现Vue.js中PDF文件的签名显示功能

- 开源项目PSPSolver:资源约束调度问题求解器库

- 探索vwru系统:大众的虚拟现实招聘平台

- 深入理解cJSON:案例与源文件解析

- 多边形扩展算法在MATLAB中的应用与实现

- 用React类组件创建迷你待办事项列表指南

- Python库setuptools-58.5.3助力高效开发

- fmfiles工具:在MATLAB中查找丢失文件并列出错误

- 老枪二级域名系统PHP源码简易版发布

- 探索DOSGUI开源库:C/C++图形界面开发新篇章