OpenSSL与HTTPS:自签名CA根证书与安全通信实现

需积分: 0 77 浏览量

更新于2024-08-04

收藏 386KB DOCX 举报

本篇实验报告主要探讨的是HTTPS协议的分析,由孙靖同学在2019年完成,指导教师为潘冰,涉及课程为网络安全实验。实验的主要目标包括理解SSL协议的基本概念和工作原理,以及了解HTTPS安全传输过程。实验在Linux环境下进行,使用Apache和OpenSSL工具进行实践。

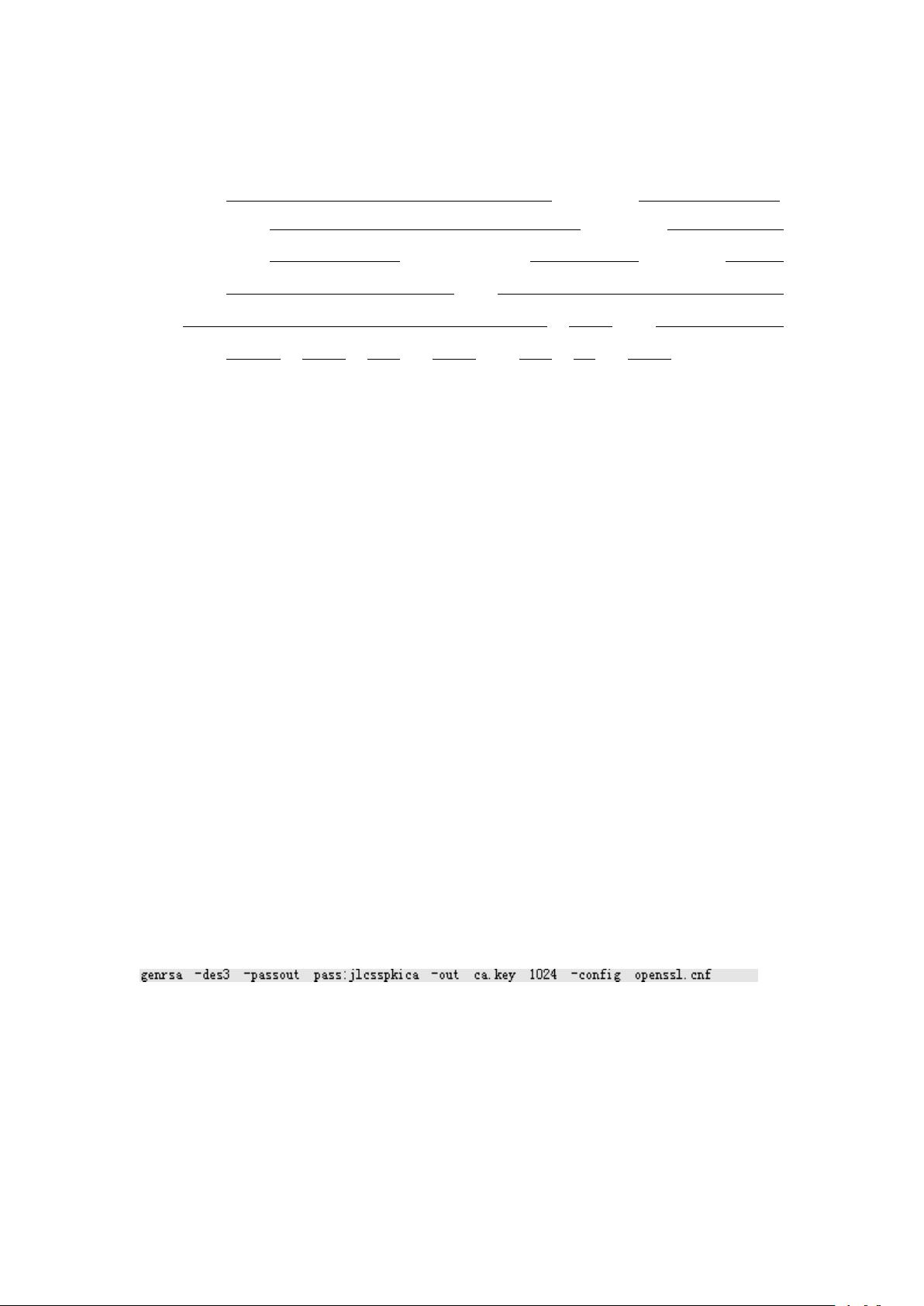

首先,实验开始于为CA(Certificate Authority,证书颁发机构)创建一个RSA私钥,这是HTTPS安全通信的基础。步骤包括在OpenSSL控制台上使用genrsa命令生成密钥,使用des3加密,并通过passout指定CA口令和输出路径,生成的私钥大小为1024位。生成的私钥文件命名为ca.key。

接着,利用CA的RSA私钥,主机A/B创建了一个自签名的CA根证书。这涉及到使用req命令,选择new选项创建新的证书请求,并指定为x.509格式,同时设置证书的有效期。这个过程体现了CA在HTTPS中的核心作用,即签发和管理证书。

实验的进一步部分,是通过Apache和OpenSSL组合实现服务器与客户端的安全通信。这包括为客户生成证书,从CA请求服务器/客户端证书,CA签发证书,然后将证书和私钥打包成pfx文件格式,确保数据在应用层HTTPS协议中的安全传输。

在整个过程中,ssldump工具被用来旁路监听并采集客户端与服务器之间的通信信息,以便后续分析SSL协议的工作流程。通过这些操作,学生能够深入理解SSL/TLS加密技术和HTTPS协议如何在实际环境中确保数据隐私和完整性。

此外,实验还可能涉及到了SSL/TLS协议中的握手过程、证书链验证、数字签名以及加密算法(如RSA和DES3)的应用。这些都是HTTPS安全通信的关键组成部分。

这篇实验报告不仅介绍了HTTPS协议的具体实施步骤,还突出了CA在信任链中的角色以及OpenSSL在实现HTTPS安全通信中的工具性作用,有助于提升学生在实际网络环境中保障数据安全的能力。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

蔓誅裟華

- 粉丝: 25

- 资源: 303