VSR安全配置手册:攻防策略与实战指南

需积分: 9 111 浏览量

更新于2024-07-18

收藏 439KB PDF 举报

"VSR安全配置手册二次修订版本,由专家根据实际操作手册修订,包含攻击检测与防范的详尽内容,如单包攻击、扫描攻击、泛洪攻击和TCP分片攻击等,并介绍了黑名单功能的运用。"

《VSR安全配置手册》是一份深入探讨网络安全防护策略的重要参考资料,尤其在针对VSR虚拟设备的安全配置方面,提供了宝贵的实践经验和解决方案。该手册经过了大神的二次编译,不仅保留了原有的基础内容,更增添了实用性极强的操作方法和常见问题的解决办法。

1. 攻击检测及防范简介

这部分内容旨在帮助读者理解网络安全的基本概念,包括为何需要攻击检测和防范,以及这些机制如何保护网络系统免受恶意活动的侵害。它为后续的详细分析奠定了基础,让读者明白每一个安全设置的重要性。

1.2 攻击检测及防范的类型

1.2.1 单包攻击

单包攻击是利用单一的网络数据包来执行恶意操作,如欺骗、拒绝服务(DoS)或中间人攻击。手册详细介绍了VSR设备如何识别和防御这类攻击,以确保网络通信的完整性。

1.2.2 扫描攻击

扫描攻击通常用于发现网络中的漏洞和开放端口。VSR设备通过实时监控网络流量,结合特定的规则和算法,可以有效检测并阻止这类探测行为,防止敏感信息泄露。

1.2.3 泛洪攻击

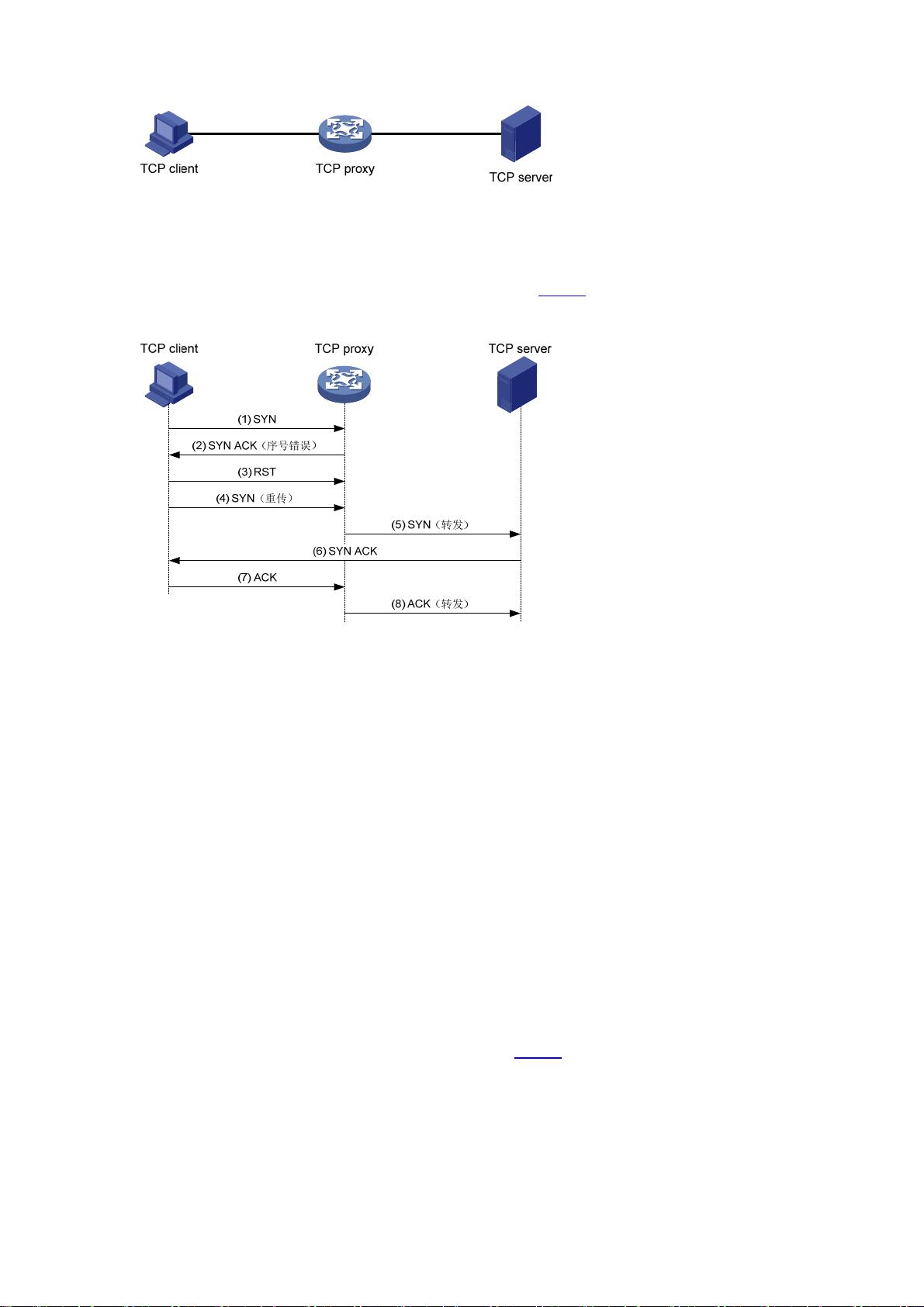

泛洪攻击,如SYN洪水攻击或UDP洪水攻击,是通过大量无效的数据包淹没目标网络或设备,导致服务中断。手册详细解释了VSR如何利用流量控制和速率限制策略来应对这些攻击,维护网络的正常运行。

1.2.4 TCP分片攻击

TCP分片攻击利用IP分片重组过程中的漏洞实施攻击。VSR设备提供了解析和重组TCP分片的能力,同时对异常分片行为进行检测,防止此类攻击。

1.3 黑名单功能

黑名单功能是网络防护的关键组件,允许管理员将已知的恶意IP地址或网络段列入黑名单,阻止它们访问或通信。手册详细阐述了如何配置和管理VSR的黑名单功能,以实现更加精细化的访问控制。

《VSR安全配置手册》不仅涵盖了各种常见的网络攻击类型及其防范措施,还强调了实战操作和问题解决,是IT专业人员进行VSR设备安全配置的必备参考。通过学习和应用手册中的知识,可以显著提升网络系统的安全性,防止潜在的威胁,保障业务的正常运行。

2018-10-09 上传

2024-06-25 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

weixin_43812946

- 粉丝: 0

- 资源: 1

最新资源

- BeersManagment-AngularJS-Firebase:使用 AngularJS 和 Firebase 进行 CMS 管理 Beers,三种数据绑定方式

- Correlated

- Flat-Aar-Demo:测试Flat-Aar

- learn-rxjs-operators:Learn RxJS 中文版 (通过清晰的示例来学习 RxJS 5 操作符)

- Excel模板财 务 往 来 对 账 单.zip

- 【地产资料】XX地产 巡区工作表.zip

- flexcpp-old:用于C ++的词法扫描仪生成器

- dataSets

- 佑鸣最新暴雨强度公式 Ver2.08.zip

- Fetching-Data-Group-Project

- JoKenPo:操作系统课程1关于线程

- 香蕉:演示python程序

- Excel模板学生成绩统计表.zip

- 毕业设计&课设--毕业设计选题管理系统.zip

- sqlalchemy-challenge

- Express-file-upload-download:文件上传下载