Back|Track渗透测试学习笔记与Metasploit指南

"这篇文档是关于Back|Track渗透测试的学习笔记,由作者IceSn0w编写,旨在分享BT系统的攻防技术。BT是一款强大的渗透攻防系统,对于想要学习这方面的技术者来说是必不可少的工具。笔记内容涵盖信息收集、身份识别、社会工程学攻击、Metasploit使用、局域网攻击和维持访问等多个渗透测试环节,并基于Back|Track、Ubuntu9.04和WindowsXP的环境进行测试。作者强调技术学习的热情和实践的重要性,同时提醒读者,技术仅用于合法交流,不得用于非法攻击。"

**渗透技术基础**

渗透测试是一种模拟黑客攻击行为,以评估和改善系统安全性的方法。它遵循一定的流程,其中PTES(渗透测试执行标准)是一个常见的框架:

0x01.1 PTES标准中的渗透测试阶段:

**1. 前期交互阶段**:

这是渗透测试的初始阶段,通常包括与客户沟通,理解目标系统,以及确定测试范围和限制。

**2. 情报搜集阶段**:

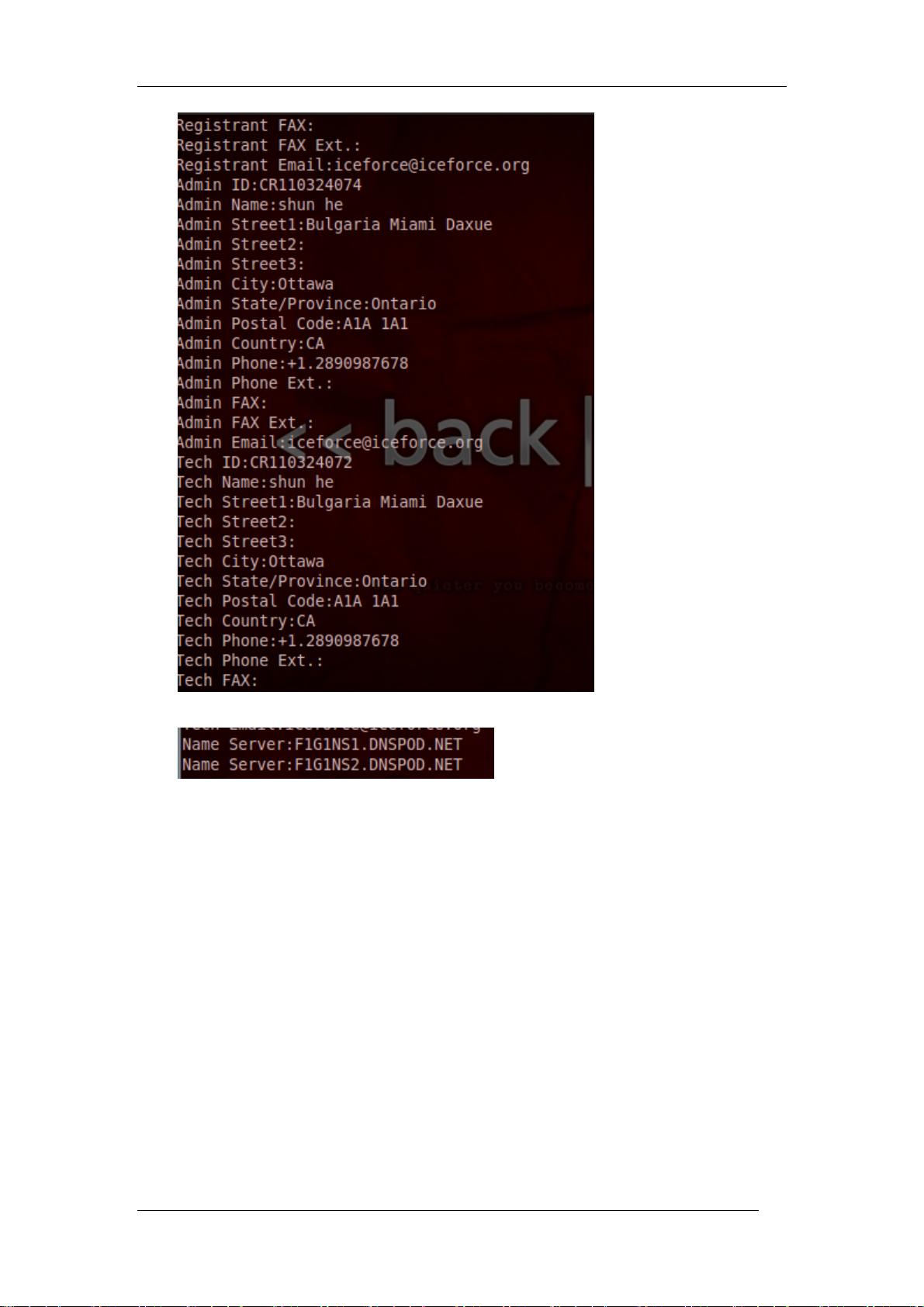

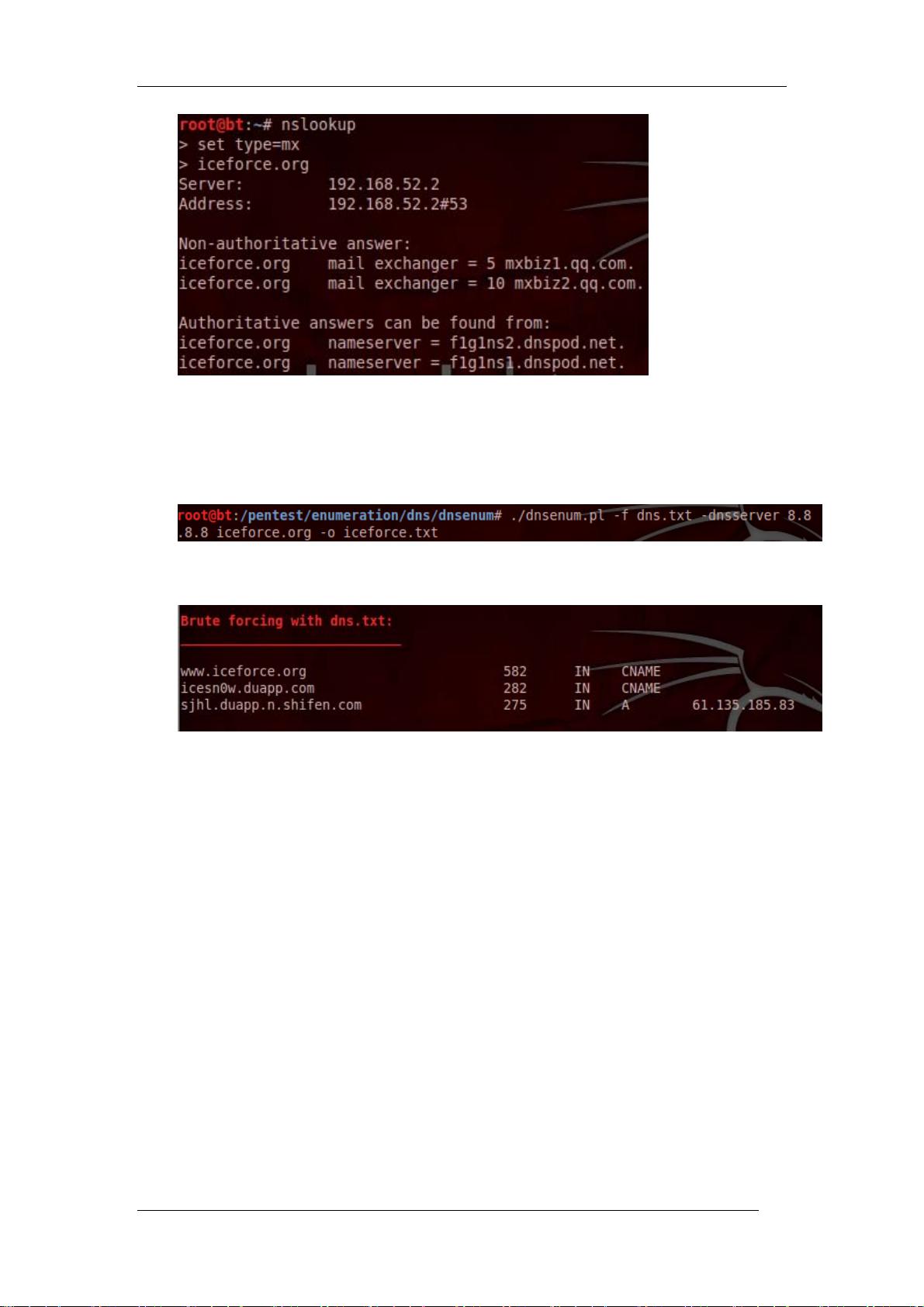

在这一阶段,渗透测试者通过公开信息源收集目标系统的信息,如域名注册信息、网络拓扑、IP地址等,为后续的攻击做准备。

**3. 威胁建模阶段**:

根据收集到的情报,分析潜在的威胁,确定最有可能成功的攻击途径。

**4. 漏洞分析阶段**:

在这一阶段,测试者利用各种工具和技术查找目标系统中的安全漏洞,这些漏洞可能是软件缺陷、配置错误或是人为疏忽。

**5. 渗透攻击阶段**:

利用发现的漏洞,实施实际的攻击,尝试获取系统访问权限或控制权。

**6. 后渗透攻击阶段**:

一旦成功入侵,渗透测试者会尝试维持访问,扩大控制范围,模拟黑客可能进行的数据窃取、系统破坏等活动。

这些阶段展示了渗透测试的完整流程,每个阶段都至关重要,都需要专业技能和深入理解。在使用Back|Track这样的工具时,了解这些基础概念能帮助你更有效地进行安全评估和防护。

2012-07-08 上传

2012-02-14 上传

258 浏览量

152 浏览量

2009-12-10 上传

2011-11-15 上传

2009-01-15 上传

2021-09-14 上传

点击了解资源详情

luobobaicaitudou1

- 粉丝: 0

- 资源: 8

最新资源

- Linux C编程一站式学习

- OpenGL在机械手三维运动仿真中的应用

- 高质量C、C++编程指南

- 光端机介绍,大家多看看。

- Flex 程序 开发指南

- MySql存储过程小结.pdf

- TortoiseSVN.pdfTortoiseSVN.pdfTortoiseSVN.pdf

- LINUX BASH脚本编程大全

- windows API 一日一练.pdf

- Microsoft project 2007教程

- candence版图

- Hibernate与Struts2和Spring组合开发

- Winform_Application_Development_Training_Kit_70_505 framework 3.5 英文版

- oracle安装手册

- protel dxp 2004 入门教程.pdf

- 硬盘安装ubuntu