企业无线网络802.1x身份验证登录Windows AD域的解决方案

在无线网络环境中,通过802.1x身份验证登录Windows Active Directory (AD) 域是一种增强企业网络安全的重要手段。许多企业利用AD进行用户身份管理和权限控制,但传统的AD域无法直接限制物理接入,无线网络中的漫游问题和认证流程矛盾成为主要挑战。

首先,为了实现无线用户的无缝漫游,企业可以采用NETGEAR WFS709TP无线控制器。该设备提供集中式管理,支持单个或多个WFS709TP之间的二层/三层漫游。漫游过程中,无线用户只需切换频道,认证、加密状态和IP地址保持不变,确保网络连续性。参考NETGEAR官方文档(<http://www.netgear.com.cn/kb_web_files/ap10089.htm>)了解详细配置方法。

其次,解决Windows AD域登录与802.1x认证的同步问题,关键在于整合认证过程。以下是实现步骤:

1. 在WFS709TP上配置Radius认证服务器:这一步是将802.1x协议与Radius服务器连接起来,负责处理用户的无线接入请求和验证。确保设置正确的认证参数,如用户名、密码和授权服务器地址。

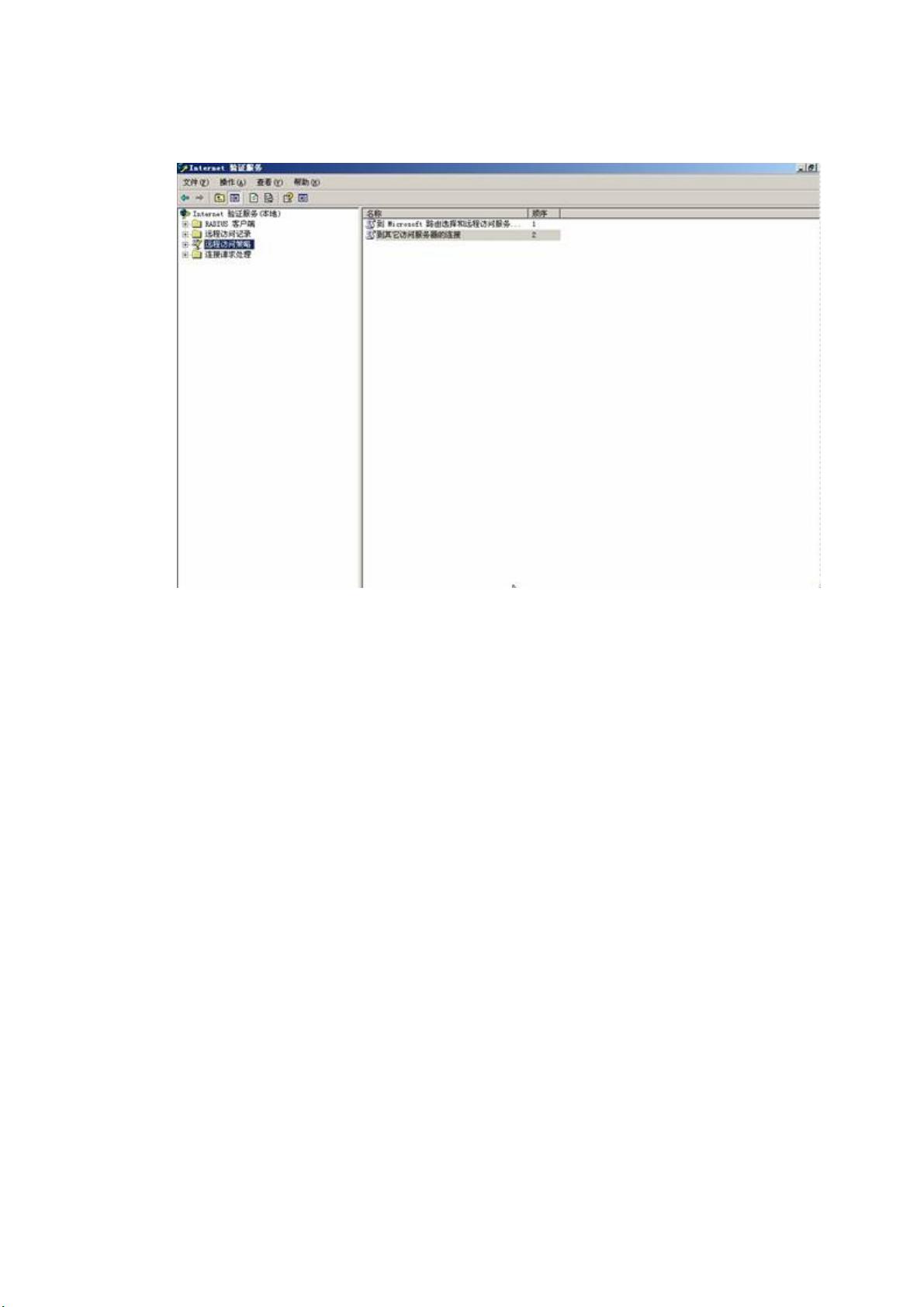

2. 配置Windows Internet验证服务(IAS):IAS是Windows Server中的一个重要组件,用于处理802.1x认证请求。在IAS上配置无线客户端的接入策略,使之与Radius服务器协同工作,确保AD域内的用户在成功802.1x认证后,能够自动接入到网络。

3. 统一认证体验:为了消除用户操作的不便,可以设置IAS与AD域的集成,使得在用户完成802.1x认证后,系统自动将用户映射到AD域中的相应账户,无需再次输入凭据登录AD域。这通常涉及IAS的组策略配置和AD域的信任关系设置。

4. 测试与优化:完成上述配置后,务必进行详尽的测试,确保所有步骤无误且用户体验良好。根据测试结果调整策略,可能需要监控网络流量、性能和安全性,以确保802.1x身份验证与Windows AD域登录的无缝衔接。

通过以上步骤,企业可以有效提升无线网络环境下的安全性和管理效率,同时避免了用户在漫游和认证过程中的困扰,实现了无线网络环境下通过802.1x身份验证登录Windows AD域的高效解决方案。

2023-05-26 上传

2023-11-26 上传

2023-04-05 上传

2023-07-29 上传

2023-09-01 上传

2023-05-21 上传

jimyust

- 粉丝: 0

- 资源: 1

最新资源

- 构建Cadence PSpice仿真模型库教程

- VMware 10.0安装指南:步骤详解与网络、文件共享解决方案

- 中国互联网20周年必读:影响行业的100本经典书籍

- SQL Server 2000 Analysis Services的经典MDX查询示例

- VC6.0 MFC操作Excel教程:亲测Win7下的应用与保存技巧

- 使用Python NetworkX处理网络图

- 科技驱动:计算机控制技术的革新与应用

- MF-1型机器人硬件与robobasic编程详解

- ADC性能指标解析:超越位数、SNR和谐波

- 通用示波器改造为逻辑分析仪:0-1字符显示与电路设计

- C++实现TCP控制台客户端

- SOA架构下ESB在卷烟厂的信息整合与决策支持

- 三维人脸识别:技术进展与应用解析

- 单张人脸图像的眼镜边框自动去除方法

- C语言绘制图形:余弦曲线与正弦函数示例

- Matlab 文件操作入门:fopen、fclose、fprintf、fscanf 等函数使用详解