MySQL JDBC反序列化漏洞详解 - 适合初学者

需积分: 0 10 浏览量

更新于2024-08-05

收藏 1.73MB PDF 举报

"小白看得懂的MySQL JDBC 反序列化漏洞分析 - 先知社区1"

这篇文档主要介绍了MySQL JDBC反序列化漏洞的基础知识以及如何进行分析。这个漏洞是在Black Hat Europe 2019会议上讨论的话题,文章作者提供了详细的步骤,适合初学者学习。

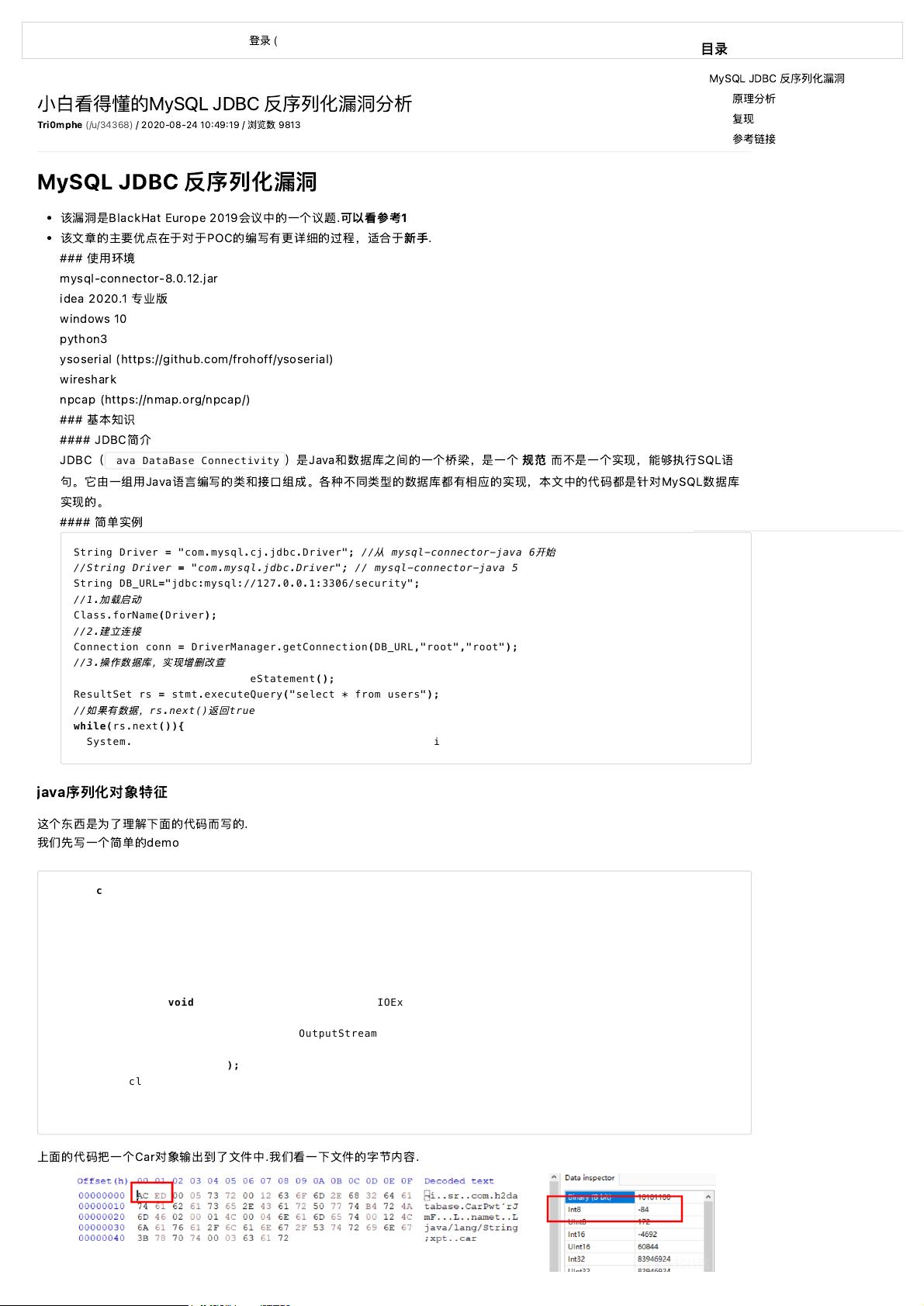

首先,JDBC(Java Database Connectivity)是Java与数据库之间的接口,允许Java程序通过标准API与各种类型的数据库进行交互。JDBC由一系列的类和接口构成,其中包含了执行SQL语句、管理数据库连接等功能。在Java中,MySQL的JDBC驱动分为两个版本:mysql-connector-java 6及之后的版本和5.x版本。在不同版本中,驱动类名会有所不同,如`com.mysql.cj.jdbc.Driver` 和 `com.mysql.jdbc.Driver`。

为了演示漏洞,作者给出了一个简单的Java实例,这个实例展示了如何使用JDBC连接到MySQL数据库:

1. 加载启动:通过`Class.forName()`方法加载数据库驱动,例如`com.mysql.cj.jdbc.Driver`。

2. 建立连接:使用`DriverManager.getConnection()`创建到数据库的连接,参数包括数据库URL(如`jdbc:mysql://127.0.0.1:3306/security`)、用户名和密码。

3. 操作数据库:创建`Statement`对象来执行SQL查询,如`SELECT * FROM users`,并获取`ResultSet`来处理查询结果。

文中提到的漏洞是关于JDBC连接过程中的反序列化问题。在某些情况下,JDBC驱动可能会反序列化用户提供的数据,如果这个过程没有得到适当的验证和安全控制,攻击者可能能利用这个漏洞执行恶意代码。ysoserial工具是一个常用的Java反序列化漏洞测试工具,可以生成特定的序列化数据来触发漏洞。

为了分析和检测这种漏洞,作者推荐使用wireshark和npcap来捕获和分析网络流量,以便观察JDBC连接过程中数据的传输情况。此外,Python3可能用于构建和测试POC(Proof of Concept)代码,以验证漏洞的存在。

总结来说,这篇文章详细解释了JDBC的基本概念,提供了MySQL JDBC连接的示例,并引导读者理解如何分析和利用潜在的反序列化漏洞。对于想要学习网络安全和Java数据库编程的初学者来说,这是一个非常实用的教程。

289 浏览量

183 浏览量

115 浏览量

289 浏览量

300 浏览量

2021-09-05 上传

点击了解资源详情

2283 浏览量

110 浏览量

挽挽深铃

- 粉丝: 19

- 资源: 274

最新资源

- WebMiniProject

- ns-react-18next:[未维护]命名空间中的i18next本地化ReactSwift

- TemplateVue-bootstrap3-sass:模板

- 一组医疗图标 .xd .sketch .svg .fig素材下载

- Rad Studio XE 10.4 Patch 补丁合集 截止2020.7.29

- 基于HTML实现的仿智慧园区触屏版html5手机门户网站模板下载(css+html+js+图样).zip

- rhythmless.github.io:我的互联网片段

- BalanceCar调试版,计算机博弈大赛c语言源码,c语言

- qblueRed42.github.io

- torchdrift-redisai:RedisAI中的TorchDrift

- rnp-find:用于探索RNA与蛋白质相互作用的生物信息学工具

- ant-apache-bcel-1.9.3.zip

- C1220G1_NguyenDucHau

- flutter-localized-locales:Flutter插件,它提供语言环境代码到563个语言环境的名称映射

- html推箱子.zip

- 基于PCB的最新PCB及相关材料IEC标准信息 国际电工委员会.zip