WEB漏洞:Java反序列化攻击测试及注入漏洞利用

需积分: 0 12 浏览量

更新于2024-08-05

1

收藏 624KB PDF 举报

"WEB漏洞-反序列化之PHP&JAVA全解(下)"

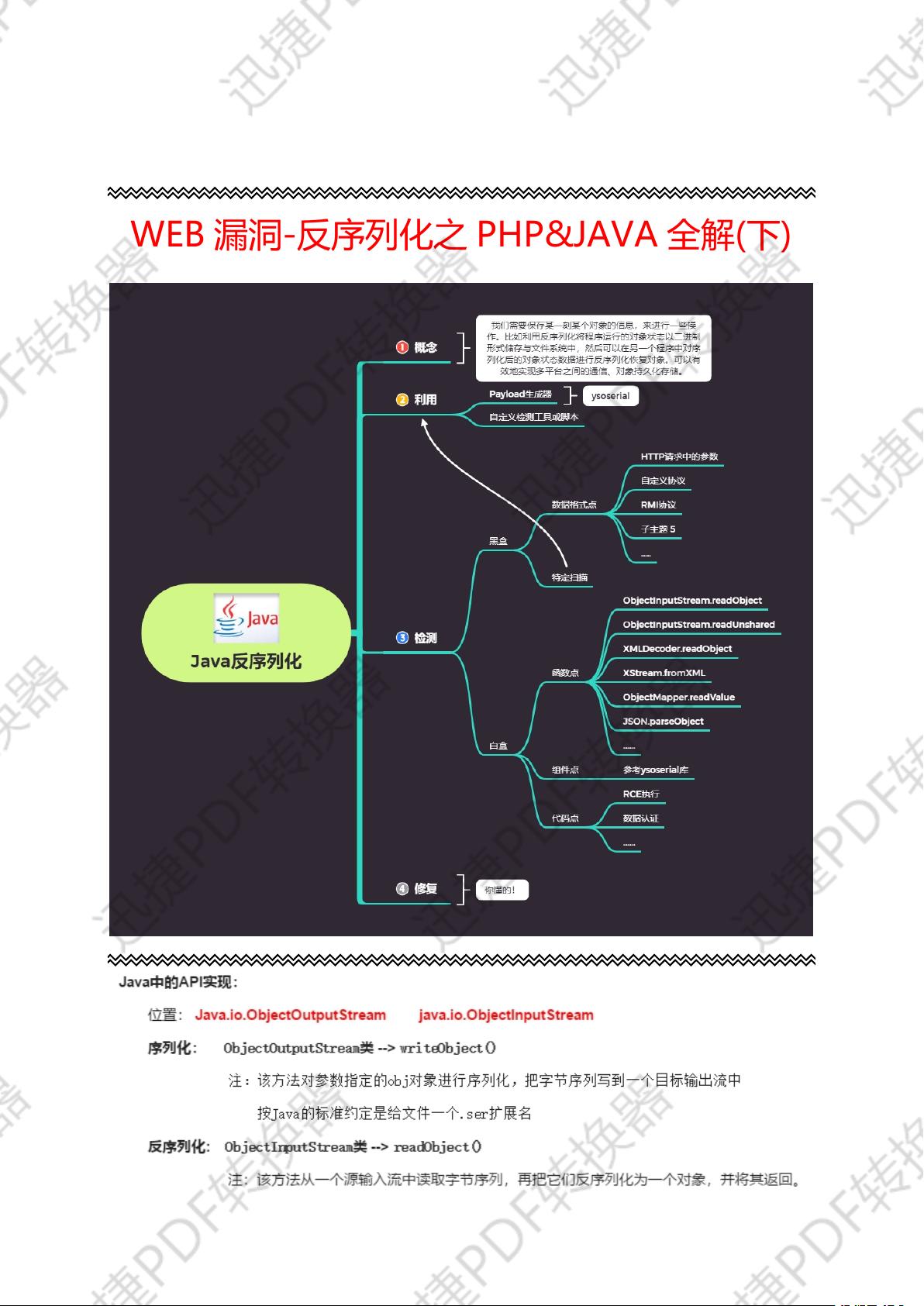

本文主要讲解了Web漏洞中的反序列化攻击,特别是Java反序列化的原理和攻击方法。通过Java反序列化的演示案例,展示了如何利用反序列化漏洞来执行命令和获取管理员帐号密码。

一、序列化和反序列化

序列化是将对象的状态信息转换为可以存储或传输的形式的过程。在序列化期间,对象将其当前状态写入到临时或持久性存储区。反序列化是从存储区中读取该数据,并将其还原为对象的过程。

二、Java反序列化及命令执行代码测试

在Java中,反序列化可以通过使用ObjectInputStream对象来实现。攻击者可以通过构造恶意的序列化数据,来执行命令或获取敏感信息。例如,ysoserial工具可以生成恶意的序列化数据,以便攻击Java应用程序。

在WebGoat_Javaweb靶场中,我们可以使用ysoserial工具来生成恶意的序列化数据,并执行命令来获取管理员帐号密码。

三、WebGoat_Javaweb靶场反序列化测试

在WebGoat_Javaweb靶场中,我们可以使用ysoserial工具来生成恶意的序列化数据,并执行命令来获取管理员帐号密码。具体步骤如下:

1. 首先,使用ysoserial工具生成恶意的序列化数据。

2. 然后,使用Java命令执行工具来执行恶意的序列化数据。

3. 最后,获取管理员帐号密码并进行登录。

四、2020-网鼎杯-朱雀组-Web-think_java真题复现

在2020-网鼎杯-朱雀组-Web-think_java真题中,我们可以使用SQL注入漏洞来获取管理员帐号密码。具体步骤如下:

1. 首先,发现可能存在注入漏洞的接口。

2. 然后,使用SQL注入语句来获取管理员帐号密码。

3. 最后,使用获取的管理员帐号密码来登录系统。

五、Swagger开发接口测试

在Swagger开发接口中,我们可以使用POST请求来测试注入漏洞。具体步骤如下:

1. 首先,使用POST请求来发送恶意的SQL语句。

2. 然后,检查返回的数据是否包含敏感信息。

3. 最后,使用获取的敏感信息来进行进一步的攻击。

六、总结

本文主要讲解了Web漏洞中的反序列化攻击,特别是Java反序列化的原理和攻击方法。通过Java反序列化的演示案例,展示了如何利用反序列化漏洞来执行命令和获取管理员帐号密码。同时,本文还讲解了如何使用SQL注入漏洞和Swagger开发接口来获取敏感信息。

韩金虎

- 粉丝: 35

- 资源: 285

最新资源

- MATLAB实现小波阈值去噪:Visushrink硬软算法对比

- 易语言实现画板图像缩放功能教程

- 大模型推荐系统: 优化算法与模型压缩技术

- Stancy: 静态文件驱动的简单RESTful API与前端框架集成

- 掌握Java全文搜索:深入Apache Lucene开源系统

- 19计应19田超的Python7-1试题整理

- 易语言实现多线程网络时间同步源码解析

- 人工智能大模型学习与实践指南

- 掌握Markdown:从基础到高级技巧解析

- JS-PizzaStore: JS应用程序模拟披萨递送服务

- CAMV开源XML编辑器:编辑、验证、设计及架构工具集

- 医学免疫学情景化自动生成考题系统

- 易语言实现多语言界面编程教程

- MATLAB实现16种回归算法在数据挖掘中的应用

- ***内容构建指南:深入HTML与LaTeX

- Python实现维基百科“历史上的今天”数据抓取教程