禅道研发项目管理命令注入漏洞分析

17 浏览量

更新于2024-08-03

收藏 5.37MB PDF 举报

"禅道研发项目管理系统命令注入分析"

本文主要探讨了禅道研发项目管理系统的命令注入漏洞,该漏洞在2023年1月6日由微步发布了预警。作者通过对禅道不同版本的分析,揭示了影响的范围以及如何复现漏洞的过程。文章的目的是供学习交流和思路分享,提醒读者不得用于非法用途。

首先,受影响的禅道系统版本包括开源版、旗舰版和企业版的多个未公开的特定版本。具体来说,对于开源版,影响的范围可能是17.4以下到18.0.beta1之间,以及18.0.beta2。对于旗舰版,影响的版本区间是3.4以下到4.0.beta1,以及4.0.beta2。企业版的受影响版本在7.4以下到8.0.beta1,以及8.0.beta2。

环境搭建方面,作者建议参考官方的Docker启动方法,通过官方文档逐步安装禅道系统。在分析漏洞的过程中,作者下载了18.0.beta1和18.0.beta2的源码进行差异比较,以定位问题。

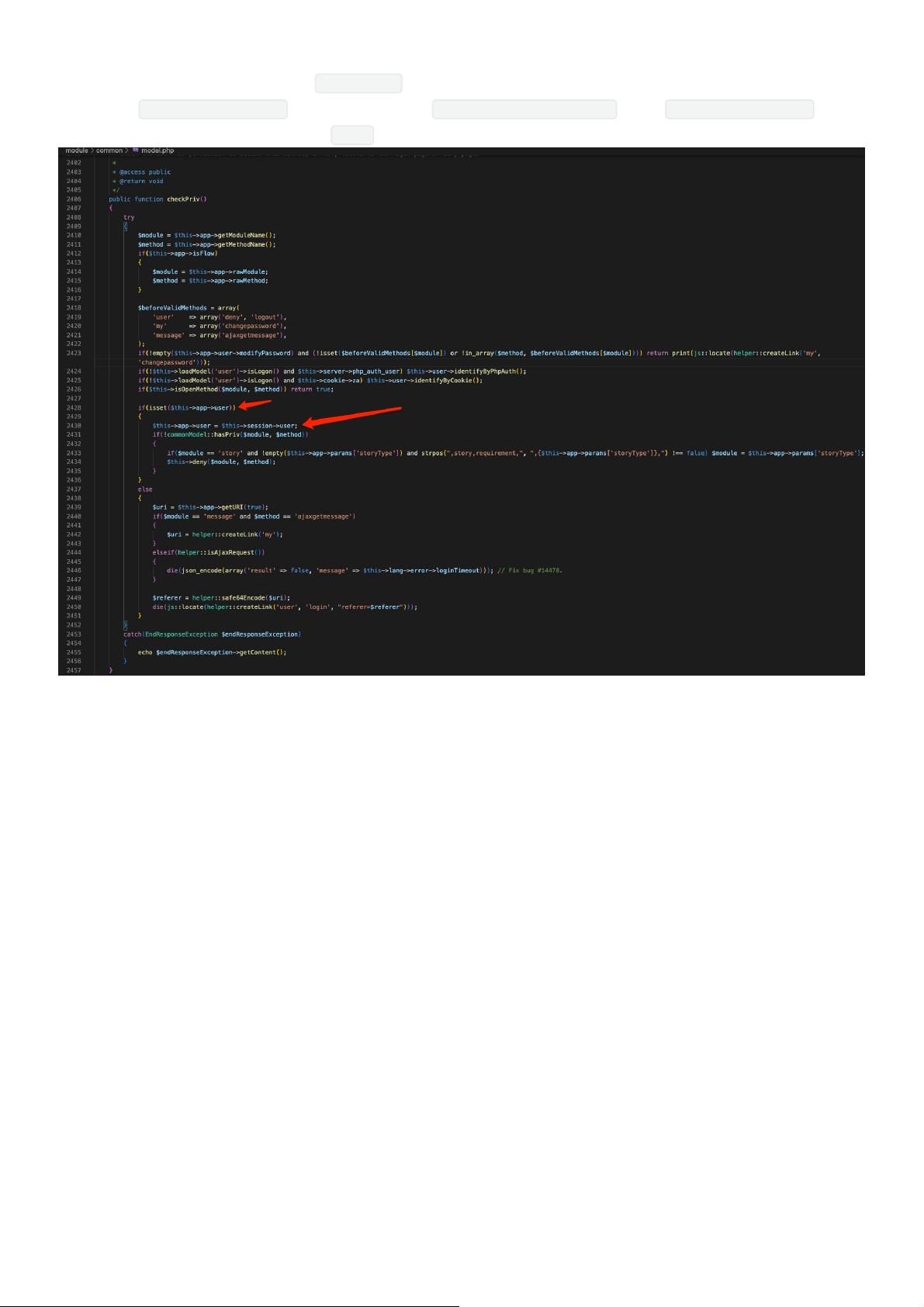

在漏洞分析环节,作者发现了两个关键点。一是权限绕过问题,位于`module/common/model.php`文件中。原本的代码在权限检查失败时会直接echo错误信息,但在补丁中,echo被替换为die,这一改动导致了权限检查的逻辑错误,使得用户即使无权访问也能绕过限制。作者提到了之前在知识星球上分享的逻辑漏洞思路,可以帮助理解这个问题。

二是命令注入漏洞,这通常涉及到应用程序接受用户的输入,并将其不安全地插入到系统命令中执行。通过查看代码,发现当用户没有访问权限时,系统会执行deny逻辑。在这个过程中,如果`$this->app->user`不为空,`$this->session->user`会被赋值给`$this->app->user`,然后进行权限检查。这可能为恶意用户提供了注入命令的机会。

最后,文章提供了一个示例Docker命令来运行禅道系统,强调要仔细检查存在权限绕过问题的`checkPriv`函数。

这篇分析详细介绍了禅道研发项目管理系统中的一个严重安全问题,即命令注入漏洞及其权限绕过机制。通过深入代码和理解漏洞的工作原理,有助于开发者防范此类威胁,提高系统安全性。

2024-01-21 上传

2021-08-17 上传

2021-10-26 上传

2021-08-17 上传

2019-08-29 上传

2021-04-04 上传

2019-07-09 上传

2020-01-04 上传

吉吉说安全

- 粉丝: 1094

- 资源: 151

最新资源

- Fisher Iris Setosa数据的主成分分析及可视化- Matlab实现

- 深入理解JavaScript类与面向对象编程

- Argspect-0.0.1版本Python包发布与使用说明

- OpenNetAdmin v09.07.15 PHP项目源码下载

- 掌握Node.js: 构建高性能Web服务器与应用程序

- Matlab矢量绘图工具:polarG函数使用详解

- 实现Vue.js中PDF文件的签名显示功能

- 开源项目PSPSolver:资源约束调度问题求解器库

- 探索vwru系统:大众的虚拟现实招聘平台

- 深入理解cJSON:案例与源文件解析

- 多边形扩展算法在MATLAB中的应用与实现

- 用React类组件创建迷你待办事项列表指南

- Python库setuptools-58.5.3助力高效开发

- fmfiles工具:在MATLAB中查找丢失文件并列出错误

- 老枪二级域名系统PHP源码简易版发布

- 探索DOSGUI开源库:C/C++图形界面开发新篇章