提升网络故障分析效率:Sniffer抓包案例与配置详解

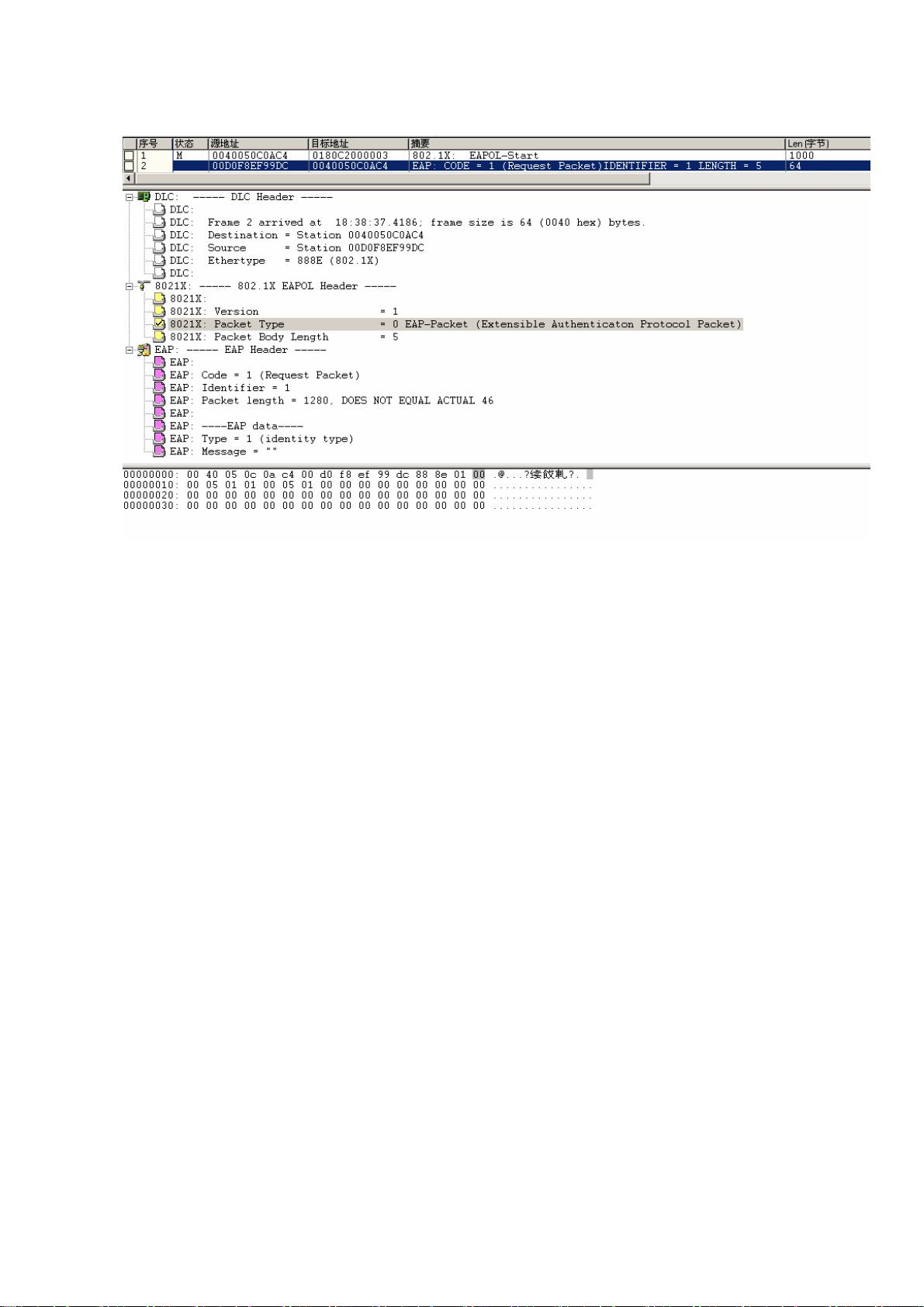

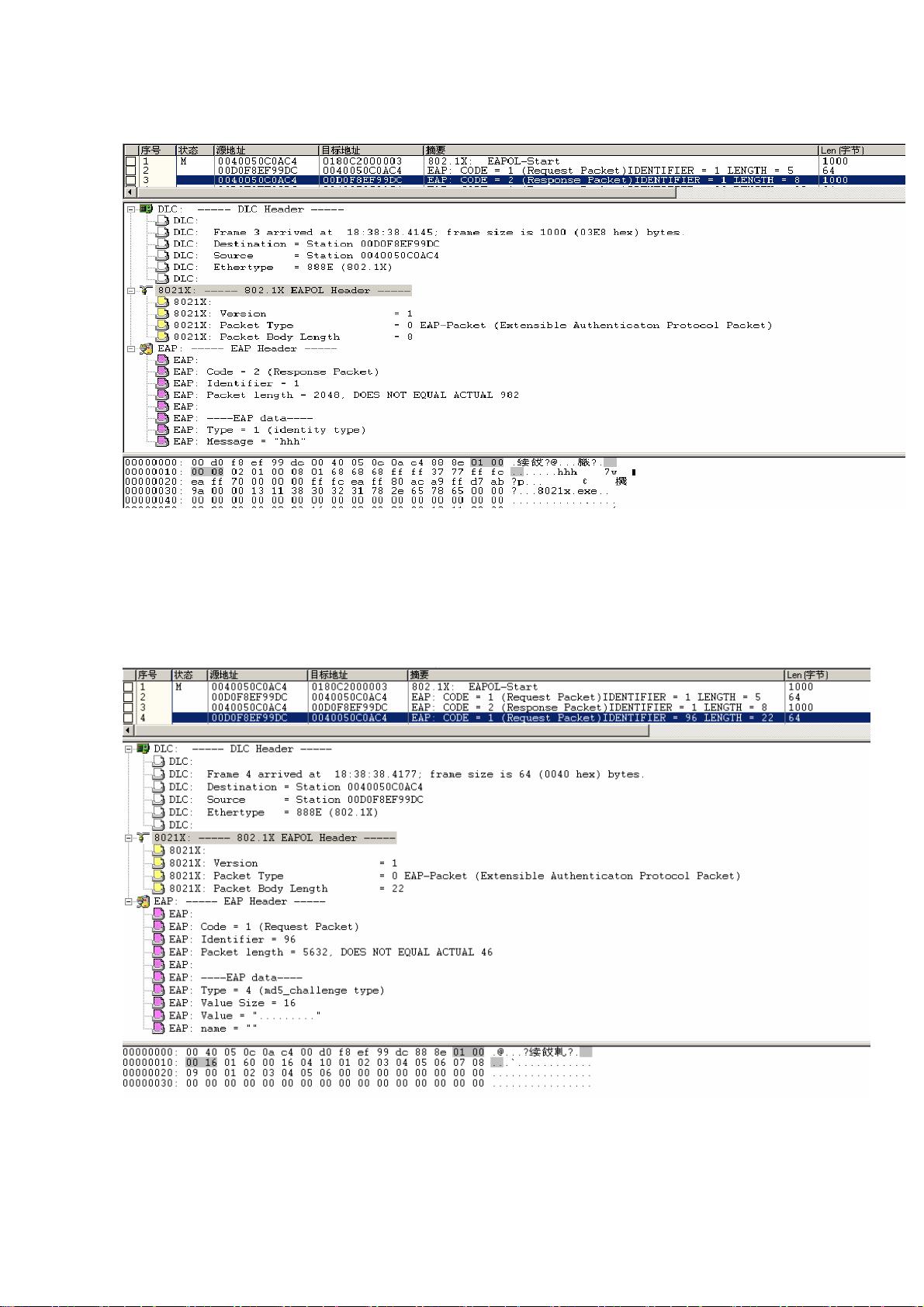

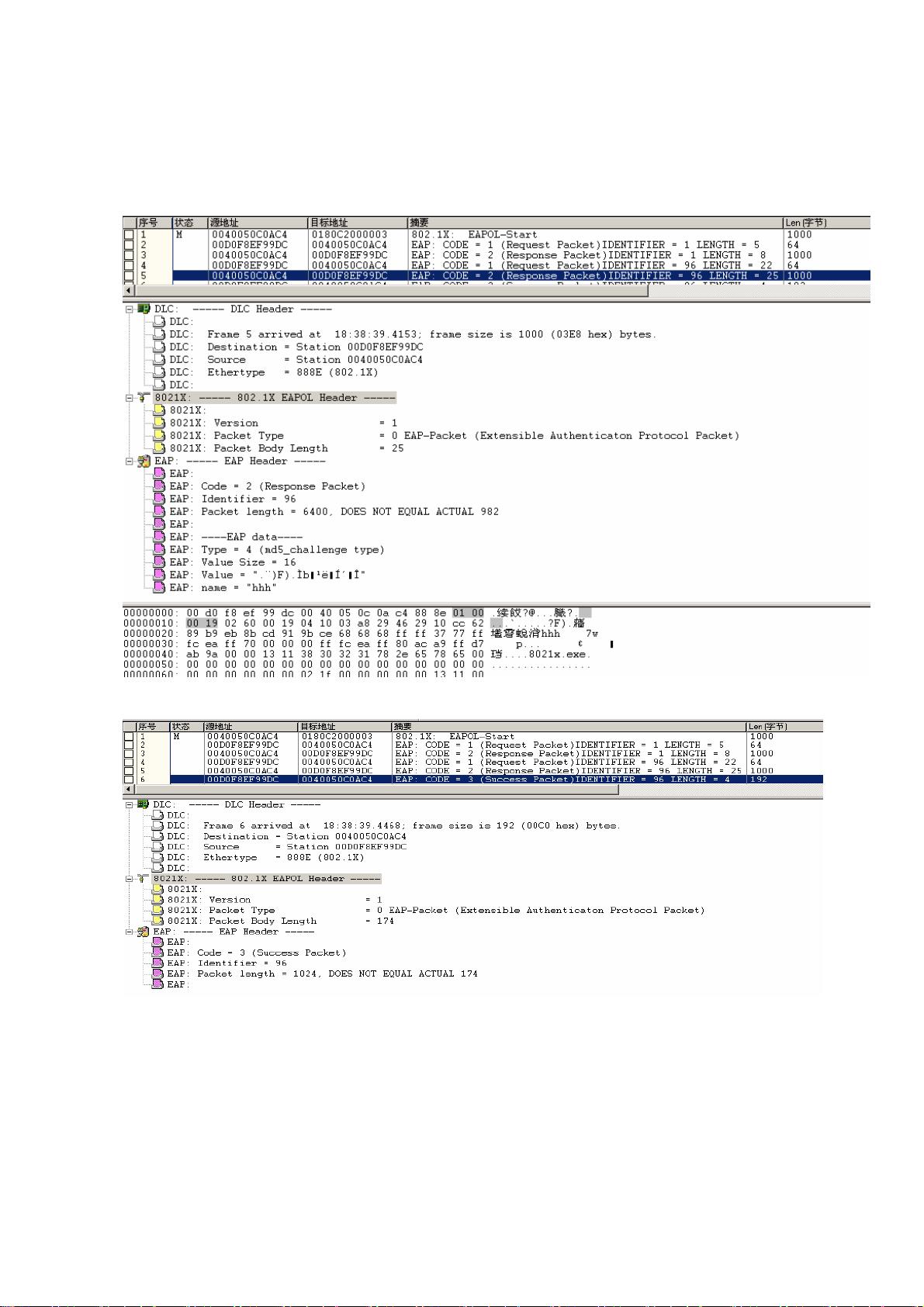

本手册旨在提供关于如何有效地使用Sniffer软件进行网络数据包抓包和分析的详细指南。Sniffer工具在IT故障排查和问题定位中扮演着关键角色,但要确保提供的数据包信息清晰、有组织,以便于快速理解和分析。以下内容将着重介绍一个实际案例,帮助读者掌握如何捕获认证客户端与NAS设备(S2126G交换机)之间的交互报文,并提供交换机配置信息,以及如何命名和标注sniffer文件。

首先,捕获数据包的关键是明确目的。在本例中,目标是收集两个主要交互:一是认证客户端(192.168.0.241)与S2126G交换机(192.168.0.244)的报文,二是S2126G交换机与SAMII服务器(192.168.0.232)的通信。为了方便他人理解,捕获的数据包应具有描述性文件名,如"auth_client_to_switch_192.168.0.241_to_244.pcap"和"s2126g_to_samii_server_192.168.0.232.pcap",同时附带readme.txt文件简述报文内容。

交换机配置部分非常重要,因为它们揭示了网络连接设置。在这个例子中,交换机S2126G的配置显示了radius服务器地址(192.168.0.232),并启用了dot1x认证和计费功能。此外,还提供了两个AAA服务器地址(同样为192.168.0.232)以及具体的MAC地址信息。配置中的enable secret用于安全控制,但具体内容已进行了脱敏处理。

在整个抓包过程中,需要注意以下几点:

1. **网络拓扑图**:捕获数据包前,先绘制或提供网络拓扑图,标明所有设备的位置和连接关系,有助于分析者理解报文流动路径。

2. **数据包筛选**:只抓取与目标交互相关的数据包,避免抓取过多无用信息,减少分析时间。

3. **命名规则**:遵循清晰、简洁的命名原则,方便快速识别报文内容,例如包含源地址、目的地址和可能的时间戳。

4. **文档注释**:每个抓包文件旁边附带readme.txt文件,简要描述报文类型、时间范围以及可能存在的问题或异常情况。

5. **隐私保护**:在公开分享数据包时,确保敏感信息如密码、MAC地址等已安全处理,以保护用户隐私。

通过遵循这些步骤,IT专业人员可以确保在Sniffer抓包和分析过程中提供高效、有价值的数据,促进故障解决和团队协作。

2012-05-27 上传

2022-02-17 上传

点击了解资源详情

111 浏览量

2012-10-07 上传

2009-09-04 上传

2011-03-18 上传

点击了解资源详情

点击了解资源详情