Wireshark与Sniffer工具实战:网络安全抓包实验详解

需积分: 37 126 浏览量

更新于2024-07-18

11

收藏 12.43MB DOC 举报

本章节主要介绍的是网络攻防实验中的第一个实验——利用Sniffer和Wireshark工具软件的使用。实验的核心目标是让学习者掌握这两种流行的网络监听和数据包分析工具,理解其基本操作,并认识到网络安全的重要性。

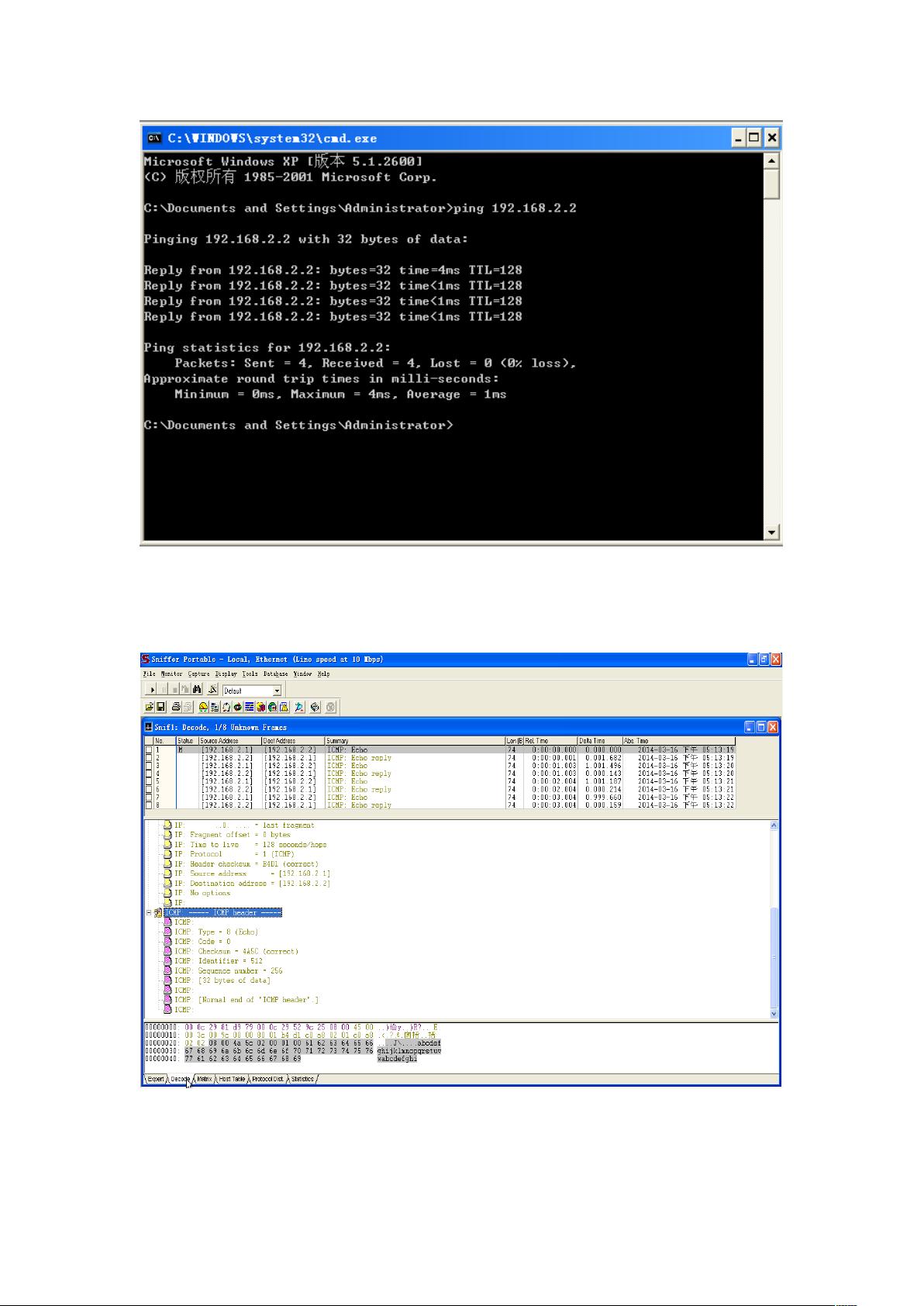

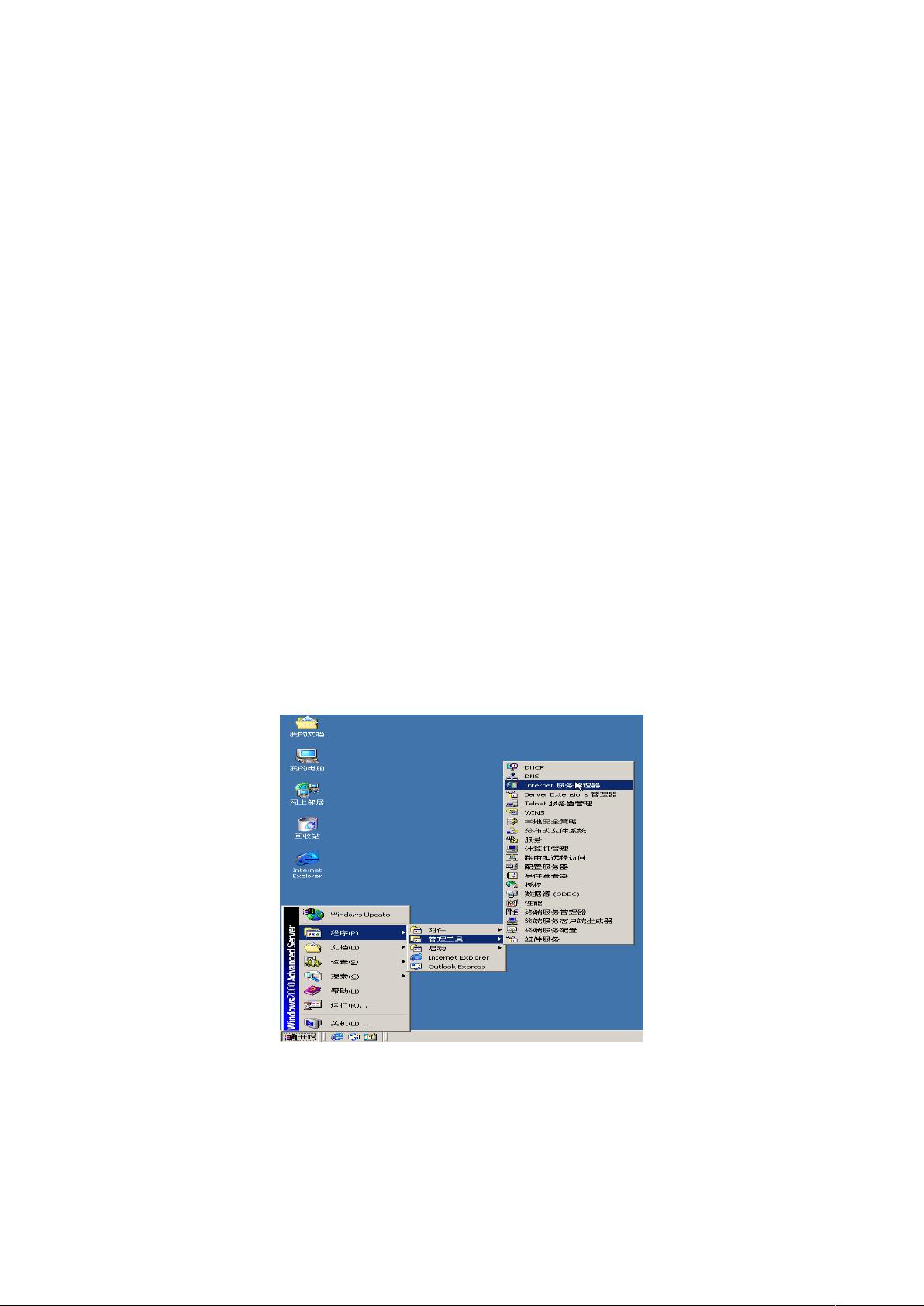

实验环境中,客户机和服务器分别运行Windows 2000或Windows XP操作系统,IP地址分别为192.168.2.1和192.168.2.2。为了进行实验,推荐使用虚拟机进行配置,或者在同一台机器上通过虚拟化技术模拟双系统环境。使用的软件包括Sniffer 4.7.5版本和Wireshark Win32 1.4.9中文版。

首先,用户需要在客户机上安装Sniffer。安装过程包括双击安装程序,填写带@的电子邮件和序列号(如图9-1至图9-5所示),其余步骤根据提示完成,安装后需重启计算机。安装完成后,用户将看到Sniffer的主界面,如图9-6所示。

在开始抓包前,需要设置抓取数据包的类型。选择“Capture”菜单下的“Define Filter”,在这个对话框中,用户应选择“Address”选项卡,然后设置站1(客户机IP)和站2(服务器IP)。图9-7展示了如何输入这两个IP地址。

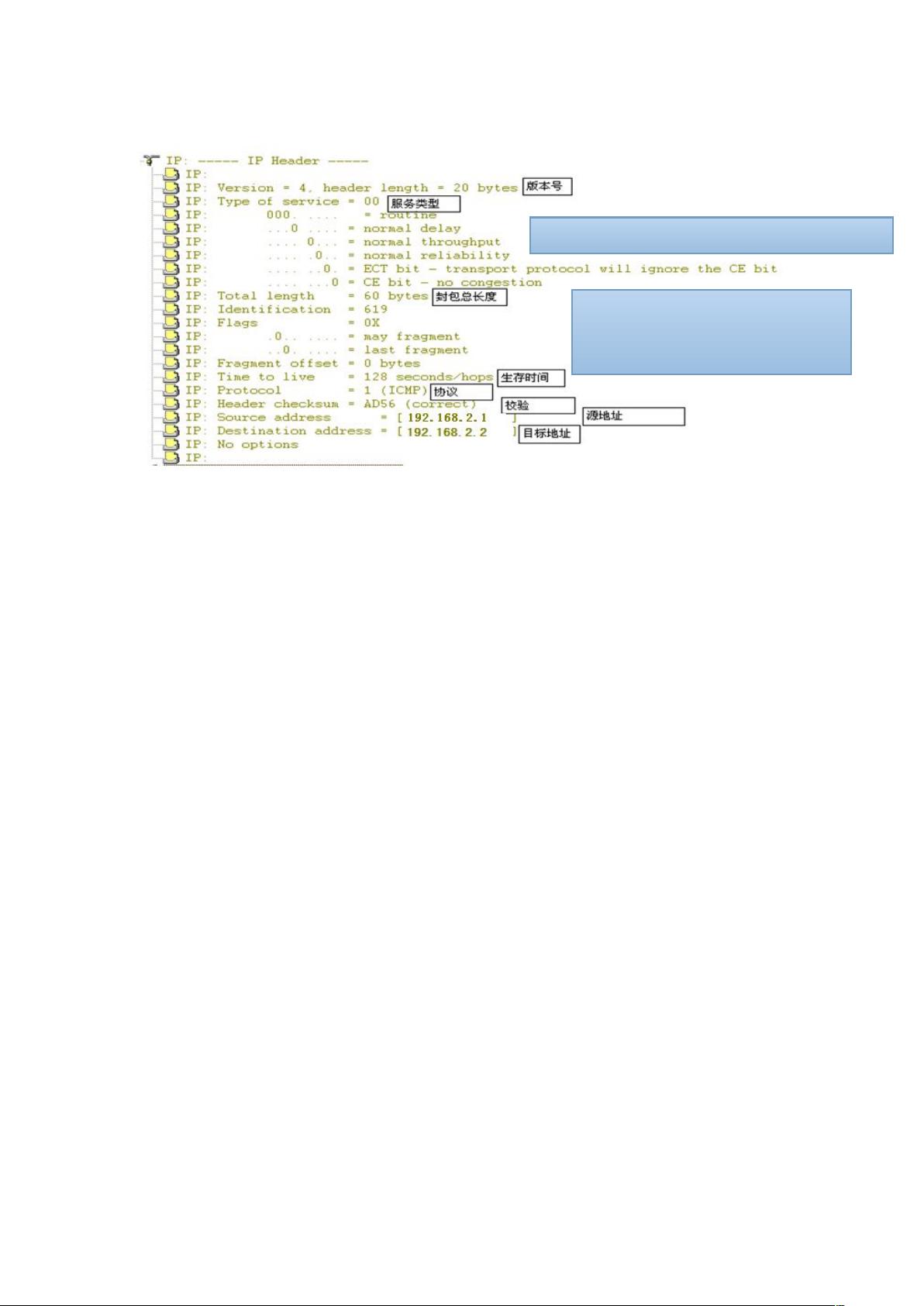

进一步,用户会进入“Advanced”选项卡,这里选择要捕获的包类型,如图9-8所示,特别强调了IP和ICMP协议的捕获,因为它们在网络通信中扮演关键角色。这些设置确保了实验只捕获特定类型的网络流量,有助于学习者更深入地理解和分析网络数据。

通过这个实验,学习者将学会如何使用Sniffer和Wireshark来监控网络流量,识别潜在的攻击行为,以及保护网络安全。这不仅提升了网络分析技能,也强化了对网络安全策略的理解,对实际工作中的网络维护和安全防御具有重要意义。

2023-03-31 上传

2023-03-31 上传

2024-10-30 上传

2024-10-30 上传

2024-10-28 上传

2024-10-28 上传

Ms_Zhanghuisheng

- 粉丝: 1

- 资源: 1

最新资源

- 探索数据转换实验平台在设备装置中的应用

- 使用git-log-to-tikz.py将Git日志转换为TIKZ图形

- 小栗子源码2.9.3版本发布

- 使用Tinder-Hack-Client实现Tinder API交互

- Android Studio新模板:个性化Material Design导航抽屉

- React API分页模块:数据获取与页面管理

- C语言实现顺序表的动态分配方法

- 光催化分解水产氢固溶体催化剂制备技术揭秘

- VS2013环境下tinyxml库的32位与64位编译指南

- 网易云歌词情感分析系统实现与架构

- React应用展示GitHub用户详细信息及项目分析

- LayUI2.1.6帮助文档API功能详解

- 全栈开发实现的chatgpt应用可打包小程序/H5/App

- C++实现顺序表的动态内存分配技术

- Java制作水果格斗游戏:策略与随机性的结合

- 基于若依框架的后台管理系统开发实例解析