Windows域渗透:用户密码枚举工具DomainPasswordSpray介绍与使用

需积分: 0 92 浏览量

更新于2024-08-05

收藏 1.05MB PDF 举报

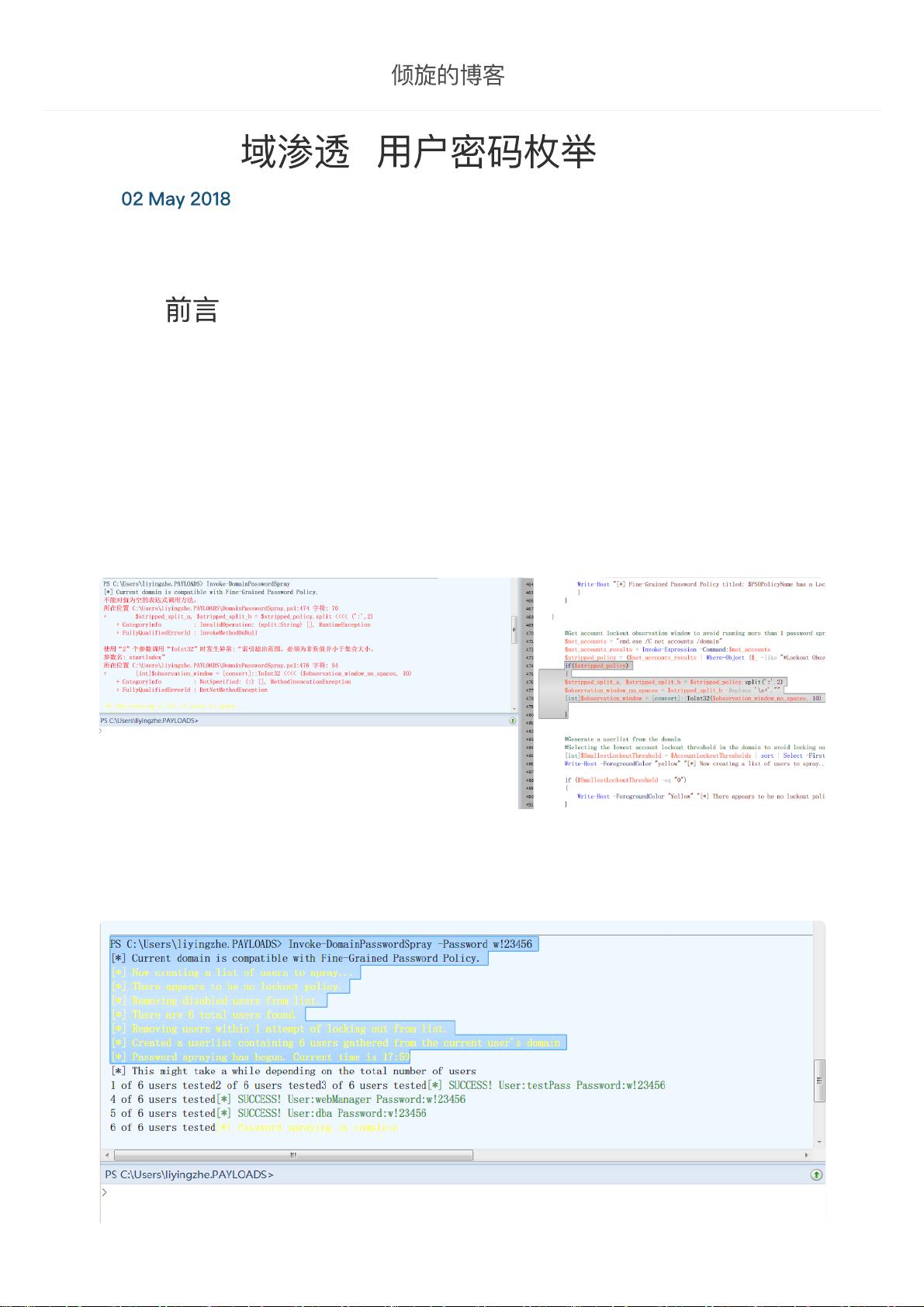

"这篇博客文章讨论了Windows域渗透中的用户密码枚举技术,特别是通过使用Powershell脚本来实现。作者推荐了一款名为`DomainPasswordSpray.ps1`的脚本,该脚本可以从域环境中获取用户账号,并利用指定的密码字典进行认证尝试,以找出正确密码。脚本经过优化,可以处理一些潜在的问题,如禁用的账户和可能被锁定的账户。此外,文章还列出了脚本的主要参数和使用示例,以便读者理解如何自定义操作,例如指定域名、用户列表、密码字典和输出结果文件。"

在Windows域环境下,安全渗透测试通常涉及到大量的账户验证,以评估系统的安全性。`DomainPasswordSpray`脚本是一个实用的工具,它可以帮助渗透测试者在不引起过多警报的情况下枚举密码。这个脚本的工作原理是获取域中的用户账号,然后对每个账户使用预设的密码列表进行尝试登录,如果某个账户能成功认证,那么对应的密码就是有效的。

脚本的参数允许用户灵活地定制其行为。例如,`Domain`参数指定要测试的域,`RemoveDisabled`和`RemovePotentialLockouts`参数可以排除已被禁用或可能被锁定的账户,以减少无效的尝试。`UserList`参数允许提供自定义的用户名列表,而`Password`和`PasswordList`则分别用于设定单一密码或整个密码字典。`OutFile`参数则用于将结果保存到文件,方便后续分析。`Force`参数确保脚本在发现第一个正确密码后仍会继续枚举剩余的账户。

使用示例展示了如何获取域用户列表并将其输出到文件,以及如何指定特定的域进行测试。这样的工具对于系统管理员和安全专业人员来说非常有价值,它能帮助他们发现弱密码,从而加强网络安全。

Windows域渗透中的用户密码枚举是安全领域的一个重要话题,这篇文章提供的`DomainPasswordSpray`脚本是一个有效的实施方法,通过Powershell实现了自动化和高效的过程,有助于提高渗透测试的效率和准确性。在进行此类活动时,应始终确保遵循合法的测试流程,并遵守相关的法律法规。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2023-10-19 上传

2021-02-05 上传

2023-10-06 上传

2023-10-03 上传

2021-08-19 上传

2023-02-11 上传

文润观书

- 粉丝: 31

- 资源: 316

最新资源

- 模拟电路课程设计题目

- Encyclopedia of Learning & Memory

- Arcgis object学习资料

- Oracle++sql+性能优化调整

- ActionScript 3.0 Cookbook

- 开发程序员的SQL金典

- XProgrammer7

- 为PB应用程序的每个按钮增加MicroHelp提示信息

- 集成光电子进展与展望

- MapXtreme2004_DevGuide_USLet-CHS.pdf

- CMOS工艺器件技术资料

- C++&C高質量程序設計.pdf

- 粒子群算法,人工智能,优化

- clementine中文教程

- Learn C++ on the Macintosh (Dave Mark)

- Windows嵌入式开发系列课程(1):Windows CE系统定制开发入门.pdf