骑士CMS 3.2.3 Thinkphp框架远程代码执行漏洞剖析

需积分: 0 148 浏览量

更新于2024-08-05

收藏 3.68MB PDF 举报

骑士CMS远程代码执行漏洞分析(Panda1)

骑士CMS是一款基于Thinkphp 3.2.3框架构建的网站管理系统,与Thinkphp标准URL路径不同,它采用了普通模式,通过GET参数来指定模块、控制器和操作。官方文档的公告指出,在`/Application/Common/Controller/BaseController.class.php`中的`assign_resume_tpl`函数由于过滤机制不严格,存在潜在的安全风险。

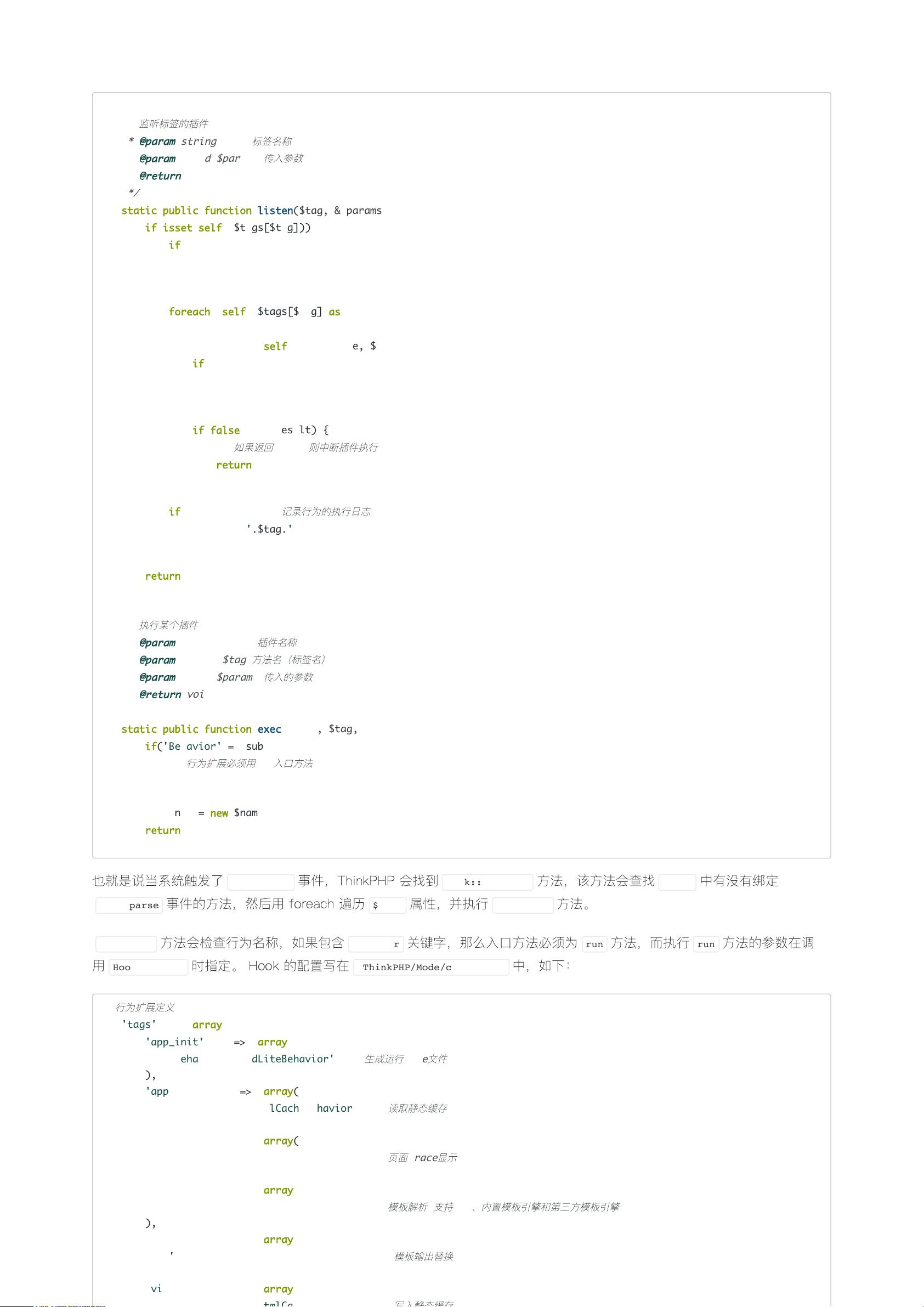

0x01 知识背景

Thinkphp 3.2.3的标准URL形式为`http://serverName/index.php/模块/控制器/操作`,但在骑士CMS中,用户可以通过改变`m`(模块)、`c`(控制器)和`a`(操作)参数来指定访问的页面。例如,访问Home模块下的User控制器的login方法,URL可能为`http://localhost/?m=home&c=user&a=login&var=value`。然而,骑士CMS允许用户自定义这些变量的获取方式,比如在系统配置中可以更改它们的默认变量名。

理解这些基础设置至关重要,因为这决定了攻击者如何利用这个漏洞进行远程代码执行。攻击者可以通过调整这些参数来注入恶意代码,进而影响服务器的行为。

0x02 漏洞分析

漏洞的关键在于`assign_resume_tpl`函数,其源码如下:

```php

public function assign_resume_tpl($variable, $tpl) {

foreach ($variable as $key => $value) {

$this->assign($key, $value);

}

return $this->fetch($tpl);

}

```

当这个函数接收用户输入的`$variable`时,没有对其中的变量进行充分的验证或过滤,这意味着攻击者可以注入任意PHP代码。如果一个攻击者能够控制`$variable`参数,他们可以通过构造特殊的键值对,将恶意代码嵌入到`$this->assign()`调用中,当调用`fetch()`方法解析模板时,恶意代码就会被执行。

总结,骑士CMS的这个漏洞源于对用户输入的不安全处理,攻击者可以利用它来执行任意代码,可能导致数据泄露、权限提升或服务器控制权的丧失。修复此漏洞通常需要对`assign`函数的参数进行严格的输入验证和清理,或者使用更安全的方式来传递数据和执行代码。开发者和安全团队应对此类问题保持警惕,并定期检查和更新系统以防止此类漏洞的利用。

2022-02-22 上传

点击了解资源详情

点击了解资源详情

2021-04-03 上传

2022-08-03 上传

2021-02-11 上传

2021-05-25 上传

2021-03-24 上传

glowlaw

- 粉丝: 27

- 资源: 274