CVE-2020-0796:检测与利用工具集锦

需积分: 0 12 浏览量

更新于2024-08-05

收藏 439KB PDF 举报

该资源涉及的是CVE-2020-0796,这是一个针对微软Windows操作系统的安全漏洞,主要影响SMBv3(Server Message Block Version 3)协议。此漏洞允许未经身份验证的攻击者通过网络进行远程代码执行,对系统造成严重威胁。以下是对这个漏洞的详细说明:

**漏洞描述**

CVE-2020-0796,也被称为“SMBGhost”或“CVE-2020-0796 SMBv3 RCE”,是一个缓冲区溢出漏洞,存在于Windows操作系统中的SMBv3服务器组件。当SMBv3服务器处理特制的压缩数据包时,可能会触发此漏洞,导致远程代码执行。由于这个漏洞可以在无需认证的情况下被利用,因此其风险级别非常高。

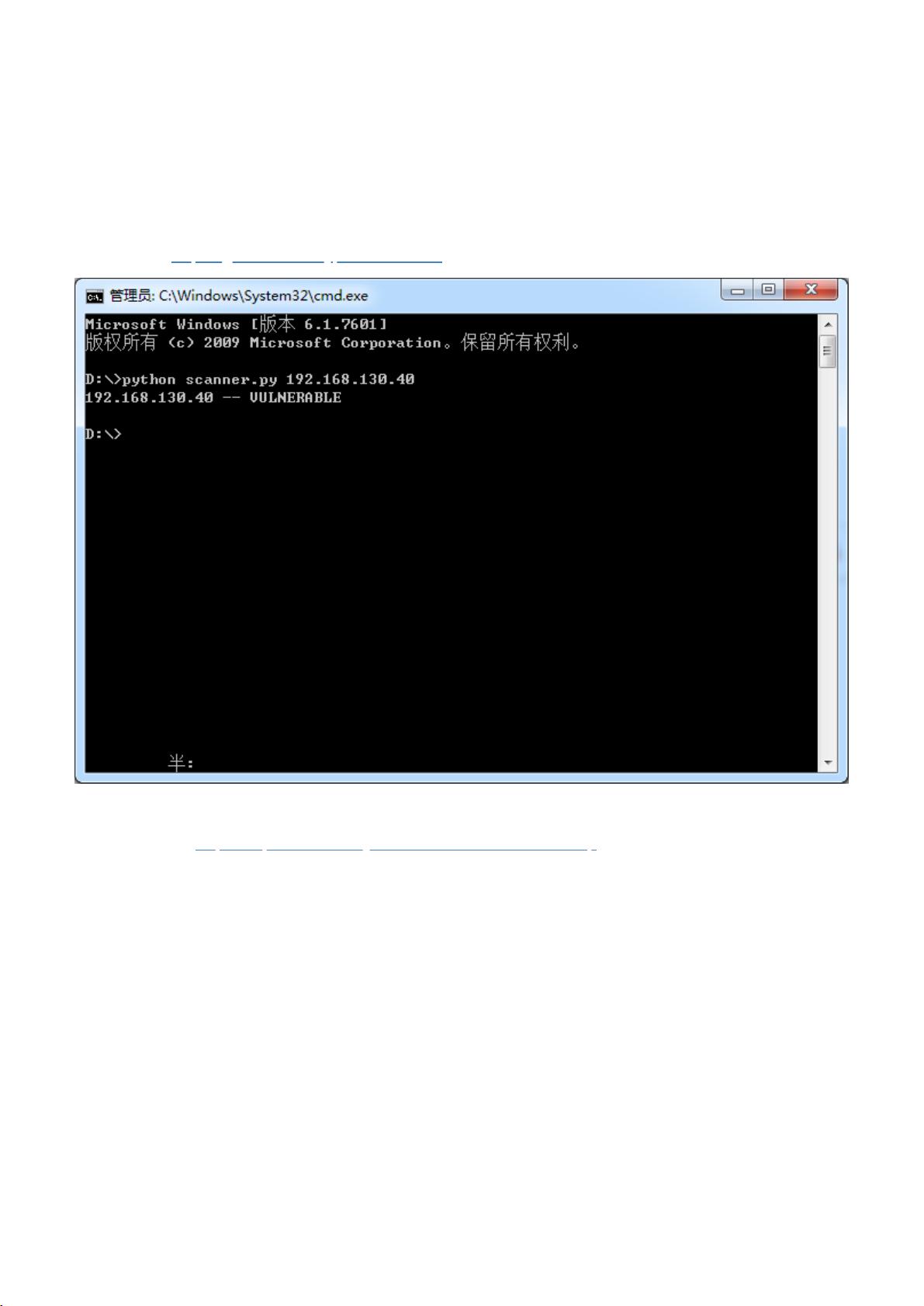

**检测方法**

为了检测系统是否受到此漏洞的影响,可以使用以下工具:

1. Git脚本检测:https://github.com/ollypwn/SMBGhost 提供了一个检测脚本,通过分析SMB通信中的压缩版本来判断是否存在漏洞。

2. 奇安信检测工具:http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip 是一个专门的扫描器,可用于企业级环境的检测。

3. 腾讯电脑管家SMB漏洞修复工具:http://dlied6.qq.com/invc/QQPatch/QuickFix_SMB0796.exe 适合个人用户使用,不仅可以检测,还可以自动修复该漏洞。

**漏洞利用**

攻击者可以利用此漏洞进行以下活动:

1. **蓝屏POC**:https://github.com/eerykitty/CVE-2020-0796-PoC 提供了导致系统蓝屏的证明概念代码。

2. **本地提权POC**:https://github.com/danigargu/CVE-2020-0796 可以使攻击者在本地环境下提升权限至system级别。

3. **远程利用代码**:https://github.com/chompie1337/SMBGhost_RCE_PoC 包含了远程代码执行的PoC,攻击者可以通过这个脚本来攻击目标系统。

利用步骤大致如下:

1. 使用`msfvenom`生成payload,例如:`msfvenom -p windows/x64/meterpreter/bind_tcp lport=1234 -f py -o evil.py`。

2. 将`evil.py`中的代码替换到`exploit.py`的`USER_PAYLOAD`参数,并将`buf`改为`USER_PAYLOAD`。

3. 运行`exploit.py`。

4. 启动Metasploit框架监听本地端口(如果未收到shell,可能需要重新运行)。

**防范措施**

为了防止被利用,应尽快安装官方发布的安全更新,微软已经发布了KB4551762等补丁来修复此问题。此外,可以禁用SMBv3的压缩功能,以降低被攻击的风险。对于个人用户,使用安全软件进行定期更新和漏洞扫描也是非常重要的。

2020-04-01 上传

2021-04-15 上传

2023-04-22 上传

2021-03-08 上传

2024-03-19 上传

2023-09-12 上传

2024-04-22 上传

点击了解资源详情

点击了解资源详情

StoneChan

- 粉丝: 31

- 资源: 321

最新资源

- Raspberry Pi OpenCL驱动程序安装与QEMU仿真指南

- Apache RocketMQ Go客户端:全面支持与消息处理功能

- WStage平台:无线传感器网络阶段数据交互技术

- 基于Java SpringBoot和微信小程序的ssm智能仓储系统开发

- CorrectMe项目:自动更正与建议API的开发与应用

- IdeaBiz请求处理程序JAVA:自动化API调用与令牌管理

- 墨西哥面包店研讨会:介绍关键业绩指标(KPI)与评估标准

- 2014年Android音乐播放器源码学习分享

- CleverRecyclerView扩展库:滑动效果与特性增强

- 利用Python和SURF特征识别斑点猫图像

- Wurpr开源PHP MySQL包装器:安全易用且高效

- Scratch少儿编程:Kanon妹系闹钟音效素材包

- 食品分享社交应用的开发教程与功能介绍

- Cookies by lfj.io: 浏览数据智能管理与同步工具

- 掌握SSH框架与SpringMVC Hibernate集成教程

- C语言实现FFT算法及互相关性能优化指南