"第19章:使用IsDebuggerPresent绕过OllyDbg反调试"

需积分: 0 94 浏览量

更新于2023-12-24

收藏 697KB PDF 举报

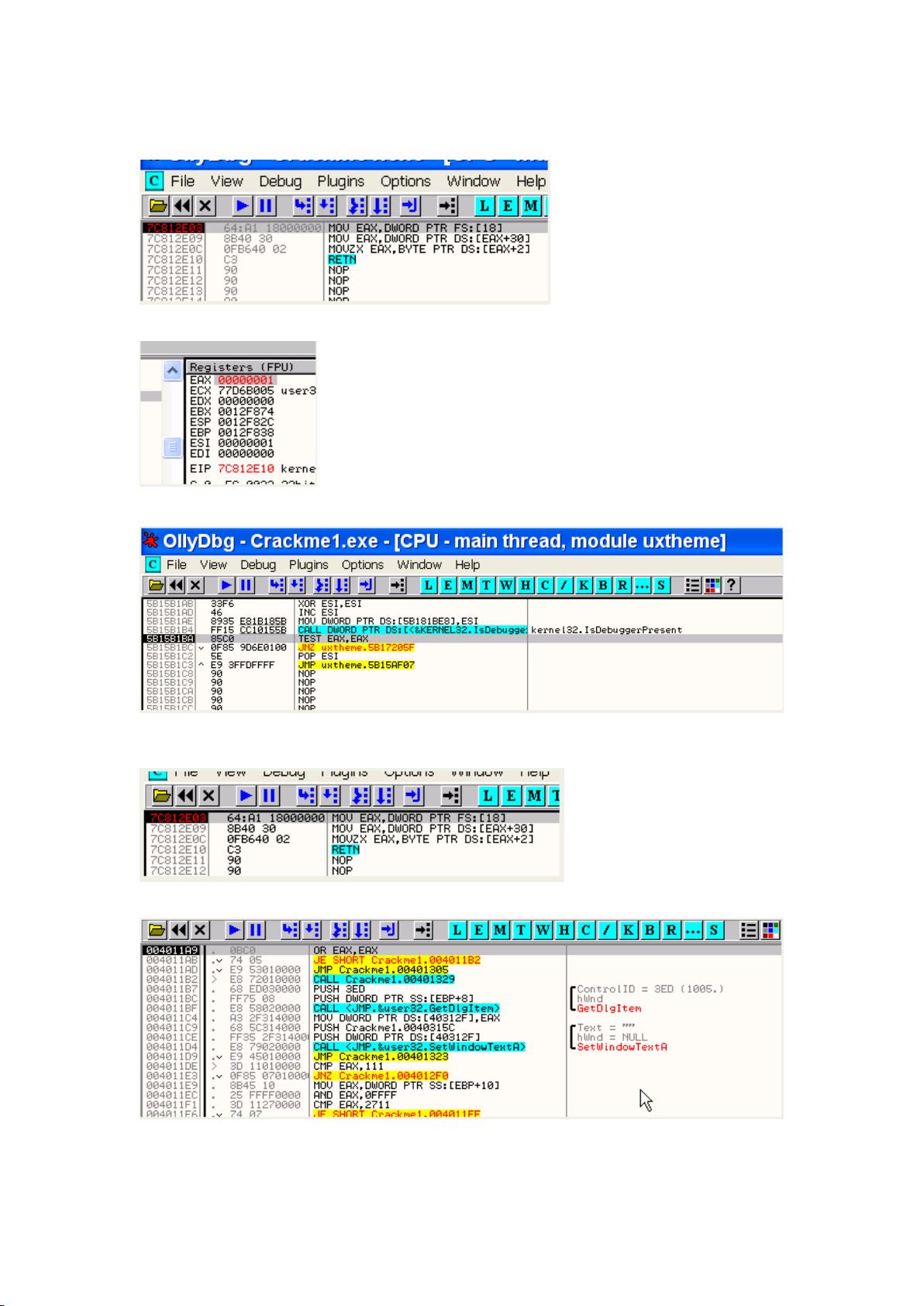

在本章,我们将讨论反调试的相关话题,包括手工和通过OD插件来绕过对应的反调试技巧。很多程序会检测自身是否正在被调试,如果检测到正在被调试的话,就会结束自身进程或者不按常规流程运行。因此,绕过程序对OD的检测是非常必要的。本章将介绍使用API函数IsDebuggerPresent来检测OD,这也是最常用的检测调试器的方法。我们将使用Crackme1.exe进行讲解,用OD加载它。

在这个案例中,我们记得我们的OD只安装了命令栏插件,并没有安装绕过IsDebuggerPresent检测的插件,那么是如何使用IsDebuggerPresent来检测OD的呢?如果我们按F9键让程序运行起来,我们会发现并没有弹出CrackMe窗口,程序直接终止了。OD的左下方显示程序已经终止,所以,我们看不到窗口出现。这个CrackMe可能使用的是最常见的API函数IsDebuggerPresent来检测是否被调试。

在寻找一个方法来绕过IsDebuggerPresent检测之前,我们需要了解一下这个检测的机制。IsDebuggerPresent是一个API函数,它能够检测当前程序是否在被调试状态。它返回一个布尔值,如果返回值为1,表示当前程序正在被调试。通过这个函数,程序可以选择不执行某些关键的调试逻辑,或者直接退出。因此,绕过这个检测是非常重要的。

解决这个问题的方法之一是使用OD自带的命令栏插件来绕过IsDebuggerPresent检测。我们可以通过在OD的命令栏输入"IsDebuggerPresent=00401020"来修改IsDebuggerPresent函数的返回值,使程序误以为没有被调试。这样,我们可以让CrackMe正常运行,而不受到IsDebuggerPresent检测的影响。

另一种方法是通过使用特定的插件来绕过IsDebuggerPresent检测。例如,我们可以使用OD的插件库中的一个叫做"ODbgScript"的插件。这个插件提供了一些脚本语言,可以用来扩展OD的功能。通过编写一个简单的脚本,我们就可以绕过IsDebuggerPresent的检测。这个脚本可以在程序开始执行的时候,直接修改IsDebuggerPresent的返回值,使程序误以为没有被调试。

上面提到的方法只是绕过IsDebuggerPresent的一种方式,实际上还有很多其他的方法可以做到。总的来说,绕过反调试的技术是非常重要的,因为很多恶意软件都会使用这样的技术来防止自己被分析和逆向工程。了解并掌握这些技术对于安全研究和逆向工程工作者来说是非常重要的。希望本章的内容能够对读者有所帮助。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2022-08-03 上传

2022-08-03 上传

2022-08-03 上传

2021-09-19 上传

2021-09-19 上传

2021-09-19 上传

普通网友

- 粉丝: 23

- 资源: 319

最新资源

- workshop-spring-boot-mongodb

- gitolite-rugged:用于管理 Gitolite Git 后端系统的 Ruby 界面,简单;)

- Tiro996.github.io:Tiro博客

- Frog-Submon::frog:Subdomain Monitor, 子域名监控

- Comet-Multipurpose-System

- movierd:显示信息的电影的非常基本的列表

- EQSearch-crx插件

- 微积分 3:微积分 3 的实时编辑器解决方案示例-matlab开发

- WebApp_BSSA

- Python库 | segyio-1.8.6-cp37-cp37m-manylinux1_x86_64.whl

- System Resource and Task Organizer-开源

- Instamd screen sharing-crx插件

- course_enrollment:这是一个网站,旨在帮助计算机科学专业的学生(imo州立大学)注册各种课程,并在登录后最终查看他们的注册

- 4clojure-solns:我对 4clojure 的解决方案,因为它们喷涌而出。 其中有些是彻头彻尾的尴尬! 不建议观看

- CS6232-项目-G5

- 基于EKF实现的SOC估计采用扩展卡尔曼滤波 (EKF) ,用simulink搭建实现的。