深度解析:恶意代码实战分析与检测技术

需积分: 49 125 浏览量

更新于2024-07-18

3

收藏 1.63MB DOC 举报

"该文档提供了一系列的恶意代码分析实例,主要涵盖了不同类型的恶意软件,如冰河木马、xueranwyt.exe、2.exe、红蜘蛛样本以及多个gangsir系列样本。通过详细的分析过程,包括进程监测、文件监测、注册表监控和端口监测,来揭示这些恶意代码的行为和特征,并提出了相应的清除和防护解决方案。分析工具包括了ATool、Regmon、FileMon、TCPView、procexp.exe和IceSword等,这些工具在虚拟环境中运行,如VmwareWorkstation和GostXPSP3装机版。"

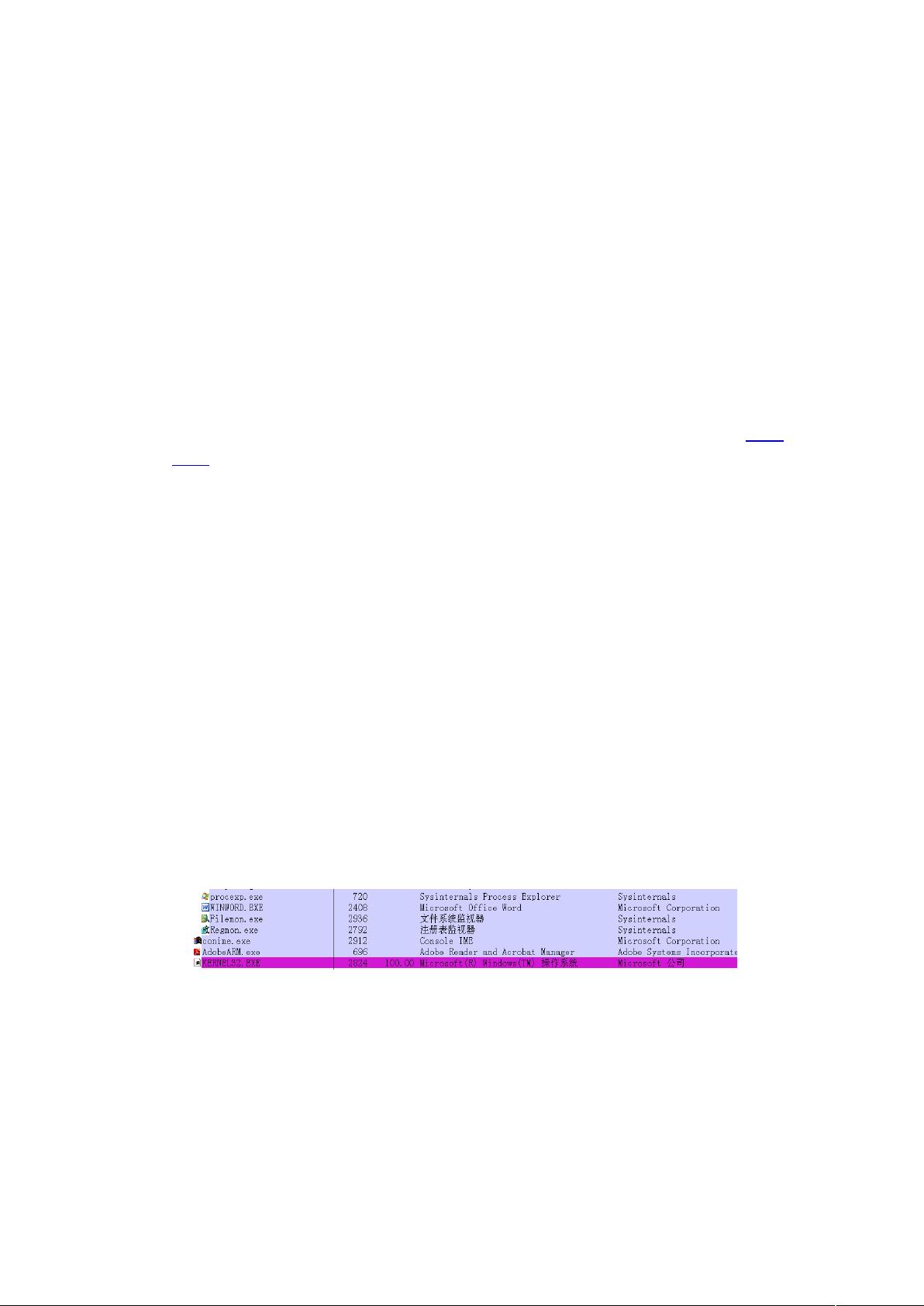

本文档详细介绍了恶意代码分析的方法和步骤,特别关注了2011年5月的一些实际案例。首先,文档介绍了用于分析的虚拟环境和软件工具,包括VmwareWorkstation作为虚拟化平台,以及一系列系统监控工具,如ATool用于综合信息查看,Regmon和FileMon用于监控注册表和文件活动,TCPView和procexp.exe追踪网络连接和进程详情,而IceSword则专注于系统内部关键组件的检测。

接着,文档深入剖析了多种恶意软件,如冰河木马V2.2,展示了如何通过监控进程、文件、注册表和端口活动来识别其行为模式。每个案例都提供了对外部特征的总结,并给出了清除木马的具体方法,例如,通过删除恶意文件、修复注册表项以及阻止非法端口通信。

然后,文档进一步分析了xueranwyt.exe、2.exe、红蜘蛛样本以及多个gangsir系列的恶意程序,每种都详细列出了其在系统中的活动迹象,如创建的进程、修改的文件、注册表项变化以及开启的网络端口。通过对这些信息的分析,可以理解恶意代码的感染途径和传播机制。

最后,针对每一个分析的恶意样本,都提出了针对性的解决方案,这通常包括移除恶意进程、恢复被篡改的系统设置、关闭恶意端口以及使用安全工具进行全面扫描。这些实践性的案例分析对于提升读者的恶意代码识别和防御能力具有很高的价值,有助于理解和应对现实世界中的网络安全威胁。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2023-05-02 上传

2018-06-23 上传

2021-11-04 上传

2012-09-10 上传

点击了解资源详情

点击了解资源详情

zonghansun

- 粉丝: 3

- 资源: 32

最新资源

- 全国江河水系图层shp文件包下载

- 点云二值化测试数据集的详细解读

- JDiskCat:跨平台开源磁盘目录工具

- 加密FS模块:实现动态文件加密的Node.js包

- 宠物小精灵记忆配对游戏:强化你的命名记忆

- React入门教程:创建React应用与脚本使用指南

- Linux和Unix文件标记解决方案:贝岭的matlab代码

- Unity射击游戏UI套件:支持C#与多种屏幕布局

- MapboxGL Draw自定义模式:高效切割多边形方法

- C语言课程设计:计算机程序编辑语言的应用与优势

- 吴恩达课程手写实现Python优化器和网络模型

- PFT_2019项目:ft_printf测试器的新版测试规范

- MySQL数据库备份Shell脚本使用指南

- Ohbug扩展实现屏幕录像功能

- Ember CLI 插件:ember-cli-i18n-lazy-lookup 实现高效国际化

- Wireshark网络调试工具:中文支持的网口发包与分析