恶意代码攻击溯源与样本分析详解

需积分: 0 20 浏览量

更新于2024-06-30

收藏 5.79MB PDF 举报

本文主要探讨了恶意代码攻击的溯源及恶意样本分析,涵盖了学术界和产业界的视角,涉及特征提取、预处理、相似性计算、同源判定等多个方面,并介绍了产业界的恶意攻击流程及溯源方法。

一. 前言

网络安全事件与恶意代码攻击的频繁发生对全球的安全构成了严重威胁,其中包括DDoS攻击和基于僵尸网络的攻击。面对这样的挑战,攻击溯源成为了一项重要的防御策略,旨在识别攻击源头,理解和预防未来可能的攻击。

二. 恶意代码攻击溯源的相关研究

1. 恶意代码溯源:这一过程旨在通过分析恶意代码的行为、结构和传播模式,追溯其来源和目的,以便更好地防御和响应。

2. 追踪溯源案例:实际操作中,通过对历史案例的研究,可以发现各种攻击手法和技术,有助于构建更有效的防御机制。

三. 学术界恶意代码溯源

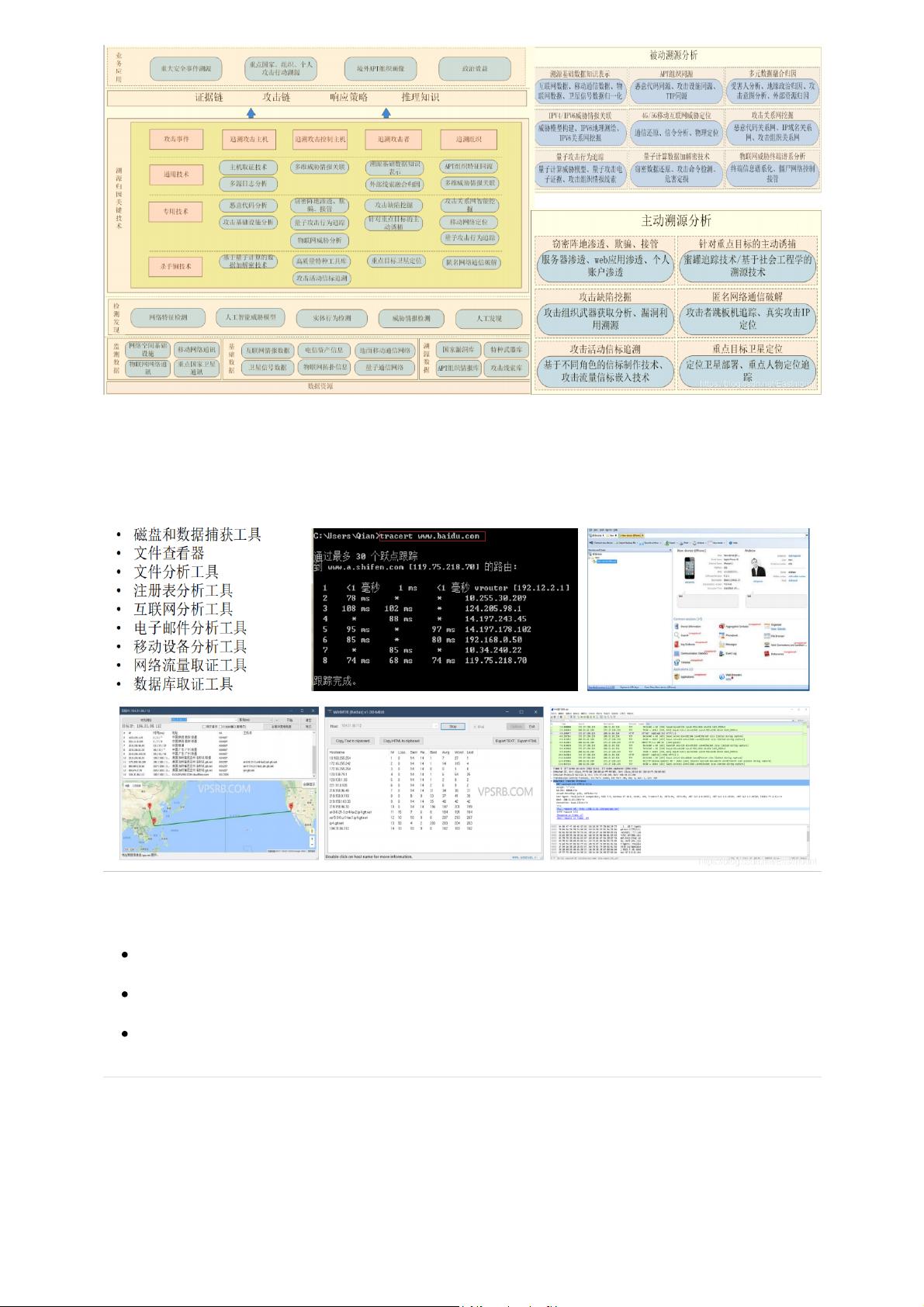

1. 特征提取:提取恶意代码的关键特性,如API调用序列、文件哈希、网络行为等,作为分析的基础。

2. 特征预处理:清洗和转换数据,使其适合于机器学习或模式识别算法。

3. 相似性计算:通过计算不同恶意代码样本之间的相似度,找出可能的关联和家族关系。

4. 同源判定:确定两个或多个恶意代码是否来自同一个源,这通常涉及到复杂的数据挖掘和模式识别技术。

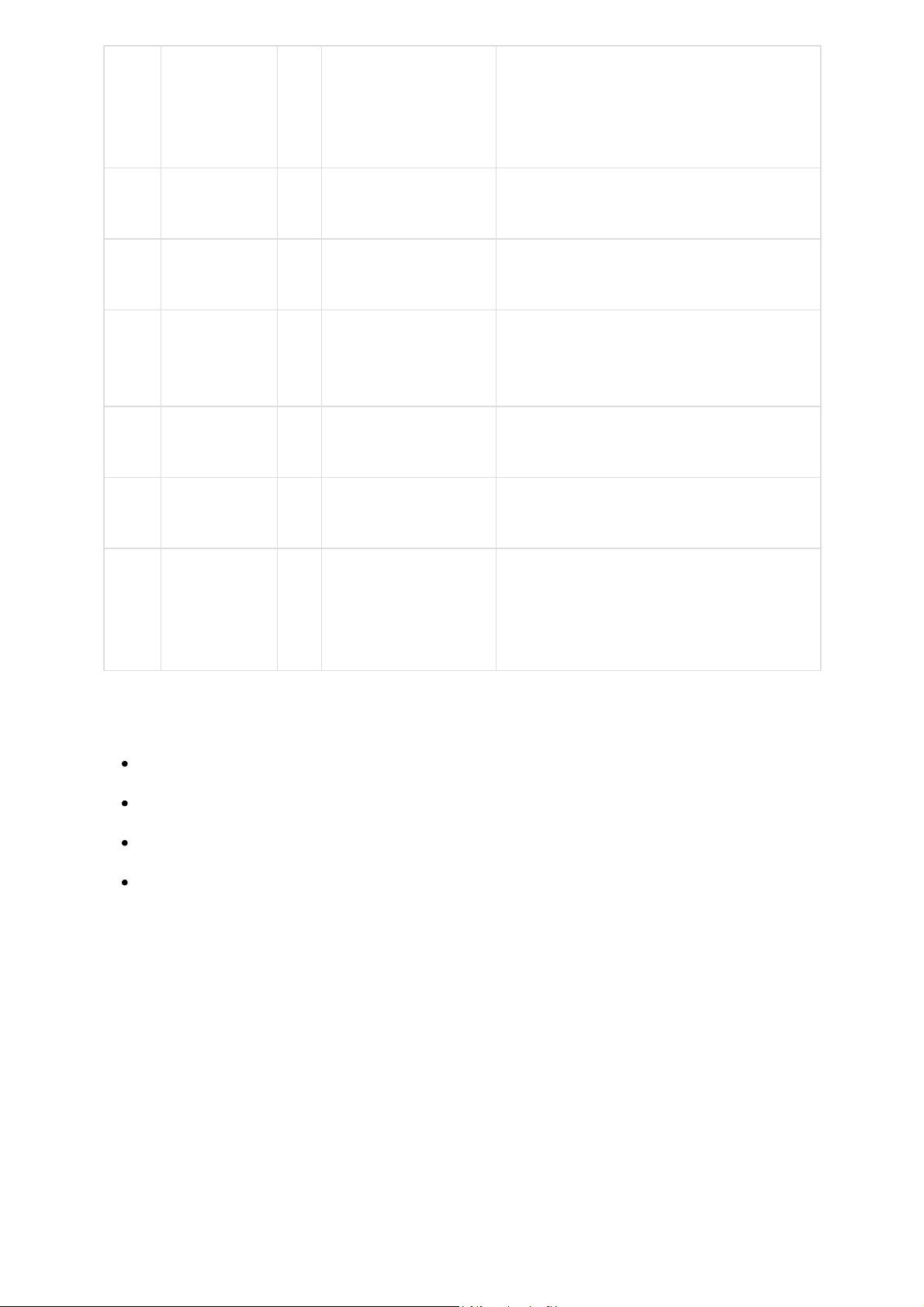

四. 产业界恶意代码溯源

1. 恶意攻击流程及溯源方法:在实际业务环境中,通过监控网络流量、入侵日志和域名/IP活动,追踪攻击路径。

2. 域名/IP:分析恶意域名和IP地址,可以揭露攻击者的基础设施和活动模式。

3. 入侵日志:日志分析是发现异常行为和定位攻击源头的重要手段。

4. 全流量分析:通过深度包检测技术,分析网络中的所有通信,揭示隐藏的攻击线索。

5. 同源分析:结合多种信息源,如代码相似性、攻击模式等,进行跨平台的同源分析。

6. 攻击模型:建立和利用攻击模型,可以预测和模拟攻击行为,提前部署防御措施。

五. 总结

网络安全自学系列文章旨在通过理论与实践相结合的方式,提升读者的安全意识和技能。本文深入探讨了恶意代码攻击的溯源技术,从学术和实战角度出发,提供了全面的理解和实用的方法。通过学习这些内容,读者能够更好地应对网络安全挑战,保护系统免受恶意代码的侵害。

214 浏览量

307 浏览量

2022-08-03 上传

2022-12-16 上传

2022-05-25 上传

215 浏览量

219 浏览量

2024-05-26 上传

优游的鱼

- 粉丝: 987

- 资源: 316

最新资源

- 易语言源码易语言监视进程事件源码.rar

- 游戏活动与幼儿成长

- 无

- AWDB_SOAP_Request

- node-reminders:Node适用于macOS提醒的NodeJS和TypeScript包装器

- 计算机毕业设计JAVA商品销售系统mybatis+源码+调试部署+系统+数据库+lw

- dream-job

- 数位音乐教育推广计划

- 电子-emwin移植好的.rar

- iworker:基于Promise的worker_threads包装器

- 易语言源码易语言监视窗口创建源码.rar

- EXIF Viewer Pro-crx插件

- LStor:一组用于设置“无代理” NAS服务器的脚本

- MySQL-DropBox_ebiy8hwt.rar_WEB开发_PHP_

- 计算机毕业设计JAVA人职匹配推荐系统mybatis+源码+调试部署+系统+数据库+lw

- Qt-双链表的插入及排序